|

Tarih |

Değişikliğin açıklaması |

|---|---|

|

27 Ekim 2023, Cumartesi |

Azaltma B'ye başvurular eklendi |

|

17 Temmuz 2023, Temmuz 2023, Temmuz 2023, Temmuz 2023, Temmuz |

MMIO bilgileri eklendi |

Özet

Microsoft, kurgusal yürütme yan kanal güvenlik açıkları olarak bilinen saldırı sınıfının yeni çeşitlemelerinin farkındadır. Değişkenler L1 Terminal Hatası (L1TF) ve Mikro Mimari Veri Örnekleme (MDS) olarak adlandırılır. L1TF veya MDS'yi başarıyla kullanabilen bir saldırgan, ayrıcalıklı verileri güven sınırları boyunca okuyabilir.

14 Mayıs 2019 TARIHINDE GÜNCELLEŞTIRILDI: Intel, 14 Mayıs 2019'da Mikro mimari Veri Örnekleme olarak bilinen kurgusal yürütme yan kanal güvenlik açıklarının yeni bir alt sınıfı hakkında bilgi yayımladı. Bu kişilere aşağıdaki CVE'ler atanmış:

-

CVE-2018-11091 | Mikro mimari veri örneklemesi seçilemez bellek (MDSUM)

-

CVE-2018-12126 | Mikro mimari deposu arabellek veri örneklemesi (MSBDS)

-

CVE-2018-12127 | Mikro mimari dolgu arabellek verileri örnekleme (MFBDS)

-

CVE-2018-12130 | Mikro mimari yük bağlantı noktası veri örneklemesi (MLPDS)

12 KASıM 2019 TARIHINDE GÜNCELLEŞTIRILDI: Intel, 12 Kasım 2019'da CVE-2019-11135'e atanan Intel® İşlem Eşitleme Uzantıları (Intel® TSX) İşlem Zaman Uyumsuz Durdurma güvenlik açığı hakkında teknik bir öneri yayımladı. Microsoft, bu güvenlik açığının azaltılmasına yardımcı olmak için güncelleştirmeler yayımladı. Lütfen aşağıdakileri unutmayın:

-

Varsayılan olarak, bazı Windows Server İşletim Sistemi Sürümleri için işletim sistemi korumaları etkinleştirilir. Daha fazla bilgi için bkz. Microsoft Bilgi Bankası makalesi 4072698 .

-

Varsayılan olarak, işletim sistemi korumaları tüm Windows İstemci İşletim Sistemi Sürümleri için etkinleştirilir. Daha fazla bilgi için bkz. Microsoft Bilgi Bankası makalesi 4073119 .

Güvenlik açığına genel bakış

Sanallaştırma konakları gibi kaynakların paylaşıldığı ortamlarda, bir sanal makinede rastgele kod çalıştırabilen bir saldırgan, başka bir sanal makineden veya sanallaştırma ana bilgisayarının kendisinden bilgilere erişebilir.

Windows Server Uzak Masaüstü Hizmetleri (RDS) gibi sunucu iş yükleri ve Active Directory etki alanı denetleyicileri gibi daha fazla ayrılmış rol de risk altındadır. Rastgele kod çalıştırabilen saldırganlar (ayrıcalık düzeyinden bağımsız olarak) işletim sistemine veya şifreleme anahtarları, parolalar ve diğer hassas veriler gibi iş yükü gizli dizilerine erişebilir.

Windows istemci işletim sistemleri de risk altındadır, özellikle güvenilmeyen kod çalıştırıyorlarsa, Windows Defender Credential Guard gibi Sanallaştırma Tabanlı Güvenlik özelliklerinden yararlanır veya sanal makineleri çalıştırmak için Hyper-V kullanır.

Not: Bu güvenlik açıkları yalnızca Intel Core işlemcileri ve Intel Xeon işlemcilerini etkiler.

Azaltmaya genel bakış

Microsoft, bu sorunları çözmek için Intel ile birlikte çalışarak yazılım azaltma ve rehberlik geliştirmektedir. Güvenlik açıklarını azaltmaya yardımcı olacak yazılım güncelleştirmeleri yayımlandı. Tüm kullanılabilir korumaları elde etmek için, cihaz OEM'lerinden mikro kod da içerebilecek güncelleştirmeler gerekebilir.

Bu makalede aşağıdaki güvenlik açıklarının nasıl azaltıldığı açıklanır:

-

CVE-2018-3620 | L1 Terminal Hatası – İşletim Sistemi, SMM

-

CVE-2018-3646 | L1 Terminal Hatası – VMM

-

CVE-2018-11091 | Mikro mimari veri örneklemesi seçilemez bellek (MDSUM)

-

CVE-2018-12126 | Mikro mimari deposu arabellek veri örneklemesi (MSBDS)

-

CVE-2018-12127 | Mikro mimari yük bağlantı noktası veri örneklemesi (MLPDS)

-

CVE-2018-12130 | Mikro mimari dolgu arabellek verileri örnekleme (MFBDS)

-

CVE-2019-11135 | Windows Çekirdeği Bilgilerinin Açığa Çıkması Güvenlik Açığı

-

CVE-2022-21123 | Paylaşılan Arabellek Verileri Okuma (SBDR)

-

CVE-2022-21125 | Paylaşılan Arabellek Verileri Örnekleme (SBDS)

-

CVE-2022-21127 | Özel Kayıt Arabellek Verileri Örnekleme Güncelleştirmesi (SRBDS Güncelleştirmesi)

-

CVE-2022-21166 | Cihaz Kaydı Kısmi Yazma (DRPW)

Güvenlik açıkları hakkında daha fazla bilgi edinmek için aşağıdaki güvenlik önerilerine bakın:

L1TF: ADV180018 | L1TF değişkenlerini azaltmaya yönelik Microsoft Kılavuzu

MDS: ADV190013 | Mikro Mimari Veri Örnekleme güvenlik açıklarını azaltmaya yönelik Microsoft Kılavuzu

MMIO: ADV220002 | Intel İşlemci MMIO Eski Veri Güvenlik Açıklarına yönelik Microsoft Kılavuzu

Windows Çekirdeğinde Bilgilerin Açığa Çıkması Güvenlik Açığı: CVE-2019-11135 | Windows Çekirdeği Bilgilerinin Açığa Çıkması Güvenlik Açığı

Tehdidi azaltmak için gereken eylemleri belirleme

Aşağıdaki bölümler L1TF ve/veya MDS güvenlik açıklarından etkilenen sistemleri belirlemenize ve riskleri anlamanıza ve azaltmanıza yardımcı olabilir.

Olası performans etkisi

Testlerde Microsoft, sistemin yapılandırmasına ve hangi risk azaltmaların gerekli olduğuna bağlı olarak bu risk azaltmalardan bazı performans etkileri görmüştür.

Bazı müşterilerin L1TF ve MDS riskini tam olarak ele almak için hiper iş parçacığını (aynı anda çok iş parçacığı veya SMT olarak da bilinir) devre dışı bırakması gerekebilir. Hiper iş parçacığını devre dışı bırakmanın performans düşüşlerine neden olabileceğini unutmayın. Bu durum, aşağıdakileri kullanan müşteriler için geçerlidir:

-

Hyper-V'nin Windows Server 2016 veya Windows 10 sürüm 1607'den önceki sürümleri (Yıldönümü Güncelleştirmesi)

-

Credential Guard ve Device Guard gibi sanallaştırma tabanlı güvenlik (VBS) özellikleri

-

Güvenilmeyen kodun yürütülmesine izin veren yazılım (örneğin, derleme otomasyonu sunucusu veya paylaşılan IIS barındırma ortamı)

Etki, donanıma ve sistemde çalışan iş yüklerine göre farklılık gösterebilir. En yaygın sistem yapılandırması, hiper iş parçacığının etkin olmasıdır. Bu nedenle, performans etkisi sistemde hiper iş parçacığı oluşturmayı devre dışı bırakmak için eylemi gerçekleştiren kullanıcı veya yönetici üzerinde geçit oluşturur.

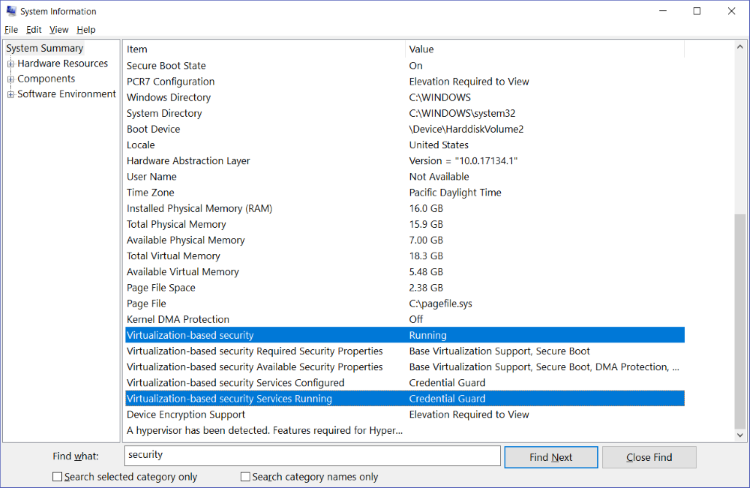

Not: Sisteminizin VBS korumalı güvenlik özelliklerini kullanıp kullanmadığını belirlemek için şu adımları izleyin:

-

Başlat menüsünde MSINFO32 yazın.Not:Sistem Bilgileri penceresi açılır.

-

Aranan kutusuna güvenlik yazın.

-

Sağ bölmede, ekran görüntüsünde seçilen iki satırı bulun ve Değer sütununu denetleerek Sanallaştırma Tabanlı Güvenlik'in etkinleştirilip etkinleştirilmediğini ve hangi sanallaştırılmış tabanlı güvenlik hizmetlerinin çalıştığını denetleyin.

Hyper-V çekirdek zamanlayıcı, Hyper-V sanal makinelerine karşı L1TF ve MDS saldırı vektörlerini azaltırken, hiper iş parçacığının etkin kalmasını sağlar. Çekirdek zamanlayıcı, Windows Server 2016 ve Windows 10 sürüm 1607'den başlayarak kullanılabilir. Bu, sanal makineler üzerinde minimum performans etkisi sağlar.

Çekirdek zamanlayıcı, VBS korumalı güvenlik özelliklerine karşı L1TF veya MDS saldırı vektörlerini azaltmaz. Daha fazla bilgi için Risk Azaltma C ve aşağıdaki Sanallaştırma Blogu makalesine bakın:

Intel'in performans üzerindeki etkisi hakkında ayrıntılı bilgi için aşağıdaki Intel web sitesine gidin:

Etkilenen sistemleri ve gerekli azaltmaları belirleme

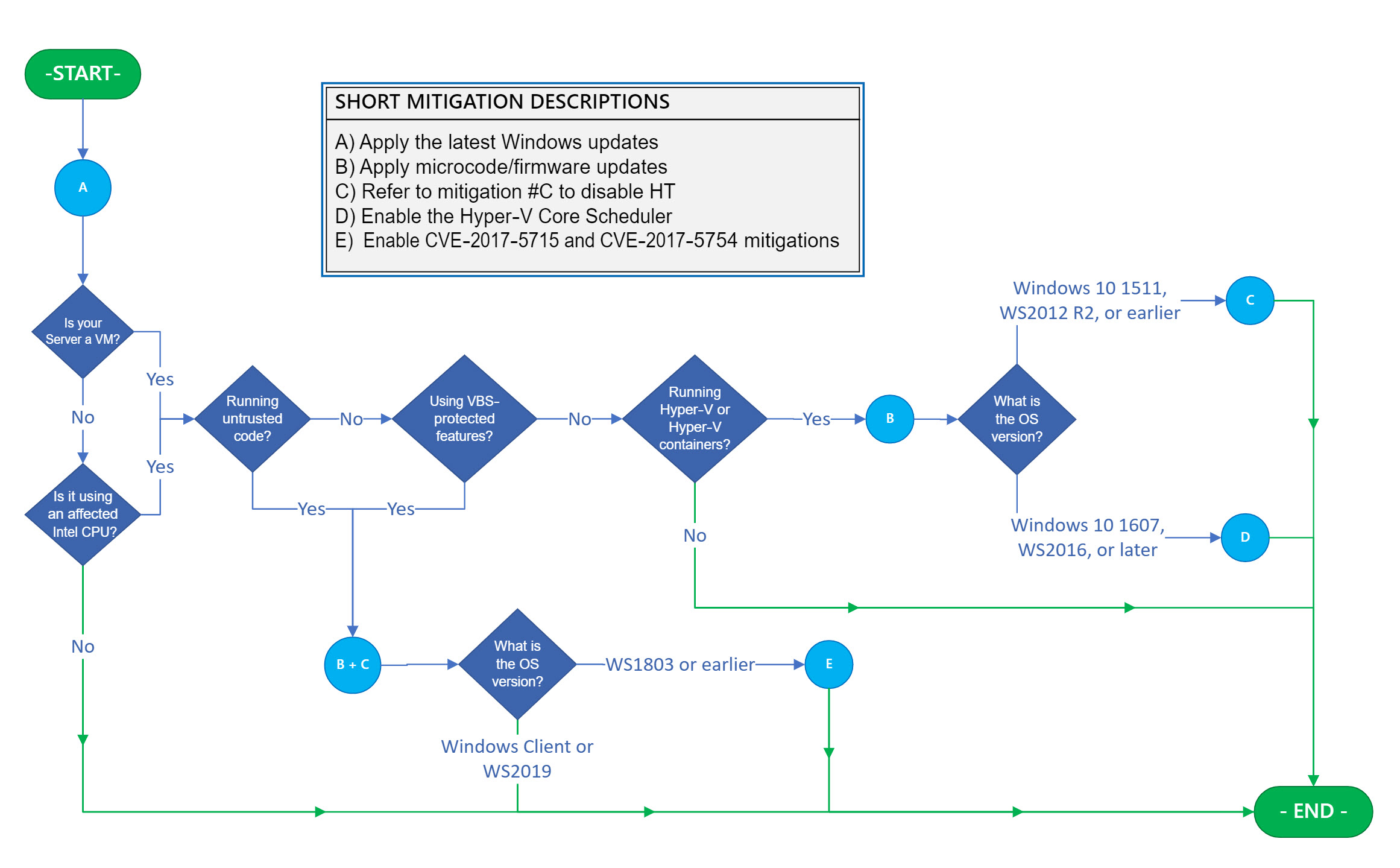

Şekil 1'deki akış grafiği, etkilenen sistemleri belirlemenize ve doğru eylem kümesini belirlemenize yardımcı olabilir.

Önemli: Sanal makineler kullanıyorsanız, akış grafiğini Hyper-V konaklarına ve etkilenen her VM konuğuna ayrı ayrı göz önünde bulundurmanız ve uygulamanız gerekir çünkü risk azaltmalar her ikisine de uygulanabilir. Özellikle, bir Hyper-V konağı için akış grafiği adımları VM'ler arası korumalar ve konak içi korumalar sağlar. Ancak, bu azaltmaları yalnızca Hyper-V konağına uygulamak VM içi koruma sağlamak için yeterli değildir. VM içi koruma sağlamak için akış grafiğini her Windows VM'sine uygulamanız gerekir. Çoğu durumda bu, kayıt defteri anahtarlarının VM'de ayarlandığından emin olmak anlamına gelir.

Akış grafiğinde gezinirken, sistem yapılandırmalarınıza özgü L1TF saldırı vektörlerini azaltmak için gereken bir eyleme veya bir dizi eyleme eşlenen harfli mavi dairelerle karşılaşırsınız. Karşılaştığınız her eylem uygulanmalıdır. Yeşil bir çizgiyle karşılaştığınızda, sonuna doğru bir doğrudan yol gösterilir ve ek risk azaltma adımları yoktur.

Sağ taraftaki göstergeye her bir harf azaltmanın kısa biçimli bir açıklaması eklenmiştir. Adım adım yükleme ve yapılandırma yönergelerini içeren her risk azaltma için ayrıntılı açıklamalar "Risk Azaltmalar" bölümünde verilmiştir.

Azaltıcı etken

Önemli: Aşağıdaki bölümde, önceki bölümde şekil 1'deki akış grafiği tarafından belirlenen belirli koşullar altında YALNIZCA uygulanması gereken azaltmalar açıklanmaktadır. Akış çizelgesi belirli bir azaltmanın gerekli olduğunu belirtmediği sürece bu azaltmaları UYGULAMAYIN.

Yazılım ve mikro kod güncelleştirmelerine ek olarak, belirli korumaları etkinleştirmek için el ile yapılandırma değişiklikleri de gerekebilir. Ayrıca, kurumsal müşterilerin içerik değişiklikleri hakkında uyarı almak için güvenlik bildirimleri postalayıcısına kaydolmalarını öneririz. (Bkz. Microsoft Teknik Güvenlik Bildirimleri.)

Azaltma A

En son Windows güncelleştirmelerini alma ve uygulama

Aylık Windows güvenlik güncelleştirmeleri de dahil olmak üzere tüm kullanılabilir Windows işletim sistemi güncelleştirmelerini uygulayın. Etkilenen ürünlerin tablosunu Microsoft Güvenlik Danışmanlığı |'nda görebilirsiniz L1TF, Güvenlik Danışmanlığı için ADV 180018 | MDS için ADV 190013, Güvenlik Danışmanlığı | MMIO için ADV220002 ve Güvenlik Açığı | Windows Çekirdek Bilgilerinin Açığa Çıkması Güvenlik Açığı için CVE-2019-11135 .

Azaltma B

En son mikro kod veya üretici yazılımı güncelleştirmelerini alma ve uygulama

En son Windows güvenlik güncelleştirmelerini yüklemeye ek olarak bir işlemci mikro kodu veya üretici yazılımı güncelleştirmesi de gerekebilir. Cihaz OEM'sinden cihazınız için uygun olan en son mikro kod güncelleştirmesini edinmenizi ve uygulamanızı öneririz. Mikro kod veya üretici yazılımı güncelleştirmeleri hakkında daha fazla bilgi için aşağıdaki başvurulara bakın:

Not: İç içe sanallaştırma kullanıyorsanız (konuk VM'de Hyper-V kapsayıcıları çalıştırma dahil), yeni mikro kod aydınlatmalarını konuk VM'de kullanıma sunmanız gerekir. Bu, VM yapılandırmasını sürüm 8'e yükseltmeyi gerektirebilir. Sürüm 8, varsayılan olarak mikro kod aydınlatmalarını içerir. Daha fazla bilgi ve gerekli adımlar için aşağıdaki makale Microsoft Docs makaleye bakın:

Hyper-V'i İç İçe Sanallaştırma ile Sanal Makinede Çalıştırma

Risk Azaltma C

Hiper iş parçacığını (HT) devre dışı bırakmalımıyım?

L1TF ve MDS güvenlik açıkları, Hyper-V sanal makinelerinin gizliliğinin ve Microsoft Sanallaştırma Tabanlı Güvenlik (VBS) tarafından tutulan gizli dizilerin bir yan kanal saldırısı kullanılarak tehlikeye atılması riskini ortaya çıkarmaktadır. Hyper-Threading (HT) etkinleştirildiğinde, hem Hyper-V hem de VBS tarafından sağlanan güvenlik sınırları zayıflar.

Hyper-V çekirdek zamanlayıcı (Windows Server 2016 ve Windows 10 sürüm 1607'den başlayarak kullanılabilir), L1TF ve MDS saldırı vektörlerini Hyper-V sanal makinelerine karşı azaltırken Hyper-Threading etkin kalmasına izin verir. Bu, en az performans etkisi sağlar.

Hyper-V çekirdek zamanlayıcı, VBS korumalı güvenlik özelliklerine karşı L1TF veya MDS saldırı vektörlerini azaltmaz. L1TF ve MDS güvenlik açıkları, Hyper-Threading (HT) etkinleştirildiğinde yan kanal saldırısı yoluyla VBS gizli dizilerinin gizliliğinin tehlikeye atılması riskini ortaya çıkararak VBS tarafından sağlanan güvenlik sınırını zayıflatır. Bu artan riskle birlikte bile VBS değerli güvenlik avantajları sağlar ve HT etkin bir dizi saldırıyı azaltır. Bu nedenle, VBS'nin HT özellikli sistemlerde kullanılmaya devam etmesi önerilir. VBS'nin gizliliği üzerindeki olası L1TF ve MDS güvenlik açıklarının riskini ortadan kaldırmak isteyen müşteriler, bu ek riski azaltmak için HT'yi devre dışı bırakmayı düşünmelidir.

L1TF ve MDS güvenlik açıklarının oluşturduğu riski ortadan kaldırmak isteyen müşteriler, ister Windows Server 2016 öncesi Hyper-V sürümlerinin gizliliğine ister VBS güvenlik özelliklerine olsun, kararı değerlendirmeli ve riski azaltmak için HT'yi devre dışı bırakmayı düşünmelidir. Genel olarak, bu karar aşağıdaki yönergelere dayanabilir:

-

Windows 10 sürüm 1607, Windows Server 2016 ve Hyper-V çalıştırmayan ve VBS korumalı güvenlik özellikleri kullanmayan daha yeni sistemler için müşterilerin HT'yi devre dışı bırakmaması gerekir.

-

Windows 10 sürüm 1607 için, Hyper-V'yi Core Scheduler ile çalıştıran ancak VBS korumalı güvenlik özelliklerini kullanmayan Windows Server 2016 ve daha yeni sistemler için müşterilerin HT'yi devre dışı bırakmaması gerekir.

-

Windows 10 sürüm 1511 Windows Server 2012 R2 ve Hyper-V çalıştıran önceki sistemler için müşterilerin riski azaltmak için HT'yi devre dışı bırakmayı düşünmesi gerekir.

HT'yi devre dışı bırakmak için gereken adımlar OEM'den OEM'e farklılık gösterir. Ancak, bunlar genellikle BIOS veya üretici yazılımı kurulumu ve yapılandırma araçlarının bir parçasıdır.

Microsoft ayrıca BIOS veya üretici yazılımı kurulum ve yapılandırma araçlarınızda HT'yi devre dışı bırakmak zor veya imkansızsa yazılım ayarı aracılığıyla Hyper-Threading teknolojisini devre dışı bırakma özelliği de getirmiştir. HT'yi devre dışı bırakmak için yazılım ayarı BIOS veya üretici yazılımı ayarınıza ikincildir ve varsayılan olarak devre dışı bırakılır (yani HT, BIOS veya üretici yazılımı ayarınızı izler). Bu ayar ve HT'yi kullanarak devre dışı bırakma hakkında daha fazla bilgi edinmek için aşağıdaki makaleye bakın:

4072698 Kurgusal yürütme yan kanal güvenlik açıklarına karşı koruma sağlamak için Windows Server kılavuzu

Mümkün olduğunda, HT'nin devre dışı bırakıldığının en güçlü garantisi için BIOS veya üretici yazılımınızda HT'yi devre dışı bırakmanız önerilir.

Not: Hiper iş parçacığının devre dışı bırakılması CPU çekirdeklerini azaltır. Bunun çalışması için en düşük CPU çekirdeği gerektiren özellikler üzerinde etkisi olabilir. Örneğin, Windows Defender Application Guard (WDAG).

Azaltma D

Hyper-V çekirdek zamanlayıcısını etkinleştirin ve çekirdek başına VM donanım iş parçacığı sayısını 2 olarak ayarlayın

Not: Bu azaltma adımları yalnızca sürüm 1809'un önceki Windows Server 2016 ve Windows 10 sürümleri için geçerlidir. Çekirdek zamanlayıcı, Windows Server 2019 ve Windows 10 sürüm 1809'da varsayılan olarak etkindir.

Çekirdek zamanlayıcıyı kullanmak, önce Hyper-V konaktan zamanlayıcıyı etkinleştirmenizi ve ardından çekirdek başına donanım iş parçacığı sayısını iki (2) olarak ayarlayarak her VM'yi bundan yararlanacak şekilde yapılandırmanızı gerektiren iki aşamalı bir işlemdir.

Windows Server 2016 ve Windows 10 sürüm 1607'de sunulan Hyper-V çekirdek zamanlayıcı, klasik zamanlayıcı mantığına yeni bir alternatiftir. Çekirdek zamanlayıcı, HT özellikli bir Hyper-V konağı üzerinde çalışan VM'lerin içindeki iş yükleri için düşük performans değişkenliği sunar.

Hyper-V'nin çekirdek zamanlayıcısının ayrıntılı açıklaması ve bunu etkinleştirme adımları için aşağıdaki Windows BT Pro Center makalesine bakın:

Hyper-V hiper yönetici zamanlayıcı türlerini anlama ve kullanma

Hyper-V çekirdek zamanlayıcısını Windows Server 2016 veya Windows 10 etkinleştirmek için aşağıdaki komutu girin:

bcdedit /set HypervisorSchedulerType core

Ardından, belirli bir VM'nin çekirdek başına donanım iş parçacığı sayısını ikiye (2) yapılandırmaya karar verin. Sanal işlemcilerin bir konuk sanal makineye hiper iş parçacığıyla bağlı olduğunu ortaya çıkarırsanız, VM işletim sisteminde zamanlayıcıyı ve ayrıca VM iş yüklerini HT'yi kendi iş zamanlamalarında kullanacak şekilde etkinleştirirsiniz. Bunu yapmak için, vmname> <sanal makinenin adı olduğu aşağıdaki PowerShell komutunu girin:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Azaltma E

Cve-2017-5715, CVE-2017-5754 ve CVE-2019-11135 önerileri için azaltmaları etkinleştirme

Not: Bu azaltmalar Windows Server 2019 ve Windows istemci işletim sistemlerinde varsayılan olarak etkindir.

CVE-2017-5715, CVE-2017-5754 ve CVE-2019-11135 önerileri için azaltmaları etkinleştirmek için aşağıdaki makalelerdeki yönergeleri kullanın:

Not: Bu risk azaltmalar, Windows çekirdeği ve CVE-2018-3620'de açıklanan azaltmalar için güvenli sayfa çerçevesi bitleri azaltmayı içerir ve otomatik olarak etkinleştirir. Güvenli sayfa çerçevesi bitlerini azaltma işleminin ayrıntılı açıklaması için aşağıdaki Güvenlik Araştırması & Savunma Blogu makalesine bakın:

Başvurular

Azure'da kurgusal yürütme yan kanal güvenlik açıklarını azaltma kılavuzu

Bu makalede belirtilen üçüncü taraf ürünler, Microsoft’tan bağımsız şirketler tarafından üretilmektedir. Bu ürünlerin performansı veya güvenilirliği hakkında zımni veya başka bir şekilde hiçbir garanti vermeyeceğiz.

Teknik destek bulmanıza yardımcı olmak için üçüncü taraf iletişim bilgileri sağlıyoruz. Bu kişi bilgileri bildirilmeksizin değiştirilebilir. Bu üçüncü taraf iletişim bilgilerinin doğruluğunu garanti etmeyiz.