|

วันที่ |

คําอธิบายเกี่ยวกับการเปลี่ยนแปลง |

|---|---|

|

วันที่ 27 ตุลาคม 2566 |

เพิ่มการอ้างอิงไปยังการลดปัญหา B |

|

วันที่ 17 กรกฎาคม 2566 |

เพิ่มข้อมูล MMIO แล้ว |

บทสรุป

Microsoft ทราบถึงตัวแปรใหม่ของคลาสของการโจมตีที่เรียกว่าช่องโหว่ที่อาศัยผลข้างเคียงจากการดําเนินการแบบคาดการณ์ ตัวแปรมีชื่อว่า L1 Terminal Fault (L1TF) และการสุ่มตัวอย่างข้อมูลสถาปัตยกรรมขนาดเล็ก (MDS) ผู้โจมตีที่สามารถใช้ประโยชน์จาก L1TF หรือ MDS ได้สําเร็จ อาจสามารถอ่านข้อมูลที่มีสิทธิ์ทั่วทั้งขอบเขตความเชื่อถือได้

อัปเดตเมื่อวันที่ 14 พฤษภาคม 2019: ในวันที่ 14 พฤษภาคม 2019 Intel ได้เผยแพร่ข้อมูลเกี่ยวกับคลาสย่อยใหม่ของช่องโหว่ที่อาศัยผลข้างเคียงจากการดําเนินการแบบคาดการณ์ที่เรียกว่าการสุ่มตัวอย่างข้อมูลสถาปัตยกรรมขนาดเล็ก พวกเขาได้รับมอบหมาย CVEs ต่อไปนี้:

-

CVE-2018-11091 | CVE Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | CVE-2018 การสุ่มตัวอย่างข้อมูลบัฟเฟอร์ของที่เก็บ Microarchitectural (MSBDS)

-

CVE-2018-12127 | CVE การสุ่มตัวอย่างข้อมูลบัฟเฟอร์การเติมแบบ Microarchitectural (MFBDS)

-

CVE-2018-12130 | CVE การสุ่มตัวอย่างข้อมูลพอร์ตโหลดแบบไมโครเก็บถาวร (MLPDS)

อัปเดตเมื่อวันที่ 12 พฤศจิกายน 2019: ในวันที่ 12 พฤศจิกายน 2019 Intel ได้เผยแพร่คําแนะนําทางเทคนิคเกี่ยวกับช่องโหว่ Intel® Transactional Synchronization Extensions (Intel® TSX) Transaction Asynchronous Abort ที่กําหนด CVE-2019-11135 Microsoft ได้เผยแพร่การอัปเดตเพื่อช่วยลดช่องโหว่นี้ โปรดทราบสิ่งต่อไปนี้:

-

ตามค่าเริ่มต้น การป้องกันระบบปฏิบัติการจะเปิดใช้งานสําหรับ Windows Server รุ่น OS บางรุ่น ดู บทความฐานความรู้ของ Microsoft 4072698 สําหรับข้อมูลเพิ่มเติม

-

ตามค่าเริ่มต้น การป้องกันระบบปฏิบัติการจะเปิดใช้งานสําหรับ Windows Client รุ่น OS ทั้งหมด ดูบทความฐานความรู้ ของ Microsoft 4073119 สําหรับข้อมูลเพิ่มเติม

ภาพรวมช่องโหว่

ในสภาพแวดล้อมที่มีการใช้ทรัพยากรร่วมกัน เช่น โฮสต์การจําลองเสมือน ผู้โจมตีที่สามารถเรียกใช้รหัสโดยพลการบนเครื่องเสมือนเครื่องหนึ่งอาจสามารถเข้าถึงข้อมูลจากเครื่องเสมือนเครื่องอื่นหรือจากโฮสต์การจําลองเสมือนเองได้

ปริมาณงานของเซิร์ฟเวอร์ เช่น บริการเดสก์ท็อประยะไกล (RDS) ของ Windows Server และบทบาทเฉพาะเช่น ตัวควบคุมโดเมน Active Directory ก็มีความเสี่ยงเช่นกัน ผู้โจมตีที่สามารถเรียกใช้รหัสโดยพลการ (โดยไม่คํานึงถึงระดับสิทธิ์) อาจสามารถเข้าถึงระบบปฏิบัติการหรือความลับของปริมาณงาน เช่น คีย์การเข้ารหัส รหัสผ่าน และข้อมูลที่สําคัญอื่นๆ

ระบบปฏิบัติการไคลเอ็นต์ Windows ยังมีความเสี่ยงโดยเฉพาะอย่างยิ่งหากใช้งานโค้ดที่ไม่น่าเชื่อถือ ใช้ประโยชน์จากฟีเจอร์การรักษาความปลอดภัยตามการจําลองเสมือน เช่น Windows Defender Credential Guard หรือใช้ Hyper-V เพื่อเรียกใช้เครื่องเสมือน

หมายเหตุ: ช่องโหว่เหล่านี้มีผลต่อตัวประมวลผล Intel Core และตัวประมวลผล Intel Xeon เท่านั้น

ภาพรวมการลดปัญหา

เพื่อแก้ไขปัญหาเหล่านี้ Microsoft กําลังทํางานร่วมกับ Intel เพื่อพัฒนาการแก้ไขซอฟต์แวร์และคําแนะนํา การอัปเดตซอฟต์แวร์เพื่อช่วยลดช่องโหว่ที่ได้รับการเผยแพร่ เมื่อต้องการรับการป้องกันที่พร้อมใช้งานทั้งหมด อาจจําเป็นต้องมีการอัปเดตที่อาจมี Microcode จาก OEM ของอุปกรณ์ด้วย

บทความนี้อธิบายถึงวิธีการลดช่องโหว่ต่อไปนี้:

-

CVE-2018-3620 | CVE-2018 ข้อผิดพลาดของเทอร์มินัล L1 – ระบบปฏิบัติการ, SMM

-

CVE-2018-3646 | CVE-2018-3646 | CVE ข้อผิดพลาดของเทอร์มินัล L1 – VMM

-

CVE-2018-11091 | CVE Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | CVE-2018 การสุ่มตัวอย่างข้อมูลบัฟเฟอร์ของที่เก็บ Microarchitectural (MSBDS)

-

CVE-2018-12127 | CVE การสุ่มตัวอย่างข้อมูลพอร์ตโหลดแบบไมโครเก็บถาวร (MLPDS)

-

CVE-2018-12130 | CVE การสุ่มตัวอย่างข้อมูลบัฟเฟอร์การเติมแบบ Microarchitectural (MFBDS)

-

CVE-2019-11135 | CVE ช่องโหว่การเปิดเผยข้อมูลเคอร์เนลของ Windows

-

CVE-2022-21123 | CVE การอ่านข้อมูลบัฟเฟอร์ที่ใช้ร่วมกัน (SBDR)

-

CVE-2022-21125 | CVE การสุ่มตัวอย่างข้อมูลบัฟเฟอร์ที่ใช้ร่วมกัน (SBDS)

-

CVE-2022-21127 | CVE การอัปเดตการสุ่มตัวอย่างข้อมูลบัฟเฟอร์การลงทะเบียนพิเศษ (การอัปเดต SRBDS)

-

CVE-2022-21166 | CVE Device Register Partial Write (DRPW)

หากต้องการเรียนรู้เพิ่มเติมเกี่ยวกับช่องโหว่ดูคําแนะนําด้านความปลอดภัยต่อไปนี้:

L1TF: ADV180018 | คําแนะนําของ Microsoft เพื่อลดตัวเลือก L1TF

MDS: ADV190013 | MDS คําแนะนําของ Microsoft ในการลดช่องโหว่การสุ่มตัวอย่างข้อมูลสถาปัตยกรรมไมโคร

MMIO: ADV220002 | คําแนะนําของ Microsoft เกี่ยวกับช่องโหว่ของ Intel Processor MMIO ข้อมูลลวงตา

ช่องโหว่การเปิดเผยข้อมูลเคอร์เนลของ Windows: CVE-2019-11135 | ช่องโหว่การเปิดเผยข้อมูลเคอร์เนลของ Windows

การกําหนดการดําเนินการที่จําเป็นเพื่อลดภัยคุกคาม

ส่วนต่อไปนี้สามารถช่วยคุณระบุระบบที่ได้รับผลกระทบจากช่องโหว่ L1TF และ/หรือ MDS และยังช่วยให้คุณเข้าใจและลดความเสี่ยง

ผลกระทบต่อประสิทธิภาพที่อาจเกิดขึ้น

ในการทดสอบ Microsoft ได้เห็นผลกระทบด้านประสิทธิภาพจากการบรรเทาเหล่านี้ ขึ้นอยู่กับการกําหนดค่าของระบบและการแก้ไขที่จําเป็น

ลูกค้าบางรายอาจต้องปิดใช้งานไฮเปอร์เธรดดิ้ง (หรือที่เรียกว่า Multithreading หรือ SMT) เพื่อจัดการกับความเสี่ยงจาก L1TF และ MDS อย่างสมบูรณ์ โปรดทราบว่าการปิดใช้งานไฮเปอร์เธรดดิ้งอาจทําให้เกิดการลดประสิทธิภาพการทํางาน สถานการณ์นี้ใช้กับลูกค้าที่ใช้สิ่งต่อไปนี้:

-

Hyper-V เวอร์ชันที่เก่ากว่า Windows Server 2016 หรือ Windows 10 เวอร์ชัน 1607 (การอัปเดตในโอกาสวันครบรอบ)

-

ฟีเจอร์การรักษาความปลอดภัยบนการจําลองเสมือน (VBS) เช่น Credential Guard และ Device Guard

-

ซอฟต์แวร์ที่อนุญาตให้มีการดําเนินการโค้ดที่ไม่น่าเชื่อถือ (ตัวอย่างเช่น เซิร์ฟเวอร์อัตโนมัติของบิลด์หรือสภาพแวดล้อมการโฮสต์ IIS ที่ใช้ร่วมกัน)

ผลกระทบอาจแตกต่างกันไปตามฮาร์ดแวร์และปริมาณงานที่ทํางานบนระบบ การกําหนดค่าระบบทั่วไปคือการเปิดใช้ไฮเปอร์เธรดดิ้ง ดังนั้น ผลกระทบต่อประสิทธิภาพการทํางานจะถูกปิดกั้นสําหรับผู้ใช้หรือผู้ดูแลระบบที่กําลังดําเนินการเพื่อปิดใช้งานไฮเปอร์เธรดดิ้งบนระบบ

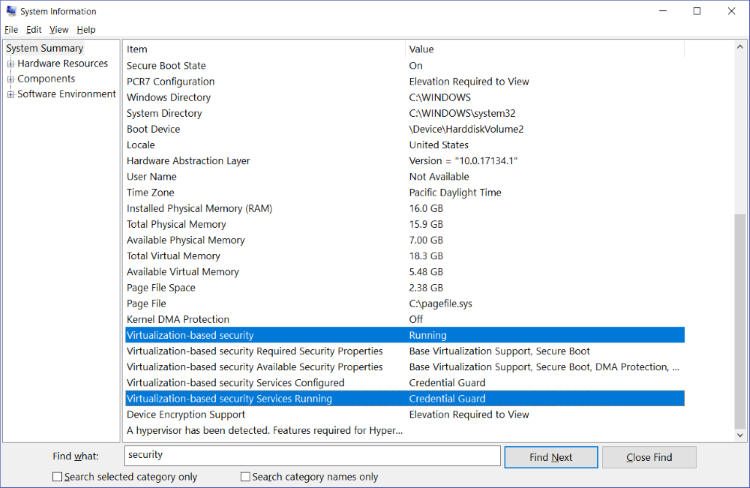

หมายเหตุ: เมื่อต้องการตรวจสอบว่าระบบของคุณใช้คุณลักษณะความปลอดภัยที่มีการป้องกันด้วย VBS หรือไม่ ให้ทําตามขั้นตอนเหล่านี้:

-

บนเมนู เริ่มต้น ให้พิมพ์ MSINFO32หมาย เหตุ: หน้าต่าง ข้อมูลระบบ จะเปิดขึ้น

-

ในกล่อง สิ่งที่ค้นหา ให้พิมพ์ ความปลอดภัย

-

ในบานหน้าต่างด้านขวา ให้ค้นหาแถวสองแถวที่เลือกในสกรีนช็อต และตรวจสอบคอลัมน์ ค่า เพื่อดูว่ามีการเปิดใช้งานการรักษาความปลอดภัยบนการจําลองเสมือน และบริการรักษาความปลอดภัยแบบเสมือนใดที่กําลังทํางานอยู่

ตัวจัดกําหนดการ Hyper-V Core ช่วยลดเวกเตอร์การโจมตี L1TF และ MDS กับเครื่องเสมือน Hyper-V ขณะที่ยังคงอนุญาตให้ไฮเปอร์เธรดยังคงเปิดใช้งานอยู่ ตัวจัดกําหนดการหลักจะพร้อมใช้งานโดยเริ่มต้นด้วย Windows Server 2016 และ Windows 10 เวอร์ชัน 1607 ซึ่งให้ผลกระทบต่อประสิทธิภาพการทํางานน้อยที่สุดต่อเครื่องเสมือน

ตัวจัดกําหนดการหลักไม่ลดคุณสมบัติการจู่โจม L1TF หรือ MDS จากฟีเจอร์การรักษาความปลอดภัยที่มีการป้องกัน VBS สําหรับข้อมูลเพิ่มเติม โปรดดู ที่ Mitigation C และบทความบล็อกการจําลองเสมือนต่อไปนี้:

สําหรับข้อมูลโดยละเอียดจาก Intel เกี่ยวกับผลกระทบต่อประสิทธิภาพ ไปที่เว็บไซต์ของ Intel ต่อไปนี้:

การระบุระบบที่ได้รับผลกระทบและการบรรเทาที่จําเป็น

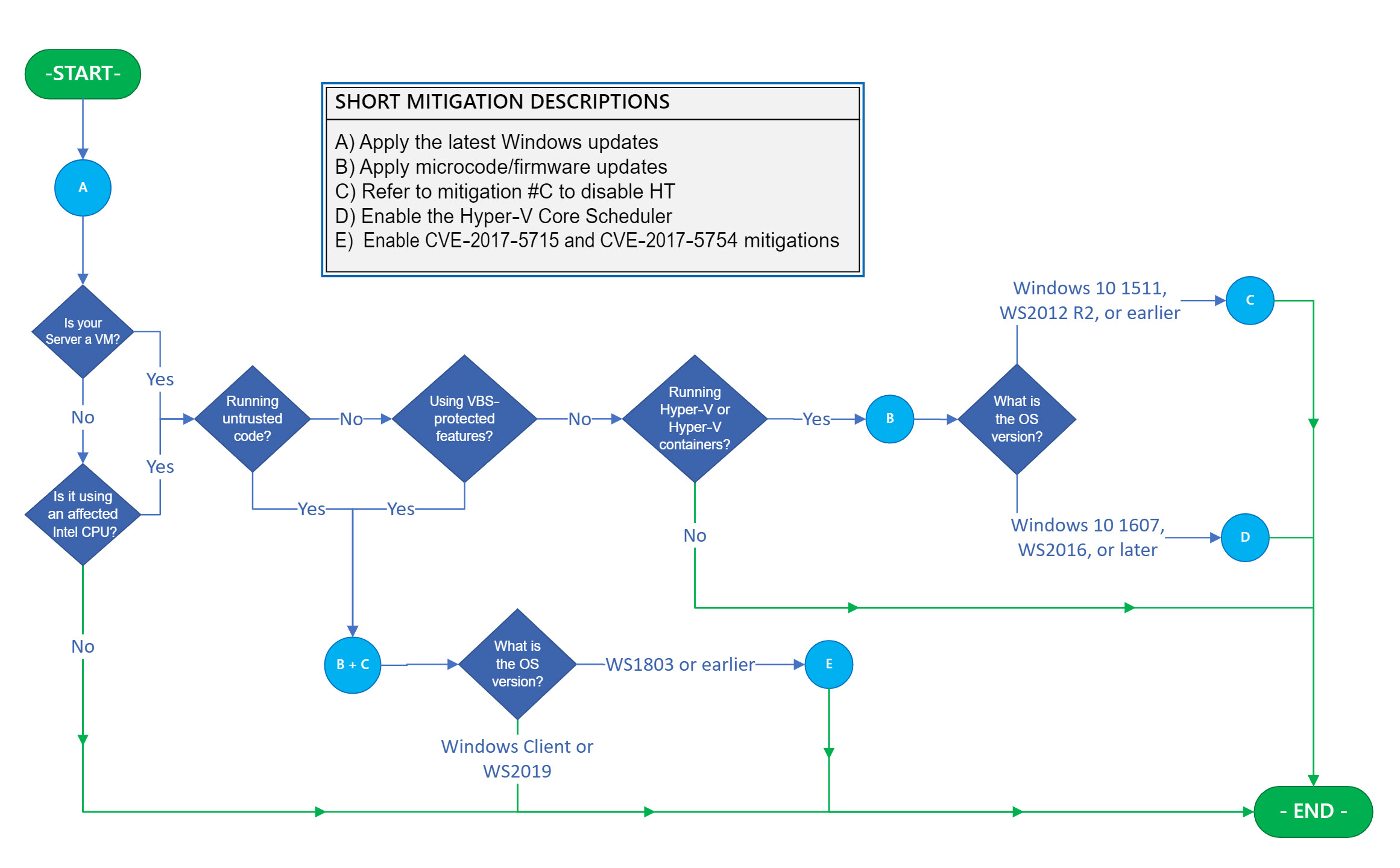

แผนผังลําดับงานในรูปที่ 1 สามารถช่วยคุณระบุระบบที่ได้รับผลกระทบและกําหนดชุดของการดําเนินการที่ถูกต้อง

สำคัญ: หากคุณกําลังใช้เครื่องเสมือน คุณต้องพิจารณาและนําแผนผังลําดับงานไปใช้กับโฮสต์ Hyper-V และผู้เยี่ยมชม VM ที่ได้รับผลกระทบแต่ละราย เนื่องจากอาจใช้การบรรเทาปัญหากับทั้งคู่ โดยเฉพาะอย่างยิ่ง สําหรับโฮสต์ Hyper-V ขั้นตอนแผนผังลําดับงานจะให้การป้องกันระหว่าง VM และการป้องกันภายในโฮสต์ อย่างไรก็ตาม การใช้การแก้ไขเหล่านี้กับโฮสต์ Hyper-V เท่านั้นไม่เพียงพอที่จะให้การป้องกันภายใน VM เมื่อต้องการให้การป้องกันภายใน VM คุณต้องใช้แผนผังลําดับงานกับ Windows VM แต่ละตัว ในกรณีส่วนใหญ่ จะหมายถึงการทําให้แน่ใจว่ารีจิสทรีคีย์ได้รับการตั้งค่าใน VM

เมื่อคุณนําทางในแผนผังลําดับงาน คุณจะพบวงกลมสีน้ําเงินตัวอักษรที่แมปไปยังการดําเนินการหรือชุดของการดําเนินการที่จําเป็นในการลดเวกเตอร์การโจมตี L1TF ที่เฉพาะเจาะจงกับการกําหนดค่าระบบของคุณ แต่ละการกระทําที่คุณพบต้องถูกนําไปใช้ เมื่อคุณพบเส้นสีเขียว จะระบุเส้นทางตรงไปยังจุดสิ้นสุด และไม่มีขั้นตอนการบรรเทาเพิ่มเติม

คําอธิบายสั้นๆ ของการบรรเทาตัวอักษรแต่ละฉบับจะรวมอยู่ในคําอธิบายทางด้านขวา คําอธิบายโดยละเอียดสําหรับการบรรเทาแต่ละรายการที่มีคําแนะนําการติดตั้งทีละขั้นตอนและการกําหนดค่ามีอยู่ในส่วน "การลดปัญหา"

การบรรเทาปัญหา

สำคัญ: ส่วนต่อไปนี้อธิบายการลดปัญหาที่ควรใช้ภายใต้เงื่อนไขที่ระบุที่กําหนดโดยแผนผังลําดับงานใน รูปที่ 1 ในส่วนก่อนหน้าเท่านั้น อย่าใช้การบรรเทาเหล่านี้ เว้นแต่ผังงานระบุว่าการแก้ไขเฉพาะเป็นสิ่งจําเป็น

นอกเหนือจากการอัปเดตซอฟต์แวร์และ Microcode แล้ว อาจจําเป็นต้องมีการเปลี่ยนแปลงการกําหนดค่าด้วยตนเองเพื่อเปิดใช้งานการป้องกันบางอย่าง เราขอแนะนําให้ลูกค้าองค์กรลงทะเบียนสําหรับผู้ส่งจดหมายการแจ้งเตือนด้านความปลอดภัยเพื่อรับการแจ้งเตือนเกี่ยวกับการเปลี่ยนแปลงเนื้อหา (ดู การแจ้งเตือนด้านความปลอดภัยทางเทคนิคของ Microsoft)

การลดปัญหา A

รับและใช้การอัปเดต Windows ล่าสุด

ใช้การอัปเดตระบบปฏิบัติการ Windows ที่พร้อมใช้งานทั้งหมด รวมถึงการอัปเดตความปลอดภัยของ Windows รายเดือน คุณสามารถดูตารางของผลิตภัณฑ์ที่ได้รับผลกระทบได้ที่ คําแนะนําด้านความปลอดภัยของ Microsoft | ADV 180018 สําหรับ L1TF , คําแนะนําด้านความปลอดภัย | ADV ADV 190013 สําหรับ MDS , คําแนะนําด้านความปลอดภัย | ADV ADV220002 สําหรับ MMIO และ ช่องโหว่ด้านความปลอดภัย CVE-2019-11135 สําหรับช่องโหว่การเปิดเผยข้อมูลเคอร์เนลของ Windows

การลดปัญหา B

รับและใช้การอัปเดต Microcode หรือเฟิร์มแวร์ล่าสุด

นอกเหนือจากการติดตั้งการอัปเดตความปลอดภัยของ Windows ล่าสุดแล้ว ยังอาจจําเป็นต้องมี Microcode หรือการอัปเดตเฟิร์มแวร์ตัวประมวลผลด้วย เราขอแนะนําให้คุณรับและใช้การอัปเดต Microcode ล่าสุดตามความเหมาะสมสําหรับอุปกรณ์ของคุณจาก OEM อุปกรณ์ สําหรับข้อมูลเพิ่มเติมเกี่ยวกับการอัปเดต Microcode หรือเฟิร์มแวร์ โปรดดูที่การอ้างอิงต่อไปนี้:

หมายเหตุ: หากคุณกําลังใช้การจําลองเสมือนที่ซ้อนกัน (รวมถึงการเรียกใช้คอนเทนเนอร์ Hyper-V ใน VM แบบ Guest) คุณต้องแสดงการเพิ่มประสิทธิภาพของ Microcode ใหม่แก่เครื่องเสมือนแบบ Guest ซึ่งอาจจําเป็นต้องอัปเกรดการกําหนดค่า VM เป็นเวอร์ชัน 8 เวอร์ชัน 8 มี enlightenments microcode ตามค่าเริ่มต้น สําหรับข้อมูลเพิ่มเติมและขั้นตอนที่จําเป็น ให้ดูบทความเอกสาร Microsoft ต่อไปนี้:

เรียกใช้ Hyper-V ในเครื่องเสมือนด้วยการจําลองเสมือนที่ซ้อนกัน

การลดปัญหา C

ฉันควรปิดใช้งานไฮเปอร์เธรดดิ้ง (HT) หรือไม่

ช่องโหว่ L1TF และ MDS ทําให้เกิดความเสี่ยงที่ความลับของเครื่องเสมือน Hyper-V และความลับที่รักษาไว้โดย Microsoft Virtualization Based Security (VBS) อาจถูกโจมตีโดยใช้การโจมตีช่องทางด้านข้าง เมื่อเปิดใช้งาน Hyper-Threading (HT) ขอบเขตความปลอดภัยที่ให้บริการโดยทั้ง Hyper-V และ VBS จะอ่อนแอ

ตัวจัดกําหนดการ Hyper-V Core (พร้อมใช้งานตั้งแต่ Windows Server 2016 และ Windows 10 เวอร์ชัน 1607) ช่วยลดเวกเตอร์การโจมตี L1TF และ MDS จากเครื่องเสมือน Hyper-V ในขณะที่ยังอนุญาตให้ Hyper-Threading ยังคงเปิดใช้งานอยู่ ซึ่งให้ผลกระทบต่อประสิทธิภาพการทํางานน้อยที่สุด

ตัวจัดกําหนดการ Hyper-V Core ไม่บรรเทาการโจมตีแบบ L1TF หรือ MDS จากฟีเจอร์การรักษาความปลอดภัยที่มีการป้องกันด้วย VBS ช่องโหว่ L1TF และ MDS ทําให้เกิดความเสี่ยงที่ความลับของ VBS อาจถูกโจมตีผ่านการโจมตีจากช่องทางด้านข้างเมื่อเปิดใช้งาน Hyper-Threading (HT) ทําให้ขอบเขตความปลอดภัยที่ VBS ให้บริการลดลง ถึงแม้จะมีความเสี่ยงเพิ่มขึ้นนี้ VBS ยังคงให้ประโยชน์ด้านความปลอดภัยที่มีคุณค่าและบรรเทาการโจมตีที่หลากหลายด้วยการเปิดใช้งาน HT ดังนั้น เราขอแนะนําให้ใช้ VBS บนระบบที่เปิดใช้งาน HT ต่อไป ลูกค้าที่ต้องการขจัดความเสี่ยงที่อาจเกิดขึ้นของช่องโหว่ L1TF และ MDS ในการรักษาความลับของ VBS ควรพิจารณาปิดการใช้งาน HT เพื่อลดความเสี่ยงเพิ่มเติมนี้

ลูกค้าที่ต้องการขจัดความเสี่ยงที่มีความเสี่ยงต่อช่องโหว่ L1TF และ MDS ไม่ว่าจะเป็นการรักษาความลับของ Hyper-V เวอร์ชันก่อนหน้า Windows Server 2016 หรือความสามารถด้านความปลอดภัยของ VBS จะต้องคํานึงถึงการตัดสินใจและพิจารณาการปิดใช้งาน HT เพื่อลดความเสี่ยง โดยทั่วไปการตัดสินใจนี้สามารถยึดตามแนวทางต่อไปนี้:

-

สําหรับ Windows 10 เวอร์ชัน 1607, Windows Server 2016 และระบบใหม่กว่าที่ไม่ได้ใช้ Hyper-V และไม่ได้ใช้ฟีเจอร์ความปลอดภัยที่ได้รับการป้องกันด้วย VBS ลูกค้าไม่ควรปิดใช้งาน HT

-

สําหรับ Windows 10 เวอร์ชัน 1607, Windows Server 2016 และระบบใหม่กว่าที่ใช้ Hyper-V กับ Core Scheduler แต่ไม่ได้ใช้ฟีเจอร์ความปลอดภัยที่มีการป้องกันด้วย VBS ลูกค้าไม่ควรปิดใช้งาน HT

-

สําหรับ Windows 10 เวอร์ชัน 1511, Windows Server 2012 R2 และระบบก่อนหน้านี้ที่ใช้ Hyper-V ลูกค้าต้องพิจารณาปิดใช้งาน HT เพื่อลดความเสี่ยง

ขั้นตอนที่จําเป็นในการปิดใช้งาน HT แตกต่างจาก OEM เป็น OEM อย่างไรก็ตาม โดยทั่วไปจะเป็นส่วนหนึ่งของ BIOS หรือเครื่องมือการตั้งค่าและการกําหนดค่าเฟิร์มแวร์

นอกจากนี้ Microsoft ยังได้แนะนําความสามารถในการปิดใช้งานเทคโนโลยี Hyper-Threading ผ่านการตั้งค่าซอฟต์แวร์ หากการปิดใช้งาน HT ใน BIOS หรือการตั้งค่าเฟิร์มแวร์และเครื่องมือการกําหนดค่าเป็นเรื่องยากหรือไม่อาจเป็นไปได้ การตั้งค่าซอฟต์แวร์เพื่อปิดใช้งาน HT เป็นการตั้งค่า BIOS หรือเฟิร์มแวร์รอง และปิดใช้งานตามค่าเริ่มต้น (หมายความว่า HT จะเป็นไปตามการตั้งค่า BIOS หรือเฟิร์มแวร์ของคุณ) หากต้องการเรียนรู้เพิ่มเติมเกี่ยวกับการตั้งค่านี้และวิธีปิดใช้งาน HT โดยใช้ โปรดดูบทความต่อไปนี้:

4072698 คําแนะนําสําหรับ Windows Server เพื่อป้องกันช่องโหว่ที่อาศัยผลข้างเคียงจากการดําเนินการแบบคาดการณ์

เมื่อเป็นไปได้ ขอแนะนําให้ปิดใช้งาน HT ใน BIOS หรือเฟิร์มแวร์ของคุณเพื่อการรับประกันที่แข็งแกร่งที่สุดว่า HT ถูกปิดใช้งาน

หมายเหตุ: การปิดใช้งานไฮเปอร์เธรดจะลด CPU Core ซึ่งอาจมีผลกับคุณลักษณะที่จําเป็นต้องใช้ CPU Core ขั้นต่ําในการทํางาน ตัวอย่างเช่น Windows Defender Application Guard (WDAG)

การลดปัญหา D

เปิดใช้งานตัวจัดกําหนดการ Hyper-V Core และตั้งค่าจํานวนเธรดฮาร์ดแวร์ VM ต่อหลักเป็น 2

หมายเหตุ: ขั้นตอนการแก้ไขเหล่านี้ใช้ได้กับ Windows Server 2016 และ Windows 10 เวอร์ชันก่อนหน้า 1809 เท่านั้น ตัวจัดกําหนดการหลักจะเปิดใช้งานตามค่าเริ่มต้นบน Windows Server 2019 และ Windows 10 เวอร์ชัน 1809

การใช้ตัวจัดกําหนดการหลักเป็นกระบวนการสองขั้นตอนที่คุณต้องเปิดใช้งานตัวจัดกําหนดการบนโฮสต์ Hyper-V ก่อน จากนั้นกําหนดค่า VM แต่ละรายการเพื่อใช้ประโยชน์จากมันโดยการตั้งค่าจํานวนเธรดฮาร์ดแวร์ต่อหลักเป็นสอง (2)

ตัวจัดกําหนดการ Hyper-V Core ที่ถูกนํามาใช้ใน Windows Server 2016 และ Windows 10 เวอร์ชัน 1607 เป็นทางเลือกใหม่สําหรับตรรกะตัวจัดกําหนดการแบบคลาสสิก ตัวจัดกําหนดการหลักมอบความแปรปรวนของประสิทธิภาพลดลงสําหรับปริมาณงานภายใน VM ที่ทํางานบนโฮสต์ Hyper-V ที่เปิดใช้งาน HT

สําหรับคําอธิบายโดยละเอียดของตัวจัดกําหนดการหลักของ Hyper-V และขั้นตอนการเปิดใช้งาน โปรดดูบทความ Windows IT Pro Center ต่อไปนี้:

การทําความเข้าใจและการใช้ชนิดตัวจัดกําหนดการ Hyper-V hypervisor

เมื่อต้องการเปิดใช้งานตัวจัดกําหนดการ Hyper-V Core บน Windows Server 2016 หรือ Windows 10 ให้ป้อนคําสั่งต่อไปนี้:

bcdedit /set HypervisorSchedulerType core

จากนั้น ให้ตัดสินใจว่าจะกําหนดค่าจํานวนเธรดฮาร์ดแวร์ของ VM ที่ระบุต่อหลักเป็นสอง (2) หรือไม่ หากคุณเปิดเผยข้อเท็จจริงที่ว่าตัวประมวลผลเสมือนเป็นไฮเปอร์เธรดกับเครื่องเสมือนแบบ Guest คุณจะเปิดใช้งานตัวจัดกําหนดการในระบบปฏิบัติการ VM และเวิร์กโหลด VM เพื่อใช้ HT ในกําหนดการทํางานของตนเอง เมื่อต้องการทําเช่นนี้ ให้ป้อนคําสั่ง PowerShell ต่อไปนี้ ซึ่ง <VMName> คือชื่อของเครื่องเสมือน:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Mitigation E

เปิดใช้งานการลดปัญหาสําหรับคําแนะนํา CVE-2017-5715, CVE-2017-5754 และ CVE-2019-11135

หมายเหตุ: การลดปัญหาเหล่านี้จะเปิดใช้งานตามค่าเริ่มต้นบน Windows Server 2019 และระบบปฏิบัติการไคลเอ็นต์ Windows

เมื่อต้องการเปิดใช้งานการลดปัญหาสําหรับคําแนะนํา CVE-2017-5715, CVE-2017-5754 และ CVE-2019-11135 ให้ใช้คําแนะนําในบทความต่อไปนี้:

หมายเหตุ: การแก้ไขเหล่านี้รวมถึงและเปิดใช้งานการแก้ไข บิตเฟรมเพจที่ปลอดภัย สําหรับเคอร์เนลของ Windows โดยอัตโนมัติ และสําหรับการแก้ไขที่อธิบายไว้ใน CVE-2018-3620 สําหรับคําอธิบายโดยละเอียดของการลดบิตเฟรมเพจที่ปลอดภัย ดูบทความต่อไปนี้ของบล็อกการป้องกัน & การวิจัยด้านความปลอดภัย:

แหล่งอ้างอิง

คําแนะนําสําหรับการลดช่องโหว่ที่อาศัยผลข้างเคียงจากการดําเนินการแบบคาดการณ์ใน Azure

ผลิตภัณฑ์ของบริษัทอื่นที่กล่าวถึงในบทความนี้ ผลิตโดยบริษัทที่ไม่เกี่ยวข้องกับ Microsoft เราไม่รับประกันไม่ว่าโดยนัยหรือโดยอื่นใดเกี่ยวกับประสิทธิภาพหรือความน่าเชื่อถือของผลิตภัณฑ์เหล่านี้

เรามีข้อมูลที่ติดต่อของบริษัทอื่นเพื่อช่วยคุณค้นหาการสนับสนุนทางเทคนิค ข้อมูลที่ติดต่อนี้อาจเปลี่ยนแปลงได้โดยไม่ต้องแจ้งให้ทราบล่วงหน้า เราไม่รับรองความถูกต้องของข้อมูลที่ติดต่อของบริษัทภายนอกนี้