VIKTIG Du bör tillämpa Windows-säkerhetsuppdateringen som släpptes den 9 juli 2024 eller senare som en del av din vanliga månatliga uppdateringsprocess.

Den här artikeln gäller för de organisationer som bör börja utvärdera åtgärder för en offentlig information om secure boot bypass som utnyttjas av BlackLotus UEFI bootkit. Dessutom kanske du vill ha en proaktiv säkerhetsinställning eller börja förbereda inför lanseringen. Observera att den här skadliga koden kräver fysisk eller administrativ åtkomst till enheten.

FÖRSIKTIGHET När begränsningen för det här problemet är aktiverad på en enhet, vilket innebär att lösningarna har tillämpats, kan den inte återställas om du fortsätter att använda Säker start på den enheten. Även om disken formateras om tas inte återkallningarna bort om de redan har tillämpats. Tänk på alla möjliga konsekvenser och testa noggrant innan du tillämpar de återkallningar som beskrivs i den här artikeln på din enhet.

I denna artikel

Sammanfattning

I den här artikeln beskrivs skyddet mot den offentligt offentliggjorda säkerhetsfunktionen för säker start som använder BlackLotus UEFI bootkit som spåras av CVE-2023-24932, hur du aktiverar lösningarna och vägledning för startbara medier. Ett bootkit är ett skadligt program som är utformat för att läsas in så tidigt som möjligt i en startsekvens för enheter för att styra operativsystemets start.

Säker start rekommenderas av Microsoft för att skapa en säker och betrodd sökväg från Unified Extensible Firmware Interface (UEFI) till Windows kernel Trusted Boot-sekvensen. Säker start hjälper till att förhindra bootkit-skadlig kod i startsekvensen. Om du inaktiverar Säker start riskerar en enhet att smittas av bootkit-skadlig kod. Åtgärdar förbikoppling av säker start som beskrivs i CVE-2023-24932 kräver att starthanterare återkallas. Det kan orsaka problem för vissa konfigurationer av enhetsstart.

Åtgärder mot förbikoppling av säker start som beskrivs i CVE-2023-24932 ingår i Windows säkerhetsuppdateringar som släpptes den 9 juli 2024 eller senare. De här lösningarna är dock inte aktiverade som standard. Med de här uppdateringarna rekommenderar vi att du börjar utvärdera de här ändringarna i din miljö. Hela schemat beskrivs i avsnittet Tidsinställning för uppdateringar .

Innan du aktiverar de här lösningarna bör du noggrant granska informationen i den här artikeln och avgöra om du måste aktivera lösningarna eller vänta på en framtida uppdatering från Microsoft. Om du väljer att aktivera lösningarna måste du kontrollera att dina enheter är uppdaterade och klara och förstå riskerna som beskrivs i den här artikeln.

Vidta åtgärder

|

För den här versionen ska följande steg följas: Steg 1: Installera Windows-säkerhetsuppdateringen som släpptes 9 juli 2024 eller senare på alla versioner som stöds. Steg 2: Utvärdera ändringarna och hur de påverkar din miljö. Steg 3: Tillämpa ändringarna. |

Påverkans omfattning

Alla Windows-enheter med aktiverade skydd för säker start påverkas av BlackLotus bootkit. Åtgärder är tillgängliga för versioner av Windows som stöds. Den fullständiga listan finns i CVE-2023-24932.

Förstå riskerna

Risk för skadlig kod: För att exploateringen av BlackLotus UEFI bootkit som beskrivs i den här artikeln ska vara möjlig måste en angripare få administrativ behörighet på en enhet eller få fysisk åtkomst till enheten. Det kan du göra genom att ansluta till enheten fysiskt eller via fjärranslutning, till exempel genom att använda en hypervisor för att komma åt virtuella datorer/moln. En angripare använder ofta den här säkerhetsrisken för att fortsätta styra en enhet som de redan kan komma åt och eventuellt manipulera. Lösningarna i den här artikeln är förebyggande och inte korrigerande. Om din enhet redan har komprometterats kontaktar du din säkerhetsleverantör för att få hjälp.

Återställningsmedia: Om du stöter på ett problem med enheten när du har tillämpat lösningarna och enheten inte kan startas, kanske du inte kan starta eller återställa enheten från befintliga medier. Återställnings- eller installationsmedia måste uppdateras så att de fungerar med en enhet som har de åtgärder som tillämpas.

Problem med inbyggd programvara: När Windows tillämpar de åtgärder som beskrivs i den här artikeln måste enhetens inbyggda UEFI-programvara användas för att uppdatera värdena för säker start (uppdateringarna tillämpas på databasnyckeln (DB) och den förbjudna signaturnyckeln (DBX)). I vissa fall har vi erfarenhet av enheter som inte kan uppdateras. Vi samarbetar med enhetstillverkare för att testa dessa viktiga uppdateringar på så många enheter som möjligt.

NOT Testa först de här lösningarna på en enda enhet per enhetsklass i din miljö för att upptäcka möjliga problem med inbyggd programvara. Distribuera inte brett innan du bekräftar att alla enhetsklasser i din miljö har utvärderats.

BitLocker-återställning: Vissa enheter kan gå till BitLocker-återställning. Se till att behålla en kopia av BitLocker-återställningsnyckeln innan du aktiverar lösningarna.

Kända problem

Problem med inbyggd programvara:Inte all inbyggd programvara för enheten kommer att uppdatera DB eller DBX för säker start. I de fall vi känner till har vi rapporterat problemet till enhetstillverkaren. Mer information om loggade händelser finns i KB5016061: Secure Boot DB- och DBX-uppdateringshändelser . Kontakta enhetstillverkaren om du vill ha uppdateringar av den inbyggda programvaran. Om enheten inte stöds rekommenderar Microsoft att du uppgraderar enheten.

Kända problem med inbyggd programvara:

NOT Följande kända problem påverkar inte och förhindrar inte installationen av uppdateringarna från 9 juli 2024. I de flesta fall gäller inte lösningarna där det finns kända problem. Se information som anges i varje känt problem.

-

HK: HP har identifierat ett problem med att åtgärda installationen på HP Z4G4 Workstation-datorer och kommer att släppa en uppdaterad Z4G4 UEFI firmware (BIOS) under de kommande veckorna. För att säkerställa en lyckad installation av begränsningen blockeras den på skrivbordsarbetsstationer tills uppdateringen är tillgänglig. Kunder bör alltid uppdatera till det senaste systemet BIOS innan de tillämpar begränsningen.

-

HP-enheter med Säker Start-säkerhet: Dessa enheter behöver de senaste uppdateringarna av inbyggd programvara från HP för att installera lösningarna. Lösningarna blockeras tills den inbyggda programvaran uppdateras. Installera den senaste uppdateringen av den inbyggda programvaran från HPs-supportsidan – officiella HP-drivrutiner och nedladdning av programvara | HP-support.

-

Arm64-baserade enheter: Lösningarna blockeras på grund av kända problem med inbyggd UEFI-programvara med Qualcomm-baserade enheter. Microsoft samarbetar med Qualcomm för att åtgärda problemet. Qualcomm tillhandahåller korrigeringen till enhetstillverkare. Kontakta enhetstillverkaren för att ta reda på om det finns någon korrigering för det här problemet. Microsoft lägger till identifiering så att åtgärder kan tillämpas på enheter när den fasta inbyggda programvaran identifieras. Om din Arm64-baserade enhet inte har Qualcomms inbyggda programvara konfigurerar du följande registernyckel för att aktivera lösningarna.

Registerundernyckel

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Namn på nyckelvärde

SkipDeviceCheck

Datatyp

REG_DWORD

Data

1

-

Äpple:Mac-datorer som har Apple T2 Security Chip stöder Säker start. Uppdatering av säkerhetsrelaterade UEFI-variabler är dock bara tillgänglig som en del av macOS-uppdateringar. Boot Camp-användare förväntas se en händelseloggpost i Händelse-ID 1795 i Windows som är relaterad till dessa variabler. Mer information om den här loggposten finns i KB5016061: Secure Boot DB and DBX variable update events.

-

VMware:I VMware-baserade virtualiseringsmiljöer går det inte att starta en virtuell dator med en x86-baserad processor med Säker start aktiverat när du har tillämpat lösningarna. Microsoft samarbetar med VMware för att åtgärda problemet.

-

TPM 2.0-baserade system: De här systemen som kör Windows Server 2012 och Windows Server 2012 R2 kan inte distribuera de lösningar som släpptes i säkerhetsuppdateringen från 9 juli 2024 på grund av kända kompatibilitetsproblem med TPM-mätningar. Säkerhetsuppdateringarna från 9 juli 2024 blockerar åtgärder #2 (boot manager) och #3 (DBX-uppdatering) på berörda system.Microsoft är medvetna om problemet och en uppdatering kommer att släppas i framtiden för att häva blockeringen av TPM 2.0-baserade system.Om du vill kontrollera TPM-versionen högerklickar du på Start, klickar på Kör och skriver tpm.msc. Längst ned till höger i mittenfönstret under Information om TPM-tillverkare bör du se ett värde för Specifikationsversion.

-

Symantec-slutpunktskryptering: Åtgärder för säker start kan inte tillämpas på system som har installerat Symantec-slutpunktskryptering. Microsoft och Symantec är medvetna om problemet och kommer att åtgärdas i kommande uppdateringar.

Riktlinjer för den här versionen

Följ de här två stegen för den här versionen.

Steg 1: Installera Windows-säkerhetsuppdateringen Installera Windows månatliga säkerhetsuppdatering som släpptes 9 juli 2024 eller senare på Windows-enheter som stöds. De här uppdateringarna innehåller lösningar för CVE-2023-24932 men är inte aktiverade som standard. Alla Windows-enheter bör slutföra det här steget oavsett om du planerar att distribuera lösningarna eller inte.

Steg 2: Utvärdera ändringarna Vi rekommenderar att du gör följande:

-

Förstå de två första lösningarna som tillåter uppdatering av DB för säker start och uppdatering av starthanteraren.

-

Granska det uppdaterade schemat.

-

Börja testa de två första lösningarna mot representativa enheter från din miljö.

-

Börja planera för distributionen.

Steg 3: Tillämpa ändringarna

Vi uppmuntrar dig att förstå de risker som beskrivs i avsnittet Förstå riskerna.

-

Förstå hur återställningen påverkas och andra startbara media.

-

Börja testa den tredje begränsningen som inte anger signeringscertifikatet som används för alla tidigare Windows-starthanterare.

Riktlinjer för begränsningsdistribution

Innan du följer de här anvisningarna för att tillämpa lösningarna installerar du den månatliga underhållsuppdateringen för Windows som släpptes 9 juli 2024 eller senare på Windows-enheter som stöds. Den här uppdateringen innehåller lösningar för CVE-2023-24932, men de är inte aktiverade som standard. Alla Windows-enheter bör slutföra det här steget oavsett din plan för att aktivera lösningarna.

NOT Om du använder BitLocker kontrollerar du att BitLocker-återställningsnyckeln har säkerhetskopierats. Du kan köra följande kommando från en kommandotolk med administratörsbehörighet och anteckna det 48-siffriga numeriska lösenordet:

manage-bde -protectors -get %systemdrive%

Så här distribuerar du uppdateringen och tillämpar återkallningar:

-

Installera de uppdaterade certifikatdefinitionerna i DB.

Det här steget lägger till certifikatet "Windows UEFI CA 2023" i UEFI :s databas för säker startsignatur (DB). Genom att lägga till det här certifikatet i DB litar enhetens inbyggda programvara på startprogram som har signerats av certifikatet.

-

Öppna en kommandotolk för administratör och ange registernyckeln för att utföra uppdateringen till DB genom att ange följande kommando:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

VIKTIG Se till att starta om enheten två gånger för att slutföra installationen av uppdateringen innan du fortsätter till steg 2 och 3.

-

Kör följande PowerShell-kommando som administratör och kontrollera att DB har uppdaterats. Det här kommandot ska returnera True.

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

-

-

Uppdatera Starthanteraren på enheten.

I det här steget installeras ett boot manager-program på enheten som är signerat med certifikatet "Windows UEFI CA 2023".

-

Öppna en kommandotolk som administratör och ange registernyckeln så att den signerade starthanteraren "Windows UEFI CA 2023" installeras:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

-

Starta om enheten två gånger.

-

Som administratör monterar du EFI-partitionen för att förbereda den för kontroll:

mountvol s: /s

-

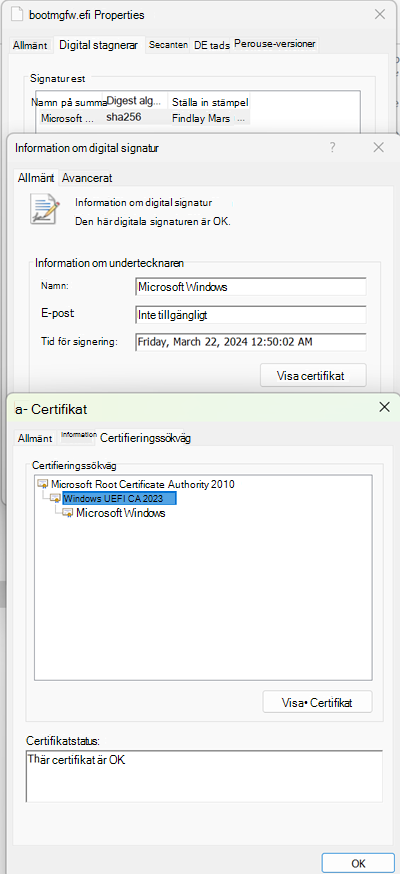

Verifiera att filen "s:\efi\microsoft\boot\bootmgfw.efi" är signerad med certifikatet "Windows UEFI CA 2023". Gör så här:

-

Klicka på Start, skriv kommandotolken i sökrutan och klicka sedan på Kommandotolken.

-

Skriv följande kommando i kommandotolken och tryck sedan på Retur:

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

Högerklicka på filen C:\bootmgfw_2023.efi i Filhanteraren, klicka på Egenskaper och välj sedan fliken Digitala signaturer .

-

Bekräfta att certifikatkedjan innehåller Windows UEFI CA 2023 i listan Signatur. Certifikatkedjan ska matcha följande skärmbild:

-

-

-

Aktivera återkallelsen.

UEFI Forbidden List (DBX) används för att blockera icke betrodda UEFI-moduler från att läsas in. I det här steget läggs certifikatet "Windows Production CA 2011" till i DBX när DBX uppdateras. Detta gör att alla starthanterare som är signerade av certifikatet inte längre är betrodda.

VARNING! Innan du använder den tredje begränsningen skapar du ett återställningsminne som kan användas för att starta systemet. Mer information om hur du gör detta finns i avsnittet Uppdatera Windows-installationsmedia.

Om systemet inte kan startas följer du anvisningarna i avsnittet Återställningsprocedur för att återställa enheten till ett tillstånd före återkallelsen.

-

Lägg till certifikatet "Windows Production PCA 2011" i listan Över tillåtna UEFI-skydd för säker start (DBX). Det gör du genom att öppna ett kommandotolkfönster som administratör, skriva följande kommando och sedan trycka på Retur:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

-

Starta om enheten två gånger och kontrollera att den har startats om helt.

-

Kontrollera att installations- och återkallningslistan har tillämpats genom att leta efter händelse 1037 i händelseloggen.Mer information om händelse 1037 finns i KB5016061: Händelser för säker start AV DB och DBX-variabeluppdatering. Eller kör följande PowerShell-kommando som administratör och kontrollera att det returnerar True:

[System.Text.Encoding]::ASCII. GetString((Get-SecureBootUEFI dbx).bytes) -match 'Microsoft Windows Production PCA 2011'

-

-

Tillämpa SVN-uppdateringen på den inbyggda programvaran. Starthanteraren som distribuerades i steg 2 har en ny inbyggd funktion för självåterkallning. När Starthanteraren börjar köras görs en självkontroll genom att jämföra det säkra versionsnumret (SVN) som lagras i den inbyggda programvaran med SVN inbyggt i Starthanteraren. Om Boot Manager SVN är lägre än det SVN som lagras i den inbyggda programvaran vägrar Boot Manager att köras. Den här funktionen hindrar en angripare från att återställa Boot Manager till en äldre, icke-uppdaterad version.När ett stort säkerhetsproblem åtgärdas i Starthanteraren i kommande uppdateringar ökas SVN-numret i både Starthanteraren och uppdateringen av den inbyggda programvaran. Båda uppdateringarna kommer att släppas i samma kumulativa uppdatering för att säkerställa att korrigerade enheter är skyddade. Varje gång SVN uppdateras måste alla startbara medier uppdateras. Från och med uppdateringarna den 9 juli 2024 ökas SVN i Starthanteraren och uppdateringen av den inbyggda programvaran. Uppdateringen av den inbyggda programvaran är valfri och kan användas genom att följa de här stegen:

-

Öppna en kommandotolk som administratör och kör följande kommando för att installera den signerade starthanteraren "Windows UEFI CA 2023":

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x200 /f

-

Starta om enheten två gånger.

-

Startbart medium

Det är viktigt att uppdatera startbara media när distributionsfasen börjar i din miljö.

Vägledning för uppdatering av startbara media kommer med framtida uppdateringar av den här artikeln. Se nästa avsnitt för att skapa en USB-usb-enhet för återställning av en enhet.

Uppdatera Installationsmedia för Windows

NOT När du skapar ett startbart USB-usb-minne ska du se till att formatera enheten med filsystemet FAT32.

Du kan använda programmet Skapa återställningsenhet genom att följa de här stegen. Det här mediet kan användas för att installera om en enhet om det skulle uppstå ett större problem, till exempel ett maskinvarufel, kommer du att kunna använda återställningsenheten för att installera om Windows.

-

Gå till en enhet där uppdateringarna från 9 juli 2024 och det första åtgärdssteget (uppdatering av SÄKER start DB) har tillämpats.

-

På Start-menyn söker du efter kontrollpanelen "Skapa en återställningsenhet" och följer anvisningarna för att skapa en återställningsenhet.

-

Med det nyligen skapade flashminnet monterat (till exempel som enhet "D:" kör du följande kommandon som administratör. Skriv vart och ett av följande kommandon och tryck sedan på Retur:

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

Följ de här stegen om du hanterar installationsbara medier i din miljö med hjälp av Uppdatera Windows-installationsmedia med hjälp av dynamisk uppdatering . Dessa ytterligare steg skapar ett startbart flashminne som använder startfiler signerade av signeringscertifikatet "Windows UEFI CA 2023".

-

Gå till en enhet där uppdateringarna från 9 juli 2024 och det första åtgärdssteget (uppdatering av SÄKER start DB) har tillämpats.

-

Följ stegen i länken nedan för att skapa media med uppdateringarna från 9 juli 2024. Uppdatera Windows-installationsmedia med dynamisk uppdatering

-

Placera innehållet i mediet på ett USB-minne och montera USB-minnet som en enhetsbeteckning. Montera till exempel USB-minnet som "D:".

-

Kör följande kommandon från ett kommandofönster som administratör. Skriv vart och ett av följande kommandon och tryck sedan på Retur.

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

Om en enhet har återställt inställningarna för säker start till standardinställningarna när du har tillämpat lösningarna startar inte enheten. För att lösa det här problemet ingår ett reparationsprogram i uppdateringarna från 9 juli 2024 som kan användas för att återanvända certifikatet "Windows UEFI CA 2023" i DB (mitigation #1).

NOT Använd inte det här reparationsprogrammet på en enhet eller ett system som beskrivs i avsnittet Kända problem .

-

Gå till en enhet där uppdateringarna från 9 juli 2024 har tillämpats.

-

I ett kommandofönster kopierar du återställningsappen till flashminnet med följande kommandon (förutsatt att flashminnet är "D:"-enheten). Skriv varje kommando separat och tryck sedan på Retur:

md D:\EFI\BOOT

copy C:\windows\boot\efi\securebootrecovery.efi

D:\EFI\BOOT\bootx64.efi

-

På enheten där inställningarna för säker start har återställts till standardinställningarna sätter du i flashminnet, startar om enheten och startar från flashminnet.

Tidsinställning för uppdateringar

Uppdateringarna släpps på följande sätt:

-

Inledande distribution Den här fasen började med uppdateringar som släpptes den 9 maj 2023 och gav grundläggande lösningar med manuella steg för att aktivera dessa lösningar.

-

Second Deployment Den här fasen började med uppdateringar som släpptes 11 juli 2023, som lade till förenklade steg för att aktivera lösningarna för problemet.

-

Utvärderingsfas Den här fasen startar den 9 april 2024 och kommer att lägga till ytterligare åtgärder för starthanteraren.

-

Distributionsfas Det är då vi kommer att uppmuntra alla kunder att börja distribuera lösningarna och uppdatera media.

-

Tillämpningsfas Tillämpningsfasen som kommer att göra begränsningarna permanenta. Datumet för den här fasen meddelas senare.

Obs! Utgivningsschemat kan komma att ändras efter behov.

Den här fasen har ersatts av Windows säkerhetsuppdateringar från 9 april 2024 eller senare.

Den här fasen har ersatts av Windows säkerhetsuppdateringar från 9 april 2024 eller senare.

I den här fasen ber vi dig testa dessa ändringar i din miljö för att se till att ändringarna fungerar korrekt med representativa exempelenheter och för att få erfarenhet av ändringarna.

NOT I stället för att försöka göra en fullständig lista över och inte anförtro sårbara starthanterare som vi gjorde i de tidigare distributionsfaserna lägger vi till signeringscertifikatet "Windows Production PCA 2011" i listan säker startavstängning (DBX) så att alla starthanterare som är signerade med det här certifikatet inte är betrodda. Det här är en mer tillförlitlig metod för att säkerställa att alla tidigare starthanterare inte är betrodda.

Uppdateringar för Windows som släpptes 9 april 2024 eller senare lägger du till följande:

-

Tre nya begränsningskontroller som ersätter de åtgärder som släpptes 2023. De nya begränsningskontrollerna är:

-

En kontroll för att distribuera certifikatet "Windows UEFI CA 2023" till Secure Boot DB för att lägga till förtroende för Windows-starthanterare som signerats av certifikatet. Observera att certifikatet "Windows UEFI CA 2023" kan ha installerats i en tidigare Windows-uppdatering.

-

En kontroll för att distribuera en starthanterare signerad med certifikatet "Windows UEFI CA 2023".

-

En kontroll för att lägga till "Windows Production PCA 2011" i DBX för säker start som blockerar alla Windows-starthanterare som är signerade med det här certifikatet.

-

-

Möjligheten att aktivera begränsningsdistribution i olika steg oberoende av varandra för att ge mer kontroll när du distribuerar lösningarna i din miljö baserat på dina behov.

-

Lösningarna är sammankopplade så att de inte kan distribueras i fel ordning.

-

Ytterligare händelser för att ta reda på status för enheter när de tillämpar lösningarna. Mer information om händelser finns i KB5016061: Secure Boot DB and DBX variable update events.

I den här fasen uppmuntrar vi kunderna att börja distribuera lösningarna och hantera medieuppdateringar. Uppdateringarna innehåller följande ändring:

-

Stöd tillagt för SVN (Secure Version Number) och inställning av uppdaterat SVN i den inbyggda programvaran.

Nedan följer en översikt över de steg som ska distribueras i ett företag.

Obs! Ytterligare vägledning för att komma med senare uppdateringar av den här artikeln.

-

Distribuera den första begränsningen till alla enheter i Enterprise eller en hanterad grupp av enheter i Enterprise. Detta omfattar:

-

Väljer du den första begränsningen som lägger till signeringscertifikatet "Windows UEFI CA 2023" i enhetens inbyggda programvara.

-

Övervakning av att enheter har lagt till signeringscertifikatet "Windows UEFI CA 2023".

-

-

Distribuera den andra begränsningen som tillämpar den uppdaterade starthanteraren på enheten.

-

Uppdatera alla återställningsmedia eller externa startbara medier som används med dessa enheter.

-

Distribuera den tredje begränsningen som gör det möjligt att återkalla certifikatet "Windows Production CA 2011" genom att lägga till det i DBX i den inbyggda programvaran.

-

Distribuera den fjärde begränsningen som uppdaterar SVN (Secure Version Number) till den inbyggda programvaran.

Tillämpningsfasen kommer att vara minst sex månader efter distributionsfasen. När uppdateringar släpps för tvingande fas innehåller de följande:

-

Certifikatet "Windows Production PCA 2011" återkallas automatiskt genom att läggas till i listan Över tillåtna UEFI-skydd (Secure Boot UEFI Forbidden List) på kompatibla enheter. Dessa uppdateringar tillämpas programmässigt efter installation av uppdateringar för Windows på alla berörda system utan att inaktiveras.

Windows-händelseloggfel relaterade till CVE-2023-24932

Poster i Windows-händelseloggen för uppdatering av DB och DBX beskrivs i detalj i KB5016061: Secure Boot DB och DBX-uppdateringshändelser.

"Lyckade" händelser relaterade till att tillämpa lösningarna visas i följande tabell.

|

Åtgärdssteg |

Händelse-ID |

Anmärkningar |

|

Tillämpa DB-uppdateringen |

1036 |

Det PCA2023 certifikatet lades till i DB. |

|

Uppdatera starthanteraren |

1799 |

Den PCA2023 signerade starthanteraren tillämpades. |

|

Använda DBX-uppdateringen |

1037 |

DBX-uppdateringen som inte anförtror PCA2011 signeringscertifikat tillämpades. |

Vanliga frågor och svar

-

Se avsnittet Återställningsprocedur för att återställa enheten.

-

Följ anvisningarna i avsnittet Felsöka startproblem .

Uppdatera alla Windows-operativsystem med uppdateringar som släpptes den 9 juli 2024 eller senare innan du tillämpar återkallelsen. Du kanske inte kan starta någon version av Windows som inte har uppdaterats till åtminstone uppdateringar som släpptes den 9 juli 2024 när du har tillämpat återkallelsen. Följ anvisningarna i avsnittet Felsöka startproblem .

Se avsnittet Felsöka startproblem .

Felsöka startproblem

När alla tre lösningar har tillämpats startar inte enhetens inbyggda programvara med en starthanterare signerad av Windows Production PCA 2011. Startfelen som rapporteras av inbyggd programvara är enhetsspecifika. Se avsnittet Återställningsprocedur .

Återställningsprocedur

Om något går fel när du tillämpar lösningarna och du inte kan starta enheten eller om du behöver starta från externa medier (till exempel ett USB-minne eller en PXE-start), kan du prova följande förslag:

-

Inaktivera Säker start.Den här proceduren skiljer sig mellan enhetstillverkare och modeller. Ange dina enheter UEFI BIOS-menyn och gå till inställningarna för säker start och inaktivera det. Mer information om den här processen finns i dokumentationen från enhetstillverkaren. Mer information finns i Inaktivera säker start.

-

Återställ nycklar för säker start till fabriksinställningarna.

Om enheten stöder återställning av de säkra startnycklarna till fabriksinställningarna utför du den här åtgärden nu.

NOT Vissa enhetstillverkare har både alternativet Rensa och Återställ för variabler för säker start, i vilket fall "Återställ" ska användas. Målet är att återställa variablerna för Säker start till tillverkarnas standardvärden.

Enheten ska starta nu men observera att den är sårbar för skadlig programvara i boot-kit. Se till att slutföra steg 5 i den här återställningsprocessen för att återaktivera Säker start.

-

Försök starta Windows från systemdisken.

-

Logga in i Windows.

-

Kör följande kommandon från en kommandotolk för administratör för att återställa startfilerna i EFI-systemstartpartitionen. Skriv varje kommando separat och tryck sedan på Retur:

Mountvol s: /s

del s:\*.* /f /s /q

bcdboot %systemroot% /s S:

-

Kör BCDBoot returnerar "Startfiler har skapats". När det här meddelandet visas startar du om enheten till Windows.

-

-

Om steg 3 inte återställer enheten installerar du om Windows.

-

Starta enheten från befintliga återställningsmedia.

-

Fortsätt att installera Windows med hjälp av återställningsmediet.

-

Logga in i Windows.

-

Starta om Windows för att kontrollera att enheten startar tillbaka till Windows.

-

-

Återaktivera Säker start och starta om enheten.Ange enhetens UEFI-meny och gå till inställningarna för säker start och aktivera den. Mer information om den här processen finns i dokumentationen från enhetstillverkaren. Mer information finns i avsnittet "Återaktivera säker start".

Referenser

-

Vägledning för att undersöka attacker med CVE-2022-21894: BlackLotus-kampanjen

-

Händelser som genereras när DBX-uppdateringar används finns i KB5016061: Hantera sårbara och återkallade starthanterare.

De produkter från tredje part som beskrivs i den här artikeln är tillverkade av företag som är oberoende av Microsoft. Vi försäkrar varken underförstådda eller andra garantier om dessa produkters prestanda eller tillförlitlighet.

Vi tillhandahåller kontaktinformation från tredje part som hjälper dig att hitta teknisk support. Denna kontaktinformation kan ändras utan föregående meddelande. Vi garanterar inte att denna kontaktinformation från tredje part är korrekt.

|

Ändringsdatum |

Beskrivning av ändring |

|

9 juli 2024 |

|

|

9 april 2024 |

|

|

den 16 december 2023 |

|

|

15 maj 2023 |

|

|

11 maj 2023 |

|

|

den 10 maj 2023 |

|

|

Den 9 maj 2023 |

|

|

den 27 juni 2023 |

|

|

11 juli 2023 |

|

|

den 25 augusti 2023 |

|