|

Dátum |

Popis zmeny |

|---|---|

|

27. októbra 2023 |

Pridané odkazy na obmedzenie rizík B |

|

17. júla 2023 |

Pridané informácie o MMIO |

Zhrnutie

Spoločnosť Microsoft vie o nových variantoch triedy útoku známej ako špekulatívne spustenie side-channel zraniteľnosti. Varianty sa nazývajú L1 Terminal Fault (L1TF) a Microarchitectural Data Sampling (MDS). Útočník, ktorý môže úspešne využívať L1TF alebo MDS, môže byť schopný čítať privilegované údaje cez hranice dôveryhodnosti.

AKTUALIZOVANÉ 14. mája 2019: 14. mája 2019 spoločnosť Intel zverejnila informácie o novej podtriede špekulatívnych chýb na strane kanála spustenia známych ako mikroarchitekturálne vzorkovanie údajov. Boli im priradené nasledujúce CVE:

-

CVE-2018-11091 | Pamäť MDSUM (Microarchitectural Data Sampling Uncacheable Memory)

-

CVE-2018-12126 | Vzorkovanie údajov medzipamäte úložiska mikroarchitektúr (MSBDS)

-

CVE-2018-12127 | Vzorkovanie údajov medzipamätenej mikroarchitektúrovej výplne (MFBDS)

-

CVE-2018-12130 | Vzorkovanie údajov o prenose mikroarchitektúrového zaťaženia (MLPDS)

AKTUALIZOVANÉ 12. NOVEMBRA 2019: 12. novembra 2019 spoločnosť Intel zverejnila technické poradenstvo v oblasti® rozšírenia transakcií synchronizácie intel (Intel® TSX) Transaction Asynchronous Abort vulnerability, ktoré má priradené CVE-2019-11135. Spoločnosť Microsoft vydala aktualizácie, ktoré pomáhajú zmierniť túto zraniteľnosť. Upozorňujeme, že:

-

V niektorých vydaniach operačného systému Windows Server OS sú predvolene povolené ochrany operačných systémov. Ďalšie informácie nájdete v článku 4072698 databázy Microsoft Knowledge Base.

-

Predvolene sú ochrany operačných systémov povolené pre všetky vydania Windows Client OS. Ďalšie informácie nájdete v článku 4073119 databázy Microsoft Knowledge Base.

Prehľad rizík

V prostrediach, v ktorých sa zdieľajú zdroje, ako sú napríklad hostitelia virtualizácie, môže útočník, ktorý môže spustiť ľubovoľný kód v jednom virtuálnom počítači, získať prístup k informáciám z iného virtuálneho počítača alebo zo samotného hostiteľa virtualizácie.

Ohrozené sú aj vyťaženia serverov, ako sú napríklad služby vzdialenej pracovnej plochy systému Windows Server (RDS) a ďalšie vyhradené roly, ako sú napríklad radiče domény služby Active Directory. Útočníci, ktorí môžu spustiť ľubovoľný kód (bez ohľadu na jeho úroveň oprávnenia), môžu mať prístup k tajnému kódu operačného systému alebo vyťaženiu, ako sú napríklad šifrovacie kľúče, heslá a iné citlivé údaje.

Ohrozené sú aj klientske operačné systémy Windowsu, najmä ak spúšťajú nedôveryhodný kód, využívajú funkcie zabezpečenia založené na virtualizácii, ako je napríklad Windows Defender Credential Guard, alebo používajú hyper-V na spúšťanie virtuálnych počítačov.

Poznámka: Tieto chyby ovplyvňujú len procesory Intel Core a procesory Intel Xeon.

Prehľad rizík

Na vyriešenie týchto problémov spoločnosť Microsoft spolupracuje so spoločnosťou Intel na vývoji zmiernení rizík softvéru a sprievodných informácií. Boli vydané aktualizácie softvéru na zmiernenie slabých miest. Ak chcete získať všetky dostupné ochrany, môžu sa vyžadovať aktualizácie, ktoré by mohli zahŕňať aj mikrokódy od OEM zariadení.

V tomto článku sa popisuje postup na zmiernenie nasledujúcich chýb:

-

CVE-2018-3620 | Chyba koncovky L1 – OS, SMM

-

CVE-2018-3646 | L1 Koncová chyba – VMM

-

CVE-2018-11091 | Pamäť MDSUM (Microarchitectural Data Sampling Uncacheable Memory)

-

CVE-2018-12126 | Vzorkovanie údajov medzipamäte úložiska mikroarchitektúr (MSBDS)

-

CVE-2018-12127 | Vzorkovanie údajov o prenose mikroarchitektúrového zaťaženia (MLPDS)

-

CVE-2018-12130 | Vzorkovanie údajov medzipamätenej mikroarchitektúrovej výplne (MFBDS)

-

CVE-2019-11135 | Nedostatočné zverejnenie informácií o jadre systému Windows

-

CVE-2022-21123 | Čítanie údajov zdieľanej medzipamäte (SBDR)

-

CVE-2022-21125 | Vzorkovanie údajov zdieľanej medzipamäte (SBDS)

-

CVE-2022-21127 | Aktualizácia vzorkovania údajov medzipamäte špeciálneho registra (aktualizácia SRBDS)

-

CVE-2022-21166 | Device Register Partial Write (DRPW)

Ďalšie informácie o zraniteľných miestach nájdete v nasledujúcich upozorneniach zabezpečenia:

L1TF: ADV180018 | Microsoft Guidance to mitigate L1TF variant

MDS: ADV190013 | Microsoft Guidance to mitigate Microarchitectural Data Sampling vulnerabilities

Nedostatočné zverejnenie informácií o jadre systému Windows: CVE-2019-11135 | Nedostatočné zverejnenie informácií o jadre systému Windows

Určovanie opatrení potrebných na zmiernenie hrozby

Nasledujúce časti vám pomôžu identifikovať systémy, ktoré sú ovplyvnené zraniteľnosťami L1TF a/alebo MDS, a tiež vám pomôžu pochopiť a zmierniť riziká.

Potenciálny vplyv na výkon

Pri testovaní spoločnosť Microsoft zaznamenala určitý vplyv týchto zmiernení rizík v závislosti od konfigurácie systému a od toho, ktoré obmedzenia rizík sa vyžadujú.

Niektorí zákazníci možno budú musieť vypnúť hyperprocesovanie (známe aj ako simultánne multithreading alebo SMT), aby plne vyriešili riziko zo strany L1TF a MDS. Majte na pamäti, že vypnutie hyperprocesu môže spôsobiť zníženie výkonu. Táto situácia sa vzťahuje na zákazníkov, ktorí používajú nasledovné:

-

Verzie Hyper-V, ktoré sú staršie ako Windows Server 2016 alebo Windows 10 verzie 1607 (výročná aktualizácia)

-

Funkcie zabezpečenia na základe virtualizácie (VBS), ako sú napríklad Credential Guard a Device Guard

-

Softvér, ktorý umožňuje spustenie nedôveryhodného kódu (napríklad server automatizácie zostáv alebo zdieľané hostiteľské prostredie služby IIS)

Vplyv sa môže líšiť v závislosti od hardvéru a vyťažení, ktoré sú spustené v systéme. Najbežnejšou konfiguráciou systému je zapnutie hyperprocesovania. Preto vplyv na výkon je bránou na používateľa alebo správcu, ktorý vykonáva akciu zakázať hyper-threading v systéme.

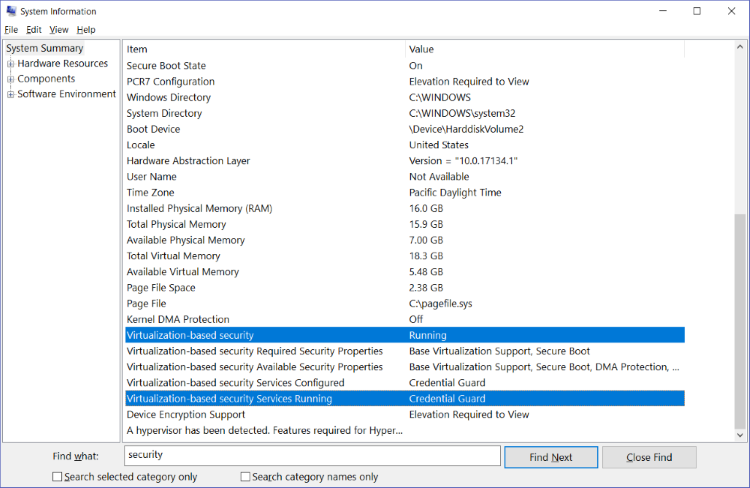

Poznámka: Ak chcete zistiť, či váš systém používa funkcie zabezpečenia chránené VBS, postupujte takto:

-

V ponuke Štart zadajte MSINFO32.Poznámka: Otvorí sa okno Systémové informácie .

-

Do poľa Hľadať zadajte zabezpečenie.

-

Na pravej table vyhľadajte dva riadky vybraté na snímke obrazovky a skontrolujte stĺpec Hodnota a zistite, či je povolené zabezpečenie založené na virtualizácii a ktoré virtualizované služby zabezpečenia sú spustené.

Hyper-V jadro plánovač zmierňuje L1TF a MDS útok vektory proti Hyper-V virtuálnych počítačov a zároveň umožňuje hyper-threading zostať povolené. Základný plánovač je k dispozícii od Windows Servera 2016 a Windows 10 verzie 1607. To poskytuje minimálny vplyv na výkon virtuálnych počítačov.

Hlavný plánovač nezmierňuje vektory útokov L1TF alebo MDS proti bezpečnostným funkciám chráneným VBS. Ďalšie informácie nájdete v článku o zmiernení rizík C a v nasledujúcom článku blogu o virtualizácii:

Podrobné informácie od spoločnosti Intel o vplyve na výkon nájdete na nasledujúcej webovej lokalite spoločnosti Intel:

Identifikácia ovplyvnených systémov a povinných zmiernení

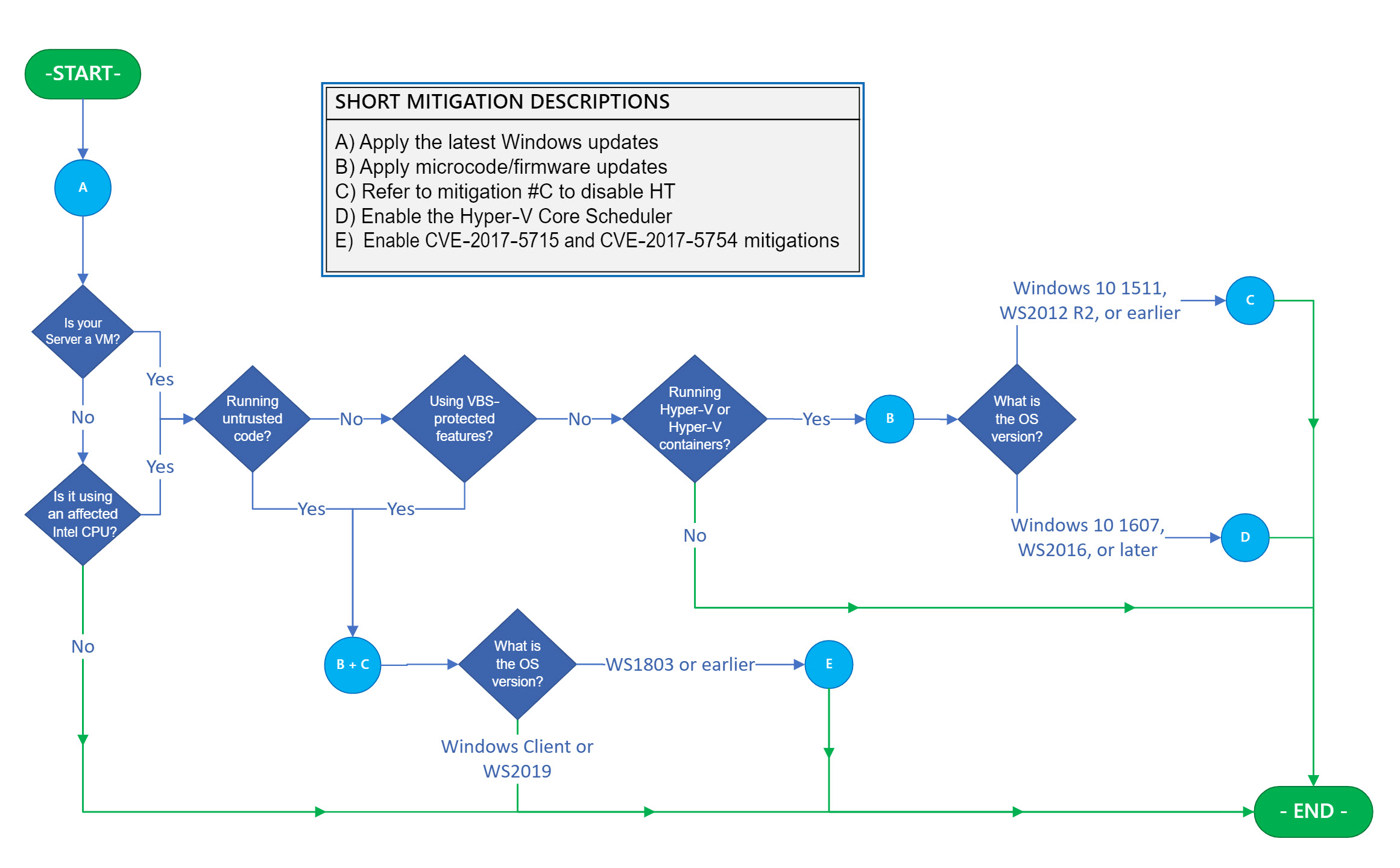

Vývojový diagram na obrázku 1 vám pomôže identifikovať ovplyvnené systémy a určiť správnu množinu akcií.

Dôležité: Ak používate virtuálne počítače, musíte vziať do úvahy a použiť vývojový diagram na hostiteľov Hyper-V a každého individuálneho hosťa virtuálneho počítača, pretože zmiernenia sa môžu vzťahovať na obe možnosti. Konkrétne pre hostiteľa Hyper-V kroky vývojového diagramu poskytujú ochrany medzi virtuálnymi počítačmi a ochrany v rámci hostiteľa. Použitie týchto zmiernení len na hostiteľa Hyper-V však nestačí na poskytovanie ochrany v rámci virtuálneho počítača. Ak chcete zabezpečiť ochranu v rámci virtuálneho počítaču, musíte použiť vývojový diagram pre každý virtuálny počítač Windowsu. Vo väčšine prípadov to znamená, že kľúče databázy Registry sú nastavené vo virtuálnych počítačoch.

Počas prechádzania vývojovým diagramom sa vyskytnú modré kruhy s písmenami, ktoré sa priraďujú k akcii, alebo rad akcií, ktoré sú potrebné na zmiernenie vektorov útokov L1TF špecifických pre konfiguráciu systému. Každá akcia, s ktorou sa stretnete, sa musí použiť. Keď narazíte na zelenú čiaru, znamená to priamu cestu až do konca a neexistujú žiadne ďalšie kroky na obmedzenie rizík.

Stručné vysvetlenie každého listovaného zmiernenia je zahrnuté v legende na pravej strane. Podrobné vysvetlenia pre každé obmedzenie rizík, ktoré zahŕňajú podrobné pokyny na inštaláciu a konfiguráciu, sú uvedené v časti Zmiernenia.

Mitigations

Dôležité: Nasledujúca časť popisuje zmiernenia rizík, ktoré by sa mali použiť IBA za konkrétnych podmienok, ktoré určuje vývojový diagram na obrázku 1 v predchádzajúcej časti. Nepoužívajte tieto obmedzenia rizík, pokiaľ vývojový diagram nenaznačuje, že je potrebné konkrétne obmedzenie rizík.

Okrem aktualizácií softvéru a mikrokódov môžu byť na umožnenie určitej ochrany potrebné aj manuálne zmeny konfigurácie. Ďalej odporúčame, aby sa podnikoví zákazníci zaregistrovali do e-mailu s oznámeniami zabezpečenia, aby boli upozornení na zmeny obsahu. (Pozrite si oznámenia o technickej bezpečnosti spoločnosti Microsoft.)

Obmedzenie rizík A

Získanie a použitie najnovších aktualizácií Windowsu

Použite všetky dostupné aktualizácie operačného systému Windows vrátane mesačných aktualizácií zabezpečenia Windowsu. Tabuľku dotknutých produktov nájdete na lokalite Microsoft Security Advisory | ADV 180018 pre L1TF, bezpečnostné poradenstvo | ADV 190013 pre MDS, bezpečnostné poradenstvo | ADV220002 pre MMIO a zraniteľnosť zabezpečenia | CVE-2019-11135 pre zabezpečenie zverejňovania informácií o jadre systému Windows.

Obmedzenie rizík B

Získanie a použitie najnovších aktualizácií mikrokódov alebo firmvéru

Okrem inštalácie najnovších aktualizácií zabezpečenia Windowsu môže byť potrebná aj aktualizácia mikrokódu procesora alebo firmvéru. Odporúčame, aby ste získali a použili najnovšiu aktualizáciu mikrokódu podľa potreby pre vaše zariadenie z OEM zariadenia. Ďalšie informácie o aktualizáciách mikrokódov alebo firmvéru nájdete v nasledujúcich odkazoch:

Poznámka: Ak používate vnorenú virtualizáciu (vrátane spustenia kontajnerov Hyper-V v hosťovanom virtuálnom počítači), musíte vystaviť nové osvietenia mikrokódu hosťovskou virtuálnym počítačom. Môže to vyžadovať inováciu konfigurácie virtuálneho počítača na verziu 8. Verzia 8 predvolene obsahuje osvietenia mikrokódov. Ďalšie informácie a požadované kroky nájdete v nasledujúcom článku Microsoft Docs článku:

Spustenie hyper-V vo virtuálnom počítači s vnorenou virtualizáciou

Obmedzenie rizík C

Mám vypnúť hyperprocesovanie (HT)?

Zraniteľnosti L1TF a MDS predstavujú riziko, že dôvernosť virtuálnych počítačov Hyper-V a tajných kódov, ktoré sú udržiavané službou Microsoft Virtualization Based Security (VBS), by mohla byť ohrozená pomocou útoku bočného kanála. Keď je povolená Hyper-Threading (HT), bezpečnostné hranice poskytované Hyper-V a VBS sú oslabené.

Plánovač jadra Hyper-V (k dispozícii od Windows Servera 2016 a Windows 10 verzie 1607) zmierňuje vektory útokov L1TF a MDS proti virtuálnym počítačom Hyper-V a zároveň umožňuje, aby Hyper-Threading zostali povolené. To poskytuje minimálny vplyv na výkon.

Hyper-V core scheduler nezmierňuje L1TF alebo MDS útok vektory proti VBS-chránené bezpečnostné funkcie. Zraniteľnosť L1TF a MDS predstavuje riziko, že dôvernosť tajných kódov VBS by mohla byť ohrozená útokom bočného kanála, keď je povolená Hyper-Threading (HT), čím sa oslabí bezpečnostná hranica poskytovaná VBS. Aj s týmto zvýšeným rizikom, VBS stále poskytuje cenné bezpečnostné výhody a zmierňuje rad útokov s HT povolené. Preto odporúčame, aby sa VBS naďalej používala v systémoch s podporou HT. Zákazníci, ktorí chcú eliminovať potenciálne riziko zraniteľností L1TF a MDS v súvislosti s dôvernosťou VBS, by mali zvážiť zakázanie HT na zmiernenie tohto dodatočného rizika.

Zákazníci, ktorí chcú eliminovať riziko, ktoré predstavujú zraniteľnosti systémov L1TF a MDS, či už ide o dôvernosť verzií Hyper-V, ktoré sú staršie ako Windows Server 2016 alebo možnosti zabezpečenia VBS, musia zvážiť rozhodnutie a zvážiť vypnutie HT na zmiernenie rizika. Vo všeobecnosti môže byť toto rozhodnutie založené na týchto usmerneniach:

-

V prípade Windows 10 verzie 1607, Windows Servera 2016 a novších systémov, ktoré nepoužívajú hyper-V a nepoužívajú funkcie zabezpečenia chránené VBS, by zákazníci nemali zakázať HT.

-

Pre Windows 10 verziu 1607, Windows Server 2016 a novšie systémy, ktoré používajú Hyper-V s Core Scheduler, ale nepoužívajú funkcie zabezpečenia chránené VBS, zákazníci by nemali zakázať HT.

-

Pre Windows 10 verzie 1511, Windows Server 2012 R2 a staršie systémy, ktoré používajú Hyper-V, zákazníci musia zvážiť vypnutie HT na zmiernenie rizika.

Kroky potrebné na vypnutie funkcie HT sa líšia od OEM po OEM. Zvyčajne sú však súčasťou systému BIOS alebo nástrojov na nastavenie firmvéru a konfiguračné nástroje.

Spoločnosť Microsoft tiež zaviedla možnosť zakázať Hyper-Threading technológiu prostredníctvom softvérového nastavenia, ak je ťažké alebo nemožné zakázať HT vo vašom SYSTÉME BIOS alebo firmware nastavenie a konfiguračné nástroje. Softvérové nastavenie na vypnutie funkcie HT je sekundárne k nastaveniu systému BIOS alebo firmvéru a je predvolene vypnuté (čo znamená, že funkcia HT bude postupovať podľa nastavenia systému BIOS alebo firmvéru). Ďalšie informácie o tomto nastavení a možnostiach vypnutia funkcie HT pomocou tohto nastavenia nájdete v nasledujúcom článku:

4072698 Pokyny pre Windows Server na ochranu pred špekulatívnymi chybami na strane kanála spustenia

Ak je to možné, odporúča sa vypnúť HT vo vašom SYSTÉME BIOS alebo firmware pre najsilnejšiu záruku, že HT je zakázané.

Poznámka: Zakázaním hyperthreadingu sa zníži počet jadier procesora. Môže to mať vplyv na funkcie, ktoré na fungovanie vyžadujú minimálne jadrá procesora. Napríklad Windows Defender Application Guard (WDAG).

Zmiernenie D

Povolenie plánovača jadra Hyper-V a nastavenie počtu hardvérových vlákien virtuálneho zariadenia na jedno jadro na hodnotu 2

Poznámka: Tieto kroky na obmedzenie rizík sa vzťahujú len na verzie Windows Server 2016 a Windows 10 staršie ako verzia 1809. Hlavný plánovač je predvolene povolený na Windows Serveri 2019 a Windows 10 verzii 1809.

Použitie základného plánovača je dvojstupňový proces, ktorý vyžaduje, aby ste najprv povolili plánovača v hostiteľovi Hyper-V a potom nakonfigurovali každý virtuálny počítač tak, aby ho využil, nastavením počtu hardvérových vlákien na jadro na dve (2).

Hyper-V core scheduler, ktorý bol predstavený vo Windows Serveri 2016 a Windows 10 verzii 1607, je novou alternatívou ku klasickej logike plánovača. Hlavný plánovač ponúka zníženú variabilitu výkonu pre vyťaženia vo virtuálnych počítačoch, ktoré sú spustené na hostiteľskom hyper-V s podporou HT.

Podrobné vysvetlenie základného plánovača hyper-V a kroky na jeho povolenie nájdete v nasledujúcom článku Centra IT pro Systému Windows:

Pochopenie a používanie typov hypervízora Hyper-V

Ak chcete povoliť plánovač hyper-V jadra vo Windows Serveri 2016 alebo Windows 10, zadajte nasledujúci príkaz:

bcdedit /set HypervisorSchedulerType core

Potom sa rozhodnite, či nakonfigurovať počet hardvérových vlákien daného virtuálneho zariadenia na jadro na dve (2). Ak sprístupníte skutočnosť, že virtuálne procesory sú hyperprocesované do hosťovského virtuálneho počítača, povolíte plánovaču v operačnom systéme virtuálneho počítača a tiež vyťaženiam virtuálneho počítača, aby používal HT vo vlastnom plánovaní práce. Ak to chcete urobiť, zadajte nasledujúci príkaz prostredia PowerShell, v ktorom <VMName> je názov virtuálneho počítača:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Obmedzenie rizík E

Povolenie zmiernení pre poradenstvo CVE-2017-5715, CVE-2017-5754 a CVE-2019-11135

Poznámka: Tieto obmedzenia rizík sú predvolene povolené v operačných systémoch Windows Server 2019 a Windows.

Ak chcete povoliť obmedzenia rizík pre poradenstvo CVE-2017-5715, CVE-2017-5754 a CVE-2019-11135, použite pokyny v nasledujúcich článkoch:

4072698 Windows Server pokyny na ochranu pred špekulatívne spustenie side-kanál zraniteľnosti

Poznámka: Tieto obmedzenia rizík zahŕňajú a automaticky umožňujú obmedzenie rizík bezpečných bitov rámu stránky pre jadro Systému Windows a tiež zmiernenia rizík, ktoré sú popísané v CVE-2018-3620. Podrobné vysvetlenie bezpečného obmedzenia bitov rámu stránky nájdete v nasledujúcom článku blogu Security Research & Defense:

Referencie

Pokyny na zmiernenie špekulatívnych chýb na strane kanála spustenia v službe Azure

Produkty tretích strán, ktorými sa tento článok zaoberá, vyrábajú spoločnosti, ktoré sú nezávislé od spoločnosti Microsoft. Neposkytujeme žiadnu záruku, implicitnú ani inú, týkajúcu sa výkonu alebo spoľahlivosti týchto produktov.

Poskytujeme kontaktné informácie tretích strán, ktoré vám pomôžu nájsť technickú podporu. Tieto kontaktné informácie môžu zmeniť bez predchádzajúceho upozornenia. Nezaručujeme presnosť týchto kontaktných informácií tretích strán.