|

Dată |

Descrierea modificării |

|---|---|

|

27 octombrie 2023 |

S-au adăugat referințe la Mitigation B |

|

17 iulie 2023 |

S-au adăugat informații MMIO |

Rezumat

Microsoft cunoaște noile variante ale clasei de atac, cunoscute drept vulnerabilități de canal lateral cu execuție speculativă. Variantele se numesc L1 Terminal Fault (L1TF) și Microarchitectural Data Sampling (MDS). Un atacator care poate exploata cu succes L1TF sau MDS poate citi date privilegiate dincolo de limitele de încredere.

ACTUALIZAT PE 14 mai 2019: Pe 14 mai 2019, Intel a publicat informații despre o nouă subclasă de vulnerabilități de canal lateral cu execuție speculativă, cunoscută drept Eșantionarea datelor microarchitecturală. Lor li s-au atribuit următoarele CV-uri:

-

CVE-2018-11091 | Eșantionare date microarchitecturală Memorie nechecheizabilă (MDSUM)

-

CVE-2018-12126 | Eșantionare date tampon stocare microarchitecturală (MSBDS)

-

CVE-2018-12127 | Eșantionare date tampon umplere microarchitecturală (MFBDS)

-

CVE-2018-12130 | Eșantionarea datelor portului de încărcare microarchitectural (MLPDS)

ACTUALIZAT LA 12 NOIEMBRIE 2019: Pe 12 noiembrie 2019, Intel a publicat o recomandare tehnică privind vulnerabilitatea de abandonare asincronă a tranzacțiilor Intel® TransactionAl Extensions (Intel® TSX) atribuită CVE-2019-11135. Microsoft a lansat actualizări pentru a ajuta la atenuarea acestei vulnerabilități. Rețineți următoarele:

-

În mod implicit, protecțiile sistemelor de operare sunt activate pentru unele ediții de sistem de operare Windows Server. Consultați articolul 4072698 din Baza de cunoștințe Microsoft pentru mai multe informații.

-

În mod implicit, protecțiile sistemelor de operare sunt activate pentru toate edițiile sistemului de operare Client Windows. Consultați articolul 4073119 din Baza de cunoștințe Microsoft pentru mai multe informații.

Prezentare generală a vulnerabilităților

În mediile în care sunt partajate resurse, cum ar fi gazdele de virtualizare, un atacator care poate rula cod arbitrar pe o mașină virtuală poate accesa informațiile de la altă mașină virtuală sau de la gazda de virtualizare propriu-zisă.

Fluxurile de lucru de pe server, cum ar fi Serviciile desktop la distanță (RDS) Windows Server și mai multe roluri dedicate, cum ar fi controlerele de domeniu Active Directory, sunt, de asemenea, în pericol. Atacatorii care pot rula cod arbitrar (indiferent de nivelul său de privilegii) pot accesa sistemul de operare sau secretele sarcinilor de lucru, cum ar fi cheile de criptare, parolele și alte date sensibile.

Sistemele de operare client Windows sunt, de asemenea, în pericol, mai ales dacă rulează cod care nu este de încredere, valorificați caracteristicile de securitate bazate pe virtualizare, cum ar fi Windows Defender Credential Guard sau utilizați Hyper-V pentru a rula mașini virtuale.

Notă:Aceste vulnerabilități afectează doar procesoarele Intel Core și procesoarele Intel Xeon.

Prezentare generală a atenuării

Pentru a rezolva aceste probleme, Microsoft lucrează împreună cu Intel pentru a dezvolta atenuări și instrucțiuni pentru software. Actualizările de software pentru a ajuta la atenuarea vulnerabilităților au fost lansate. Pentru a obține toate protecțiile disponibile, pot fi necesare actualizări care ar putea include, de asemenea, microcod de la producătorii OEM ai dispozitivului.

Acest articol descrie cum să atenuați următoarele vulnerabilități:

-

CVE-2018-3620 | Eroare terminal L1 – sistem de operare, SMM

-

CVE-2018-3646 | Eroare terminal L1 – VMM

-

CVE-2018-11091 | Eșantionare date microarchitecturală Memorie nechecheizabilă (MDSUM)

-

CVE-2018-12126 | Eșantionare date tampon stocare microarchitecturală (MSBDS)

-

CVE-2018-12127 | Eșantionarea datelor portului de încărcare microarchitectural (MLPDS)

-

CVE-2018-12130 | Eșantionare date tampon umplere microarchitecturală (MFBDS)

-

CVE-2019-11135 | Vulnerabilitate dezvăluire informații kernel Windows

-

CVE-2022-21123 | Date tampon partajate citite (SBDR)

-

CVE-2022-21125 | Eșantionare date tampon partajate (SBDS)

-

CVE-2022-21127 | Actualizare specială de eșantionare a datelor tampon (actualizare SRBDS)

-

CVE-2022-21166 | Înregistrare dispozitiv scriere parțială (DRPW)

Pentru a afla mai multe despre vulnerabilități, consultați următoarele recomandări de securitate:

L1TF: ADV180018 | Îndrumări Microsoft pentru atenuarea variantei L1TF

Vulnerabilitate dezvăluire informații kernel Windows: CVE-2019-11135 | Vulnerabilitate dezvăluire informații kernel Windows

Determinarea acțiunilor necesare pentru atenuarea amenințării

Secțiunile următoare vă pot ajuta să identificați sistemele afectate de vulnerabilitățile L1TF și/sau MDS și, de asemenea, vă pot ajuta să înțelegeți și să atenuați riscurile.

Impact potențial asupra performanței

În timpul testării, Microsoft a observat un impact de performanță al acestor atenuări, în funcție de configurația sistemului și de atenuările care sunt necesare.

Unii clienți pot fi necesari să dezactiveze hyper-threadingul (numit și multithreading simultan sau SMT) pentru a răspunde complet riscului din partea L1TF și MDS. Rețineți că dezactivarea hiper-firelor poate provoca degradarea performanței. Această situație se aplică pentru clienții care utilizează următoarele:

-

Versiuni de Hyper-V mai vechi decât Windows Server 2016 sau Windows 10 versiunea 1607 (Actualizare aniversară)

-

Caracteristici de securitate bazate pe virtualizare (VBS), cum ar fi Credential Guard și Device Guard

-

Software care permite executarea de cod care nu este de încredere (de exemplu, un server de automatizare a compilării sau un mediu de găzduire IIS partajat)

Impactul poate varia în funcție de hardware și de volumul de lucru care rulează asupra sistemului. Cea mai comună configurație a sistemului este să aibă activată hyper-threadingul. Prin urmare, impactul performanței este cauzat de utilizatorul sau administratorul care efectuează acțiunea de dezactivare a hiper-firelor în sistem.

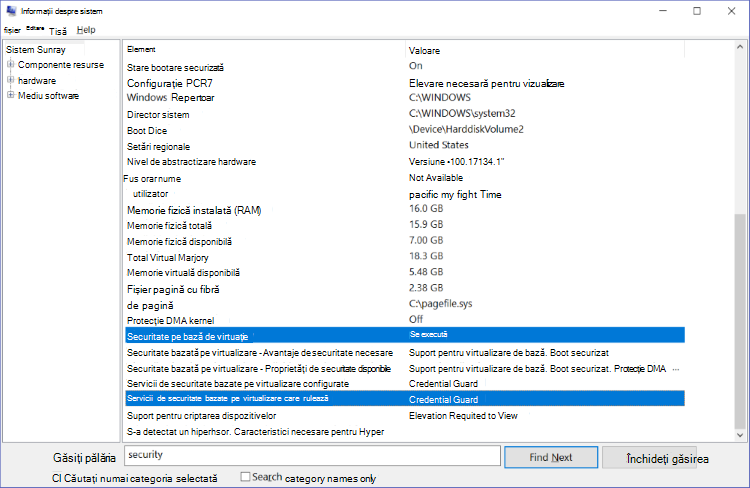

Notă:Pentru a determina dacă sistemul utilizează caracteristici de securitate protejate VBS, urmați acești pași:

-

În meniul Start , tastați MSINFO32.Notă: Se deschide fereastra Informații sistem .

-

În caseta De găsit , tastați securitate.

-

În panoul din dreapta, găsiți cele două rânduri care sunt selectate în captură de ecran și verificați coloana Valoare pentru a vedea dacă este activată Securitatea bazată pe virtualizare și ce servicii de securitate bazate pe virtualizare rulează.

Planificatorul de bază Hyper-V atenuează vectorii de atac L1TF și MDS împotriva mașinilor virtuale Hyper-V, permițând în același timp activarea hiper-firelor. Planificatorul de bază este disponibil începând cu Windows Server 2016 și Windows 10 versiunea 1607. Acest lucru oferă un impact minim de performanță pentru mașinile virtuale.

Planificatorul de bază nu atenuează vectorii de atac L1TF sau MDS în raport cu caracteristicile de securitate protejate prin VBS. Pentru mai multe informații, consultați Atenuarea C și următorul articol de blog virtualizare:

Pentru informații detaliate de la Intel despre impactul asupra performanței, accesați următorul site Web Intel:

Identificarea sistemelor afectate și atenuările necesare

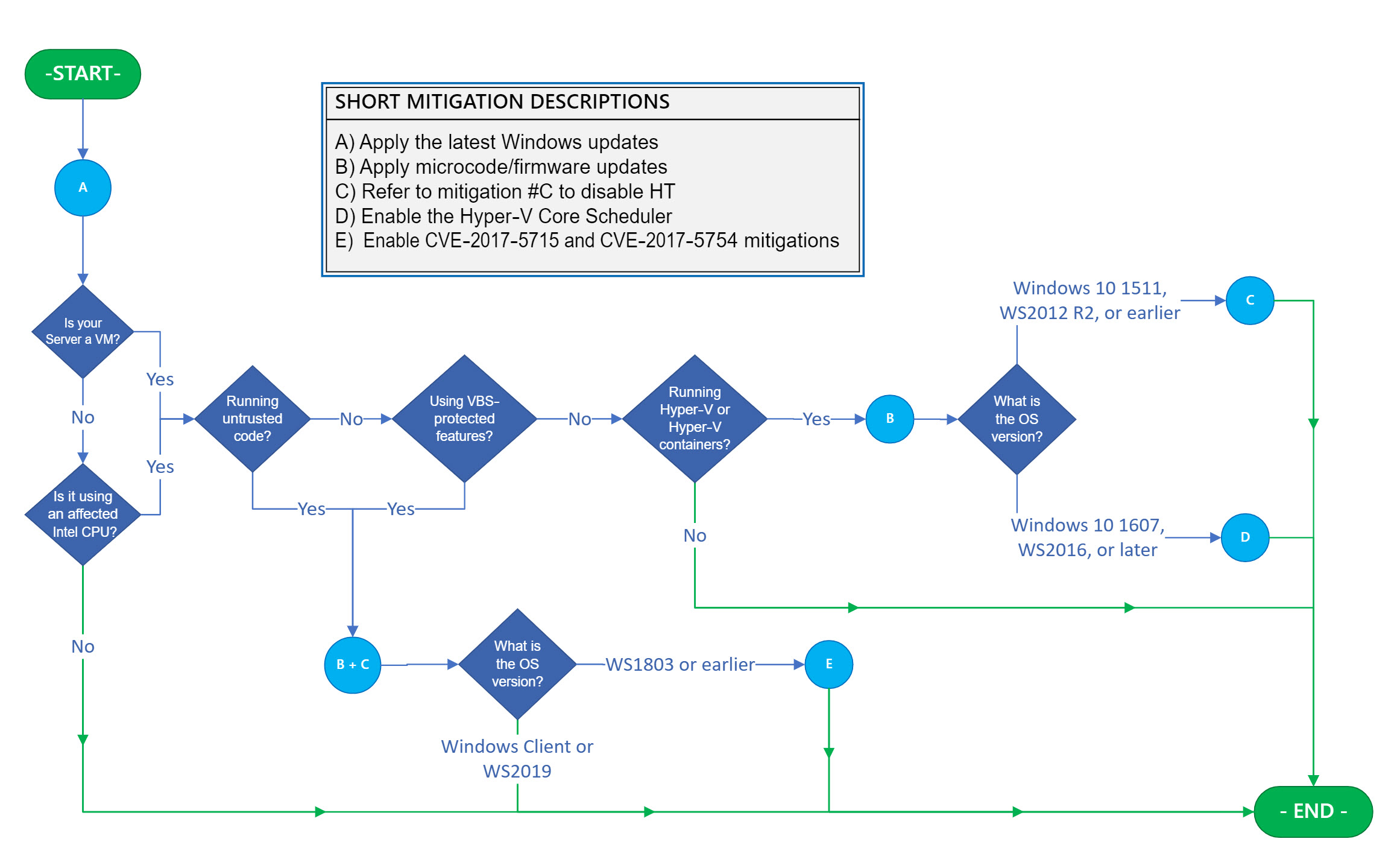

Schema logică din figura 1 vă poate ajuta să identificați sistemele afectate și să determinați setul corect de acțiuni.

Important: Dacă utilizați mașini virtuale, trebuie să luați în considerare și să aplicați schema logică gazdelor Hyper-V și fiecărui invitat VM afectat individual, deoarece atenuările se pot aplica pentru ambele. Mai exact, pentru o gazdă Hyper-V, pașii schemei logice oferă protecții inter-VM și protecții intra-gazdă. Cu toate acestea, aplicarea acestor atenuări doar la gazda Hyper-V nu este suficientă pentru a oferi protecție intra-VM. Pentru a oferi protecție intra-VM, trebuie să aplicați schema logică pentru fiecare mașină virtuală Windows. În majoritatea cazurilor, acest lucru înseamnă să vă asigurați că cheile de registry sunt setate în VM.

Pe măsură ce navigați în schema logică, veți întâlni cercuri albastre cu litere care se mapează la o acțiune sau la o serie de acțiuni necesare pentru a atenua vectorii de atac L1TF specifici configurațiilor de sistem. Fiecare acțiune pe care o întâlniți trebuie aplicată. Atunci când întâlniți o linie verde, aceasta indică o cale directă către sfârșit și nu există pași suplimentari de atenuare.

O explicație de formă scurtă pentru fiecare atenuare prin litere este inclusă în legenda din partea dreaptă. Explicațiile detaliate pentru fiecare atenuare care includ instrucțiuni de instalare și configurare pas cu pas sunt furnizate în secțiunea "Atenuări".

Mitigations

Important: Următoarea secțiune descrie atenuările care ar trebui aplicate NUMAI în condițiile specifice care sunt determinate de schema logică din Figura 1 din secțiunea anterioară. NU aplicați aceste atenuări decât dacă schema logică indică faptul că este necesară atenuarea specifică.

În plus față de actualizările de software și microcod, modificările de configurare manuală pot fi necesare, de asemenea, pentru a activa anumite protecții. De asemenea, recomandăm clienților Enterprise să se înregistreze pentru destinatarii notificărilor de securitate pentru a fi avertizați cu privire la modificările de conținut. (Consultați Notificări de securitate tehnică Microsoft.)

Atenuare A

Obțineți și aplicați cele mai recente actualizări Windows

Aplicați toate actualizările disponibile ale sistemului de operare Windows, inclusiv actualizările de securitate Windows lunare. Puteți vedea tabelul de produse afectate în Sfatul Microsoft de securitate | 180018 ADV pentru L1TF, Sfat de securitate | 190013 ADV pentru MDS, Sfat de securitate | ADV220002 pentru MMIO și vulnerabilitate de securitate | CVE-2019-11135 pentru vulnerabilitatea dezvăluirii informațiilor kernelului Windows.

Atenuare B

Obțineți și aplicați cele mai recente actualizări de microcod sau firmware

În plus față de instalarea celor mai recente actualizări de securitate Windows, poate fi necesară și o actualizare de microcod sau firmware a procesorului. Vă recomandăm să obțineți și să aplicați cea mai recentă actualizare de microcod, potrivită pentru dispozitivul dvs. de la producătorul OEM al dispozitivului. Pentru mai multe informații despre actualizările de microcod sau firmware, consultați următoarele referințe:

-

Demystifying Microcode Actualizări for Intel and AMD Processors community article

-

Recomandări pentru Centrul de securitate pentru produsele Intel

Notă: Dacă utilizați virtualizarea imbricată (inclusiv rularea containerelor Hyper-V într-o mașină virtuală invitat), trebuie să expuneți noile iluminări de microcod la mașinile virtuale invitate. Acest lucru poate necesita upgrade-ul configurației VM la versiunea 8. Versiunea 8 include iluminările de microcod în mod implicit. Pentru mai multe informații și pașii necesari, consultați următorul articol Microsoft Docs articol:

Rularea Hyper-V într-o mașină virtuală cu virtualizare imbricată

Atenuare C

Ar trebui să dezactivez hyper-threading (HT)?

Vulnerabilitățile L1TF și MDS prezintă riscul ca confidențialitatea mașinilor virtuale Hyper-V și secretele menținute de Microsoft Virtualization Based Security (VBS) să poată fi compromise utilizând un atac pe un canal lateral. Atunci când este activat Hyper-Threading (HT), limitele de securitate furnizate atât de Hyper-V, cât și de VBS sunt slăbite.

Planificatorul de bază Hyper-V (disponibil începând cu Windows Server 2016 și versiunea Windows 10 1607) atenuează vectorii de atac L1TF și MDS împotriva mașinilor virtuale Hyper-V, permițând în același timp ca Hyper-Threading să rămână activat. Acest lucru oferă un impact minim de performanță.

Programatorul de bază Hyper-V nu atenuează vectorii de atac L1TF sau MDS împotriva caracteristicilor de securitate protejate VBS. Vulnerabilitățile L1TF și MDS prezintă riscul ca confidențialitatea secretelor VBS să fie compromisă printr-un atac pe un canal lateral atunci când este activat Hyper-Threading (HT), slăbind limita de securitate furnizată de VBS. Chiar și cu acest risc crescut, VBS oferă în continuare beneficii valoroase de securitate și atenuează o serie de atacuri cu HT activat. Prin urmare, recomandăm ca VBS să fie utilizat în continuare pe sisteme cu HT activat. Clienții care doresc să elimine riscul potențial al vulnerabilităților L1TF și MDS privind confidențialitatea VBS ar trebui să ia în considerare dezactivarea HT pentru a atenua acest risc suplimentar.

Clienții care doresc să elimine riscul pe care îl prezintă vulnerabilitățile L1TF și MDS, indiferent dacă este vorba de confidențialitatea versiunilor Hyper-V anterioare Windows Server 2016 sau de capacitățile de securitate VBS, trebuie să evalueze decizia și să ia în considerare dezactivarea HT pentru a atenua riscul. În general, această decizie se poate baza pe următoarele orientări:

-

Pentru Windows 10 versiunea 1607, Windows Server 2016 și sistemele mai recente care nu rulează Hyper-V și nu utilizează caracteristici de securitate protejate VBS, clienții nu ar trebui să dezactiveze HT.

-

Pentru Windows 10 versiunea 1607, Windows Server 2016 și sistemele mai recente care rulează Hyper-V cu Programatorul de bază, dar nu utilizează caracteristici de securitate protejate vbs, clienții nu ar trebui să dezactiveze HT.

-

Pentru Windows 10 versiunea 1511, Windows Server 2012 R2 și sistemele anterioare care rulează Hyper-V, clienții trebuie să ia în considerare dezactivarea HT pentru a atenua riscul.

Pașii necesari pentru a dezactiva HT diferă de la OEM la OEM. Totuși, acestea fac parte de obicei din BIOS sau din instrumentele de configurare și configurare a firmware-ului.

Microsoft a introdus, de asemenea, capacitatea de a dezactiva tehnologia Hyper-Threading printr-o setare de software dacă este dificil sau imposibil să dezactivați HT în BIOS sau instrumentele de configurare și configurare a firmware-ului. Setarea de software pentru dezactivarea HT este secundară setării BIOS sau firmware și este dezactivată în mod implicit (ceea ce înseamnă că HT va urma biosul sau setarea de firmware). Pentru a afla mai multe despre această setare și cum să dezactivați HT utilizând-o, consultați următorul articol:

4072698 Îndrumări pentru Windows Server, pentru a vă proteja împotriva vulnerabilităților de canal lateral cu execuție speculativă

Atunci când este posibil, este recomandat să dezactivați HT în BIOS sau firmware pentru cea mai puternică garanție că HT este dezactivat.

Notă: Dezactivarea hiperthreadingului va reduce nucleele procesorului. Acest lucru poate avea un efect asupra caracteristicilor care necesită funcționarea nucleelor minime ale procesorului. De exemplu, Windows Defender Protecție aplicații (WDAG).

Atenuare D

Activați programatorul de bază Hyper-V și setați numărul de fire de hardware VM per nucleu la 2

Notă: Acești pași de atenuare se aplică doar pentru Windows Server 2016 și versiunile Windows 10 anterioare versiunii 1809. Planificatorul de bază este activat implicit în Windows Server 2019 și Windows 10 versiunea 1809.

Utilizarea planificatorului de bază este un proces în două etape care necesită ca mai întâi să activați programatorul pe gazda Hyper-V, apoi să configurați fiecare mașină virtuală pentru a beneficia de aceasta setând numărul de fire de hardware per nucleu la două (2).

Programatorul de bază Hyper-V care a fost introdus în Windows Server 2016 și Windows 10 versiunea 1607 este o nouă alternativă la logica clasică a planificatorului. Planificatorul de bază oferă variabilitatea de performanță scăzută pentru volumele de lucru din interiorul mașinilor virtuale care rulează pe o gazdă Hyper-V cu HT activat.

Pentru o explicație detaliată a planificatorului de bază Hyper-V și a pașilor pentru activarea acestuia, consultați următorul articol din Centrul Windows IT Pro:

Înțelegerea și utilizarea tipurilor de programator hipervizor Hyper-V

Pentru a activa programatorul nucleu Hyper-V în Windows Server 2016 sau Windows 10, introduceți următoarea comandă:

bcdedit /set HypervisorSchedulerType core

În continuare, decideți dacă să configurați numărul de fire hardware ale unei mașini virtuale date pe nucleu la două (2). Dacă expuneți faptul că procesoarele virtuale sunt hiper-fire la o mașină virtuală invitat, activați programatorul în sistemul de operare VM și, de asemenea, în volumele de lucru VM, pentru a utiliza HT în planificarea proprie de lucru. Pentru a face acest lucru, introduceți următoarea comandă PowerShell, în care <VMName> este numele mașinii virtuale:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Atenuare E

Activați atenuările pentru recomandările CVE-2017-5715, CVE-2017-5754 și CVE-2019-11135

Notă: Aceste atenuări sunt activate în mod implicit pe sistemele de operare client Windows Server 2019 și Windows.

Pentru a activa atenuările pentru recomandările CVE-2017-5715, CVE-2017-5754 și CVE-2019-11135, utilizați instrucțiunile din următoarele articole:

Notă: Aceste atenuări includ și activează automat atenuarea biților cadrului de pagină siguri pentru kernelul Windows și, de asemenea, pentru atenuările descrise în CVE-2018-3620. Pentru o explicație detaliată a atenuării cadrelor de pagină sigure, consultați următorul articol de pe blogul Security Research & Defense Blog:

Referințe

Instrucțiuni pentru atenuarea vulnerabilităților de canal lateral cu execuție speculativă în Azure

Produsele de la terți prezentate în acest articol sunt create de companii independente de Microsoft. Nu oferim nicio garanție, implicită sau de altă natură, despre performanța sau fiabilitatea acestor produse.

Vă oferim informații de contact de la terți pentru a vă ajuta să găsiți asistență tehnică. Aceste informații de contact se pot modifica fără notificare prealabilă. Nu garantăm acuratețea acestor informații de contact de la terți.