IMPORTANTE Você deve aplicar a atualização de segurança do Windows lançada em ou após 9 de julho de 2024, como parte do processo de atualização mensal regular.

Este artigo se aplica às organizações que devem começar a avaliar mitigações para um bypass de Inicialização Segura divulgado publicamente aproveitado pelo kit de inicialização UEFI do BlackLotus. Além disso, talvez você queira adotar uma posição de segurança proativa ou começar a se preparar para a distribuição. Observe que esse malware requer acesso físico ou administrativo ao dispositivo.

Cuidado: Depois que a mitigação desse problema estiver habilitada em um dispositivo, o que significa que as revogações foram aplicadas, ela não poderá ser revertida se você continuar a usar a Inicialização Segura nesse dispositivo. Mesmo a reformatação do disco não removerá as revogações se elas já tiverem sido aplicadas. Esteja ciente de todas as possíveis implicações e teste minuciosamente antes de aplicar as revogações descritas neste artigo ao seu dispositivo.

Neste artigo

Resumo

Este artigo descreve a proteção contra o bypass do recurso de segurança de inicialização segura divulgado publicamente usando o bootkit BlackLotus UEFI rastreado por CVE-2023-24932, como habilitar as proteções e orientações para atualizar a mídia inicializável. Um bootkit é um programa malicioso projetado para ser carregado o mais cedo possível na sequência de inicialização de um dispositivo para controlar a inicialização do sistema operacional.

Inicialização Segura é recomendada pela Microsoft para fazer um caminho seguro e confiável da Unified Extensible Firmware Interface (UEFI) pela sequência de Inicialização Confiável do kernel do Windows. A Inicialização Segura ajuda a impedir o malware do kit de inicialização na sequência de inicialização. Desabilitar a Inicialização Segura coloca um dispositivo em risco de ser infectado por um malware do kit de inicialização. Corrigir o bypass de Inicialização Segura descrito no CVE-2023-24932 requer a revogação do gerenciador de inicialização. Isso pode causar problemas para algumas configurações de inicialização do dispositivo.

As mitigações contra o bypass de Inicialização Segura detalhadas no CVE-2023-24932 estão incluídas nas atualizações de segurança do Windows lançadas em ou após 9 de julho de 2024. As mitigações não estão habilitadas por padrão. Com essas atualizações, recomendamos que você comece a avaliar essas alterações em seu ambiente. A agenda completa é descrita na seção Tempo de atualizações.

Antes de habilitar essas proteções, você deve examinar de perto os detalhes deste artigo e determinar se precisa habilitar as proteções ou aguardar uma atualização futura da Microsoft. Se você optar por habilitar as mitigações, deverá verificar se seus dispositivos estão atualizados e prontos e entender os riscos descritos neste artigo.

Tome medidas

|

Para esta versão, as seguintes etapas devem ser seguidas: Etapa 1: instalar a atualização de segurança do Windows lançada em ou após 9 de julho de 2024 em todas as versões com suporte. Etapa 2: avalie as alterações e como elas afetam seu ambiente. Etapa 3: impor as alterações. |

Escopo do Impacto

Todos os dispositivos Windows com proteções de Inicialização Segura habilitadas são afetados pelo kit de inicialização BlackLotus. As proteções estão disponíveis para as versões com o suporte do Windows. Para obter a lista completa, consulte CVE-2023-24932.

Entendendo os riscos

Risco de malware: Para que a exploração do kit de inicialização UEFI do BlackLotus descrita neste artigo seja possível, um invasor deve obter privilégios administrativos em um dispositivo ou obter acesso físico ao dispositivo. Isso pode ser feito acessando o dispositivo física ou remotamente, como usando um hipervisor para acessar VMs/nuvem. Normalmente, um invasor usará essa vulnerabilidade para continuar controlando um dispositivo que ele já pode acessar e possivelmente manipular. As mitigações neste artigo são preventivas e não corretivas. Se o dispositivo já estiver comprometido, entre em contato com seu provedor de segurança para obter ajuda.

Mídia de Recuperação: Se você encontrar um problema com o dispositivo depois de aplicar as mitigações e o dispositivo se tornar inbootável, talvez você não possa iniciar ou recuperar seu dispositivo da mídia existente. A mídia de recuperação ou instalação precisará ser atualizada para que funcione com um dispositivo que tenha as mitigações aplicadas.

Problemas de firmware: Quando o Windows aplica as mitigações descritas neste artigo, ele deve contar com o firmware UEFI do dispositivo para atualizar os valores de Inicialização Segura (as atualizações são aplicadas à Chave de Banco de Dados (DB) e à Chave de Assinatura Proibida (DBX)). Em alguns casos, temos experiência com dispositivos que falham nas atualizações. Estamos trabalhando com fabricantes de dispositivos para testar essas principais atualizações no maior número possível de dispositivos.

OBSERVAÇÃO Primeiro, teste essas mitigações em um único dispositivo por classe de dispositivo em seu ambiente para detectar possíveis problemas de firmware. Não implante amplamente antes de confirmar que todas as classes de dispositivo em seu ambiente foram avaliadas.

Recuperação do BitLocker: Alguns dispositivos podem entrar na recuperação do BitLocker. Certifique-se de manter uma cópia da chave de recuperação do BitLocker antes de habilitar as mitigações.

Problemas Conhecidos

Problemas de firmware:Nem todo firmware de dispositivo atualizará com êxito o DB de Inicialização Segura ou o DBX. Nos casos em que estamos cientes, relatamos o problema ao fabricante do dispositivo. Consulte KB5016061: Proteger eventos de atualização de variável DB e DBX para obter detalhes sobre eventos registrados. Entre em contato com o fabricante do dispositivo para obter atualizações de firmware. Se o dispositivo não estiver em suporte, a Microsoft recomenda atualizar o dispositivo.

Problemas de firmware conhecidos:

OBSERVAÇÃO Os problemas conhecidos a seguir não têm impacto e não impedirão a instalação das atualizações de 9 de julho de 2024. Na maioria dos casos, as mitigações não se aplicarão quando existirem problemas conhecidos. Veja os detalhes destacados em cada problema conhecido.

-

HP A HP identificou um problema com a instalação de mitigação em PCs da Estação de Trabalho HP Z4G4 e lançará um BIOS (firmware UEFI) Z4G4 atualizado nas próximas semanas. Para garantir a instalação bem-sucedida da mitigação, ela será bloqueada em Estações de Trabalho da Área de Trabalho até que a atualização esteja disponível. Os clientes devem sempre atualizar para o BIOS do sistema mais recente antes de aplicar a mitigação.

-

Dispositivos HP com Segurança de Início Seguro: Esses dispositivos precisam das atualizações de firmware mais recentes da HP para instalar as mitigações. As mitigações permanecem bloqueadas até que o firmware seja atualizado. Instale a atualização de firmware mais recente da página de suporte de HPs – Drivers oficiais e download de software da HP | Suporte hp.

-

Dispositivos baseados em Arm64: As mitigações são bloqueadas devido a problemas conhecidos de firmware UEFI com dispositivos baseados em Qualcomm. A Microsoft está trabalhando com a Qualcomm para resolver esse problema. A Qualcomm fornecerá a correção aos fabricantes de dispositivos. Entre em contato com o fabricante do dispositivo para determinar se uma atualização de firmware está disponível. A Microsoft adicionará a detecção para permitir que as mitigações sejam aplicadas em dispositivos quando o firmware fixo for detectado. Se o dispositivo baseado em Arm64 não tiver firmware da Qualcomm, configure a chave do registro a seguir para habilitar as mitigações.

Subchave do Registro

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Nome do valor da chave

SkipDeviceCheck

Tipo de dados

REG_DWORD

Dados

1

-

Apple:Computadores Mac que têm o Chip de Segurança do Apple T2 dão suporte a Inicialização Segura. No entanto, a atualização de variáveis relacionadas à segurança UEFI está disponível apenas como parte das atualizações do macOS. Espera-se que os usuários do Boot Camp vejam uma entrada de log de eventos da ID do Evento 1795 no Windows relacionada a essas variáveis. Para obter mais informações sobre essa entrada de log, consulte KB5016061: DB de Inicialização Segura e eventos de atualização de variável DBX.

-

VMware: Em ambientes de virtualização baseados em VMware, uma VM usando um processador baseado em x86 com Inicialização Segura habilitada falhará ao inicializar depois de aplicar as mitigações. A Microsoft está coordenando com o VMware para resolver esse problema.

-

Sistemas baseados em TPM 2.0: Esses sistemas que executam Windows Server 2012 e Windows Server 2012 R2 não podem implantar as mitigações lançadas na atualização de segurança de 9 de julho de 2024 devido a problemas de compatibilidade conhecidos com medidas TPM. As atualizações de 9 de julho de 2024 bloquearão as mitigações nº 2 (gerenciador de inicialização) e nº 3 (atualização DBX) nos sistemas afetados. A Microsoft está ciente do problema e uma atualização será lançada no futuro para desbloquear sistemas baseados no TPM 2.0. To check your TPM version, right-click Start, click Run, and then type tpm.msc. No canto inferior direito do painel central, em Informações do Fabricante do TPM, você deverá ver um valor para Versão da Especificação.

-

Criptografia de ponto de extremidade Symantec: Mitigações de inicialização segura não podem ser aplicadas a sistemas que instalaram a Criptografia de Ponto de Extremidade Symantec. A Microsoft e a Symantec estão cientes do problema e ele será resolvido em uma atualização futura.

Diretrizes para esta versão

Para esta versão, siga estas duas etapas.

Etapa 1: instalar a atualização de segurança do Windows Instale a atualização de segurança mensal do Windows lançada em ou após 9 de julho de 2024 em dispositivos Windows com suporte. Essas atualizações incluem mitigações paraCVE-2023-24932 mas não estão habilitados por padrão. Todos os dispositivos Windows devem concluir esta etapa se você planeja ou não implantar as mitigações.

Etapa 2: avaliar as alterações Recomendamos que você faça o seguinte:

-

Entenda as duas primeiras mitigações que permitem atualizar o DB de Inicialização Segura e atualizar o gerenciador de inicialização.

-

Examine a agenda atualizada.

-

Comece a testar as duas primeiras mitigações em relação a dispositivos representativos do seu ambiente.

-

Comece a planejar a implantação.

Etapa 3: impor as alterações

Encorajamos você a entender os riscos chamados na seção Entender os Riscos.

-

Entenda o impacto na recuperação e em outras mídias inicializáveis.

-

Comece a testar a terceira mitigação que não é confiável o certificado de assinatura usado para todos os gerenciadors de inicialização anteriores do Windows.

Diretrizes de implantação de mitigação

Antes de seguir estas etapas para aplicar as mitigações, instale a atualização de manutenção mensal do Windows lançada em ou após 9 de julho de 2024 em dispositivos Windows com suporte. Esta atualização inclui mitigações para CVE-2023-24932, mas elas não estão habilitadas por padrão. Todos os dispositivos Windows devem concluir esta etapa independentemente do seu plano para habilitar as mitigações.

OBSERVAÇÃO Se você usar o BitLocker, verifique se a chave de recuperação do BitLocker foi backup. Você pode executar o seguinte comando de um prompt de comando administrador e observar a senha numérica de 48 dígitos:

manage-bde -protectors -get %systemdrive%

Para implantar a atualização e aplicar as revogações, siga estas etapas:

-

Instale as definições de certificado atualizadas no DB.

Esta etapa adicionará o certificado "Windows UEFI CA 2023" ao UEFI "Banco de Dados de Assinatura de Inicialização Segura" (DB). Ao adicionar esse certificado ao DB, o firmware do dispositivo confiará em aplicativos de inicialização assinados por este certificado.

-

Abra um prompt de comando do Administrador e defina a chave do registro para executar a atualização do BD digitando o seguinte comando e, em seguida, pressione Enter:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

IMPORTANTE Certifique-se de reiniciar o dispositivo duas vezes para concluir a instalação da atualização antes de prosseguir para a Etapa 2 e Etapa 3.

-

Execute o seguinte comando do PowerShell como administrador e verifique se o DB foi atualizado com êxito. Esse comando deve retornar True.

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

-

-

Atualize o Gerenciador de Inicialização em seu dispositivo.

Esta etapa instalará um aplicativo do gerenciador de inicialização em seu dispositivo que é assinado com o certificado "'Windows UEFI CA 2023".

-

Abra um prompt de comando administrador e defina o regkey para instalar o gerenciador de inicialização assinado "'Windows UEFI CA 2023":

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

-

Reinicie o dispositivo duas vezes.

-

Como administrador, monte a partição EFI para deixá-la pronta para inspeção:

mountvol s: /s

-

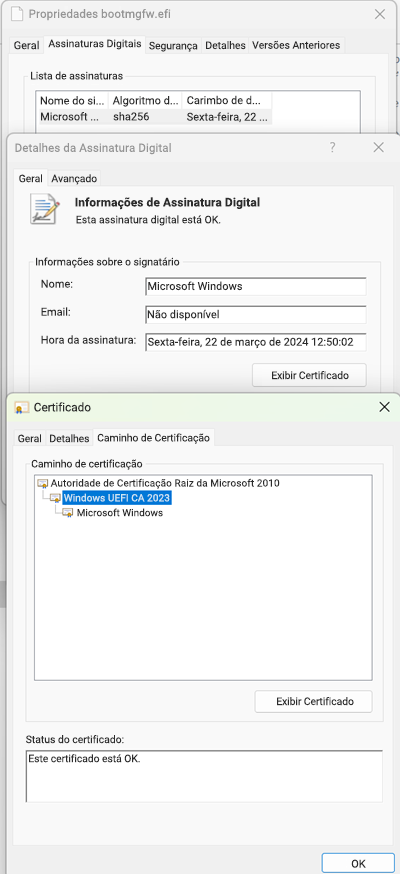

Valide que o arquivo "s:\efi\microsoft\boot\bootmgfw.efi" é assinado pelo certificado "Windows UEFI CA 2023". Para fazer isso, siga estas etapas:

-

Clique em Iniciar, digite prompt de comando na caixa Pesquisar e clique em Prompt de Comando.

-

Na janela prompt de comando, digite o seguinte comando e pressione Enter:

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

No Gerenciador de arquivos, clique com o botão direito no arquivo C:\bootmgfw_2023.efi, clique em Propriedades e selecione a guia Assinaturas digitais.

-

Na lista Assinatura, confirme se a cadeia de certificados inclui WINDOWS UEFI CA 2023. A cadeia de certificados deve corresponder à seguinte captura de tela:

-

-

-

Habilite a revogação.

A Lista Proibida UEFI (DBX) é usada para bloquear o carregamento dos módulos não confiáveis. Nesta etapa, a atualização do DBX adicionará o certificado "CA de produção do Windows 2011" ao DBX. Isso fará com que todos os gerentes de inicialização assinados por esse certificado não sejam mais confiáveis.

AVISO: antes de aplicar a terceira mitigação, crie uma unidade flash de recuperação que possa ser usada para inicializar o sistema. Para obter informações sobre como fazer isso, consulte a seção Atualizar mídia de instalação do Windows.

Se o sistema entrar em um estado não inicializável, siga as etapas na seção procedimento de recuperação para redefinir o dispositivo para um estado de pré-revogação.

-

Adicione o certificado "Windows Production PCA 2011" à Lista Proibida UEFI de Inicialização Segura (DBX). Para fazer isso, abra uma janela prompt de comando como administrador, digite o seguinte comando e pressione Enter:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

-

Reinicie o dispositivo duas vezes e confirme se ele foi totalmente reiniciado.

-

Verifique se a lista de instalação e revogação foi aplicada com êxito procurando o evento 1037 no log de eventos. Para obter informações sobre o Evento 1037, consulte KB5016061: DB de Inicialização Segura e eventos de atualização de variável DBX. Para fazer isso, execute o seguinte comando do PowerShell como administrador e verifique se o comando retorna Verdadeiro:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI dbx).bytes) -match 'Microsoft Windows Production PCA 2011'

-

-

Aplique a atualização SVN ao firmware. o Gerenciador de Inicialização implantado na Etapa 2 tem um novo recurso de auto-revogação interno. Quando o Gerenciador de Inicialização começa a ser executado, ele executa uma auto-verificação comparando o SVN (Número de Versão Segura) armazenado no firmware, com o SVN integrado ao Gerenciador de Inicialização. Se o SVN do Gerenciador de Inicialização for menor que o SVN armazenado no firmware, o Gerenciador de Inicialização se recusará a ser executado. Esse recurso impede que um invasor reverta o Gerenciador de Inicialização para uma versão mais antiga e não atualizada. Em atualizações futuras, quando um problema de segurança significativo for corrigido no Gerenciador de Inicialização, o número do SVN será incrementado no Gerenciador de Inicialização e na atualização ao firmware. Ambas as atualizações serão lançadas na mesma atualização cumulativa para garantir que os dispositivos corrigidos estejam protegidos. Sempre que o SVN for atualizado, qualquer mídia inicializável precisará ser atualizada. A partir das atualizações de 9 de julho de 2024, o SVN está sendo incrementado no Gerenciador de Inicialização e a atualização ao firmware. A atualização de firmware é opcional e pode ser aplicada seguindo estas etapas:

-

Abra um prompt de comando de Administrador e execute o seguinte comando para instalar o gerenciador de inicialização assinado “Windows UEFI CA 2023”:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x200 /f

-

Reinicie o dispositivo duas vezes.

-

Mídia inicializável

Será importante atualizar a mídia inicializável assim que a Fase de Implantação começar em seu ambiente.

As diretrizes para atualizar a mídia inicializável estão próximas com atualizações futuras para este artigo. Confira a próxima seção para criar uma unidade de pen drive USB para recuperar um dispositivo.

Atualizar a mídia de instalação do Windows

OBSERVAÇÃO Ao criar um pen drive USB inicializável, formate a unidade usando o sistema de arquivos FAT32.

Você pode usar o aplicativo Criar Unidade de Recuperação seguindo estas etapas. Essa mídia pode ser usada para reinstalar um dispositivo caso haja um problema importante, como uma falha de hardware, você poderá usar a unidade de recuperação para reinstalar o Windows.

-

Vá para um dispositivo em que as atualizações de 9 de julho de 2024 e a primeira etapa de mitigação (atualizando o banco de dados de Inicialização Segura) foram aplicadas.

-

No menu Iniciar, pesquise o miniaplicativo do painel de controle "Criar uma Unidade de Recuperação" e siga as instruções para criar uma unidade de recuperação.

-

Com a unidade flash recém-criada montada (por exemplo, como unidade "D:"), execute os seguintes comandos como administrador. Digite cada um dos comandos a seguir e pressione Enter:

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

Se você gerenciar a mídia instalável em seu ambiente usando as orientações Atualizar mídia de instalação do Windows com Atualização Dinâmica, siga estas etapas. Essas etapas adicionais criarão uma unidade flash inicializável que usa arquivos de inicialização assinados pelo certificado de autenticação "Windows UEFI CA 2023".

-

Vá para um dispositivo em que as atualizações de 9 de julho de 2024 e a primeira etapa de mitigação (atualizando o banco de dados de Inicialização Segura) foram aplicadas.

-

Siga as etapas no link abaixo para criar mídia com as atualizações de 9 de julho de 2024. Atualizar a mídia de instalação do Windows com o Dynamic Update

-

Coloque o conteúdo da mídia em uma pen drive USB e monte o pen drive como uma letra de unidade. Por exemplo, monte o pen drive como "D:".

-

Execute os seguintes comandos em uma janela de comando como administrador. Digite cada um dos comandos a seguir e pressione Enter.

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

Se um dispositivo tiver as configurações de Inicialização Segura redefinidas para os padrões depois de aplicar as mitigações, o dispositivo não será inicializado. Para resolver esse problema, um aplicativo de reparo é incluído com as atualizações de 9 de julho de 2024 que podem ser usadas para reaplicar o certificado “Windows UEFI CA 2023” ao banco de dados (mitigação nº 1).

OBSERVAÇÃO Não use esse aplicativo de reparo em um dispositivo ou sistema descrito na seção Problemas conhecidos.

-

Vá para um dispositivo em que as atualizações de 9 de julho de 2024 foram aplicadas.

-

Em uma janela de comando, copie o aplicativo de recuperação para a unidade flash usando os seguintes comandos (supondo que a unidade flash seja a unidade "D:"). Digite cada comando separadamente e pressione Enter:

md D:\EFI\BOOT

copy C:\windows\boot\efi\securebootrecovery.efi

D:\EFI\BOOT\bootx64.efi

-

No dispositivo que tem as configurações de Inicialização Segura redefinidas para os padrões, insira a unidade flash, reinicie o dispositivo e inicialize a partir da unidade flash.

Cronograma das atualizações

As atualizações serão lançadas da seguinte maneira:

-

Implantação Inicial Essa fase começou com as atualizações lançadas em 9 de maio de 2023 e forneceu mitigações básicas com etapas manuais para serem habilitadas.

-

Segunda Implantação Essa fase começou com as atualizações lançadas em 11 de julho de 2023, que adicionaram etapas simplificadas para habilitar as mitigações para o problema.

-

Fase de Avaliação Essa fase começará em 9 de abril de 2024 e adicionará mitigações adicionais do gerenciador de inicialização.

-

Fase de implantação É quando incentivaremos todos os clientes a começar a implantar as mitigações e atualizar a mídia.

-

Fase de Imposição A fase de imposição final que tornará as mitigações permanentes. A data dessa fase será anunciada posteriormente.

Observação O cronograma de lançamento pode ser revisado conforme necessário.

Essa fase foi substituída pela versão de atualizações de segurança do Windows em ou após 9 de abril de 2024.

Essa fase foi substituída pela versão de atualizações de segurança do Windows em ou após 9 de abril de 2024.

Com essa fase, solicitamos que você teste essas alterações em seu ambiente para garantir que as alterações funcionem corretamente com dispositivos de exemplo representativos e obter experiência com as alterações.

OBSERVAÇÃO Em vez de tentar listar exaustivamente e não confiáveis gerentes de inicialização vulneráveis como fizemos nas fases de implantação anteriores, estamos adicionando o certificado de assinatura "Windows Production PCA 2011" à DBX (Lista de Desautorização de Inicialização Segura) para não confiável todos os gerenciadors de inicialização assinados por esse certificado. Este é um método mais confiável para garantir que todos os gerentes de inicialização anteriores não sejam confiáveis.

As atualizações do Windows lançadas em ou após 9 de janeiro de 2024 adicionarão o seguinte:

-

Três novos controles de mitigação que substituem as mitigações lançadas em 2023. Os novos controles de mitigação são:

-

Um controle para implantar o certificado "Windows UEFI CA 2023" no DB de Inicialização Segura para adicionar confiança para os gerenciadors de inicialização do Windows assinados por este certificado. Observe que o certificado "Windows UEFI CA 2023" pode ter sido instalado por uma atualização anterior do Windows.

-

Um controle para implantar um gerenciador de inicialização assinado pelo certificado "Windows UEFI CA 2023".

-

Um controle para adicionar o "Windows Production PCA 2011" ao DBX de Inicialização Segura que bloqueará todos os gerenciadors de inicialização do Windows assinados por esse certificado.

-

-

A capacidade de habilitar a implantação de mitigação em estágios independentemente para permitir mais controle na implantação das mitigações em seu ambiente com base em suas necessidades.

-

As mitigações são interligadas para que não possam ser implantadas na ordem incorreta.

-

Eventos adicionais para saber o status de dispositivos à medida que eles aplicam as mitigações. Consulte KB5016061: Proteger eventos de atualização de variável DB e DBX para obter mais detalhes sobre os eventos.

Essa fase é quando incentivamos os clientes a começar a implantar as mitigações e gerenciar quaisquer atualizações de mídia. As atualizações incluem a seguinte alteração:

-

Foi adicionado suporte para o Número de Versão Segura (SVN) e definição da SVN atualizada no firmware.

A seguir está um esboço das etapas a serem implantadas em uma empresa.

Observação Diretrizes adicionais a serem fornecidas com atualizações posteriores para este artigo.

-

Implante a primeira mitigação em todos os dispositivos na empresa ou em um grupo gerenciado de dispositivos na empresa. incluindo:

-

Optando pela primeira mitigação que adiciona o certificado de assinatura “Windows UEFI CA 2023” ao firmware do dispositivo.

-

Monitoramento de que os dispositivos adicionaram com sucesso o certificado de assinatura "Windows UEFI CA 2023".

-

-

Implante a segunda mitigação que aplica o gerenciador de inicialização atualizado ao dispositivo.

-

Atualize qualquer mídia inicializável ou de recuperação externa usada com esses dispositivos.

-

Implante a terceira mitigação que permite a revogação do certificado “Windows Production CA 2011” adicionando-o ao DBX no firmware.

-

Implante a quarta mitigação que atualiza o SVN (Número de Versão Segura) para o firmware.

A Fase de Execução será pelo menos seis meses após a Fase de Implantação. Quando as atualizações forem lançadas na fase de imposição, elas adicionarão o seguinte:

-

O certificado "Windows Production PCA 2011" será automaticamente revogado ao ser adicionado à DBX (Lista Proibida de Inicialização Segura) em dispositivos com capacidade. As revogações (política de Inicialização de Integridade do Código e Inicialização Segura não permitem) serão impostas programaticamente após a instalação de atualizações do Windows para todos os sistemas afetados sem opção a ser desabilitada.

Erros de log dos eventos do Windows relacionados ao CVE-2023-24932

As entradas de log de eventos do Windows relacionadas à atualização do DB e do DBX são descritas em detalhes em KB5016061: Eventos de atualização de variável De inicialização segura E DBX.

Os eventos de "êxito" relacionados à aplicação das mitigações estão listados na tabela a seguir.

|

Etapa de mitigação |

ID de Evento |

Observações |

|

Aplicando a atualização do DB |

1036 |

O certificado PCA2023 foi adicionado ao DB. |

|

Atualizando o gerenciador de inicialização |

1799 |

O gerenciador de inicialização assinado PCA2023 foi aplicado. |

|

Aplicando a atualização DBX |

1037 |

A atualização DBX que não é confiável do certificado de assinatura PCA2011 foi aplicada. |

Perguntas frequentes

-

Consulte a seção Procedimento de Recuperação para recuperar o dispositivo.

-

Siga as diretrizes na seção Solução de Problemas de Inicialização.

Atualize todos os sistemas operacionais Windows com atualizações lançadas em ou após 9 de julho de 2024 antes de aplicar as revogações. Talvez você não possa iniciar as versões do Windows que não tenham sido atualizadas para pelo menos as atualizações lançadas em 9 de julho de 2024 depois de aplicar as revogações. Siga as diretrizes na seção Solução de Problemas de Inicialização.

Consulte a seção Solução de problemas de inicialização .

Solução de problemas de inicialização

Depois que todas as três mitigações tiverem sido aplicadas, o firmware do dispositivo não será inicializado usando um gerenciador de inicialização assinado pelo Windows Production PCA 2011. As falhas de inicialização relatadas pelo firmware são específicas do dispositivo. Consulte a seção Procedimento de recuperação.

Procedimento de recuperação

Se algo der errado durante esse processo e você não conseguir iniciar o dispositivo ou precisar iniciar a partir de uma mídia externa (por exemplo, pen drive ou inicialização PXE), tente os procedimentos a seguir.

-

Desative a Inicialização Segura. Este procedimento difere entre fabricantes e modelos de dispositivos. Entre no menu BIOS UEFI dos PCs, navegue até a configuração Inicialização Segura e desative-a. Consulte a documentação do fabricante do dispositivo para obter os detalhes sobre esse processo. Mais detalhes podem ser encontrados em Desabilitar inicialização segura.

-

Redefinir chaves de inicialização segura para padrões de fábrica.

Se o dispositivo for compatível com a redefinição das chaves de inicialização seguras para padrões de fábrica, execute essa ação agora.

OBSERVAÇÃO Alguns fabricantes de dispositivos têm uma opção "Limpar" e uma opção "Redefinir" para variáveis de Inicialização Segura, nesse caso, "Redefinir" deve ser usado. O objetivo é colocar as variáveis de Inicialização Segura de volta aos valores padrão dos fabricantes.

Seu dispositivo deve iniciar agora, mas observe que ele está vulnerável a malwares de kits de inicialização. Certifique-se de concluir a etapa 5 no final desse processo de recuperação para reabilitar a Inicialização Segura.

-

Tente iniciar o Windows a partir do disco do sistema.

-

Faça logon no Windows.

-

Execute os seguintes comandos no prompt de comando do administrador para restaurar os arquivos de inicialização na partição de inicialização do sistema EFI. Digite cada comando separadamente e pressione Enter:

Mountvol s: /s

del s:\*.* /f /s /q

bcdboot %systemroot% /s S:

-

A execução do BCDBoot retorna "Arquivos de inicialização criados com êxito". Depois que essa mensagem for exibida, reinicie o dispositivo de volta para o Windows.

-

-

Se a etapa 3 não for bem-sucedida na recuperação do dispositivo, reinstale o Windows.

-

Inicie a partir da mídia de recuperação existente.

-

Prossiga para instalar o Windows usando a mídia de recuperação.

-

Faça logon no Windows.

-

Reinicie o Windows para verificar se o dispositivo começa de volta ao Windows.

-

-

Reabilitar a inicialização segura e reiniciar o dispositivo. Entre no menu UEFI do seu dispositivo, navegue até a configuração da Inicialização Segura e ative-a. Consulte a documentação do fabricante do dispositivo para obter os detalhes sobre esse processo. Mais informações podem ser encontradas na seção "Habilitar novamente a Inicialização Segura".

Referências

-

Diretrizes para investigar ataques usando o CVE-2022-21894: A campanha BlackLotus

-

Habilitar a inicialização segura nos dispositivos Windows registrados

-

Para os eventos gerados ao aplicar atualizações DBX, consulte o seguinte artigo:KB5016061: Abordando gerenciadores de inicialização vulneráveis e revogados

Os produtos de terceiros mencionados neste artigo são produzidos por empresas independentes da Microsoft. Não oferecemos nenhuma garantia, implícita ou não, do desempenho ou da confiabilidade desses produtos.

Fornecemos informações de contato de terceiros para ajudá-lo a encontrar suporte técnico. Essas informações de contato podem ser alteradas sem aviso prévio. Não garantimos a precisão dessas informações para contato com outras empresas.

|

Data da alteração |

Descrição da alteração |

|

9 de julho de 2024 |

|

|

9 de abril de 2024 |

|

|

16 de dezembro de 2023 |

|

|

15 de maio de 2023 |

|

|

11 de maio de 2023 |

|

|

10 de maio de 2023 |

|

|

9 de maio de 2023 |

|

|

27 de junho de 2023 |

|

|

11 de julho de 2023 |

|

|

25 de agosto de 2023 |

|