Resumo

O TLS (Transport Layer Security) 1.0 e 1.1 são protocolos de segurança para criar canais de criptografia em redes de computador. Microsoft tem suporte desde Windows XP e Windows Server 2003. No entanto, os requisitos regulatórios estão mudando. Além disso, há novas fraquezas de segurança no TLS 1.0. Portanto, Microsoft recomenda remover dependências do TLS 1.0 e 1.1. Também recomendamos desabilitar o TLS 1.0 e 1.1 no nível do sistema operacional sempre que possível. Para obter mais detalhes, confira Desabilitação do TLS 1.0 e 1.1. Na atualização prévia de 20 de setembro de 2022, desabilitaremos o TLS 1.0 e 1.1 por padrão para aplicativos com base em winhttp e wininet. Isso faz parte de um esforço contínuo. Este artigo ajudará você a habilitá-los novamente. Essas alterações serão refletidas após a instalação de atualizações do Windows lançadas em ou após 20 de setembro de 2022.

Comportamento ao acessar links do TLS 1.0 e 1.1 no navegador

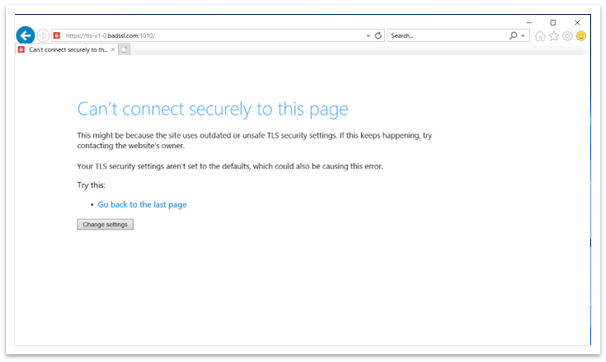

Após 20 de setembro de 2022, uma mensagem será exibida quando seu navegador abrir um site que usa o TLS 1.0 ou 1.1. Consulte Figura 1. A mensagem afirma que o site usa um protocolo TLS desatualizado ou não seguro. Para resolver isso, você pode atualizar o protocolo TLS para o TLS 1.2 ou superior. Se isso não for possível, você poderá habilitar o TLS conforme discutido em Habilitar o TLS versão 1.1 e abaixo.

Figura 1: janela do navegador ao acessar a página da Web TLS 1.0 e 1.1

Comportamento ao acessar links do TLS 1.0 e 1.1 em aplicativos winhttp

Após a atualização, os aplicativos com base em winhttp podem falhar. A mensagem de erro é: "ERROR_WINHTTP_SECURE_FAILURE ao executar a operação WinHttpSendRequest".

Comportamento ao acessar links TLS 1.0 e 1.1 em aplicativos personalizados de interface do usuário com base em winhttp ou wininet

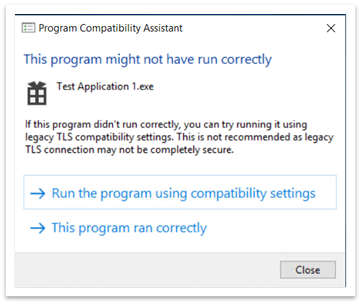

Quando um aplicativo tenta criar uma conexão usando o TLS 1.1 e abaixo, a conexão pode parecer falhar. Quando você fecha um aplicativo ou ele para de funcionar, a caixa de diálogo PCA (Assistente de Compatibilidade do Programa) é exibida conforme mostrado na Figura 2.

Figura 2: Caixa de diálogo Assistente de Compatibilidade do Programa após fechar um aplicativo

A caixa de diálogo PCA afirma: "Este programa pode não ter sido executado corretamente." Nesse caso, há duas opções:

-

Executar o programa usando configurações de compatibilidade

-

Este programa foi executado corretamente

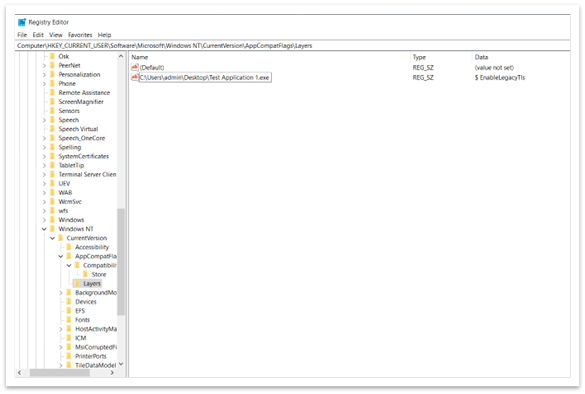

Executar o programa usando configurações de compatibilidade

Quando você escolhe essa opção, o aplicativo é reaberto. Agora, todos os links que usam O TLS 1.0 e 1.1 funcionam corretamente. A partir daí, nenhuma caixa de diálogo PCA será exibida. O Editor do Registro adiciona entradas aos seguintes caminhos:

-

Computer\HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Compatibility Assistant\Store.

-

Computer\HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Layers.

Se você escolheu essa opção por engano, poderá excluir essas entradas. Se você excluí-los, verá a caixa de diálogo PCA na próxima vez que abrir o aplicativo.

Figura 3: Lista de programas que devem ser executados usando configurações de compatibilidade

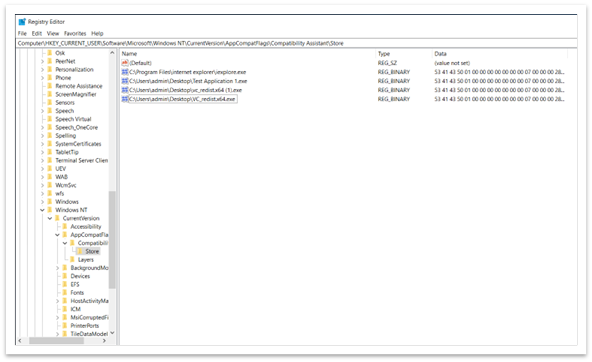

Este programa foi executado corretamente

Quando você escolhe essa opção, o aplicativo fecha normalmente. Na próxima vez que você reabrir o aplicativo, nenhuma caixa de diálogo PCA será exibida. O sistema bloqueia todo o conteúdo do TLS 1.0 e 1.1. O Editor do Registro adiciona a seguinte entrada ao caminhoComputer\HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Compatibility Assistant\Store. Consulte Figura 4. Se você escolheu essa opção por engano, poderá excluir essa entrada. Se você excluir a entrada, verá a caixa de diálogo PCA na próxima vez que abrir o aplicativo.

Figura 4: Entrada no Editor de Registro informando que o aplicativo foi executado corretamente

Importante Os protocolos TLS herdados só estão habilitados para aplicativos específicos. Isso é verdade, mesmo que eles estejam desabilitados em configurações em todo o sistema.

Habilitar a versão 1.1 do TLS e abaixo (configurações do Wininet e do Internet Explorer)

Não recomendamos habilitar o TLS 1.1 e abaixo porque eles não são mais considerados seguros. Eles são vulneráveis a vários ataques, como o ataque POODLE. Portanto, antes de habilitar o TLS 1.1, faça um dos seguintes procedimentos:

-

Verifique se uma versão mais recente do aplicativo está disponível.

-

Peça ao desenvolvedor do aplicativo para fazer alterações de configuração no aplicativo para remover a dependência do TLS 1.1 e abaixo.

Caso nenhuma das soluções funcione, há duas maneiras de habilitar protocolos TLS herdados em configurações de todo o sistema:

-

Opções de Internet

-

Editor de Política de Grupo

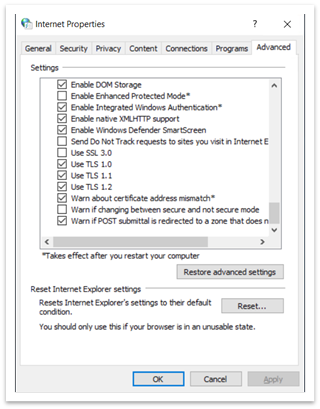

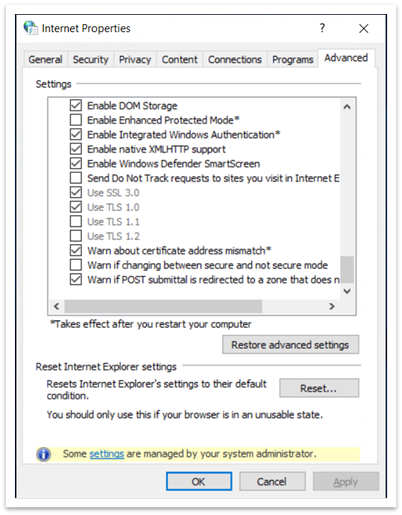

Opções de Internet

Para abrir opções de Internet, digite Opções de Internet na caixa de pesquisa na barra de tarefas. Você também pode selecionar Alterar configurações na caixa de diálogo mostrada na Figura 1. Na guia Avançado , role para baixo no painel Configurações . Lá, você pode habilitar ou desabilitar protocolos TLS.

Figura 5: Caixa de diálogo Propriedades da Internet

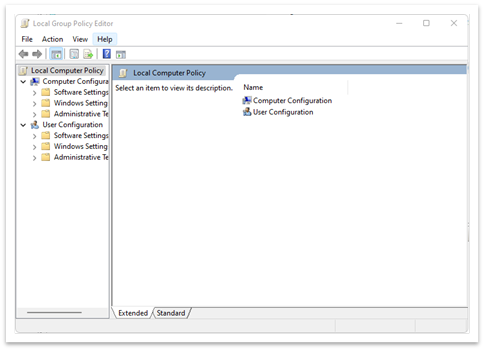

O editor de Política de Grupo

Para abrir o Editor Política de Grupo, digite gpedit.msc na caixa de pesquisa da barra de tarefas. Uma janela como a mostrada na Figura 6 é exibida.

Figura 6: janela editor de Política de Grupo

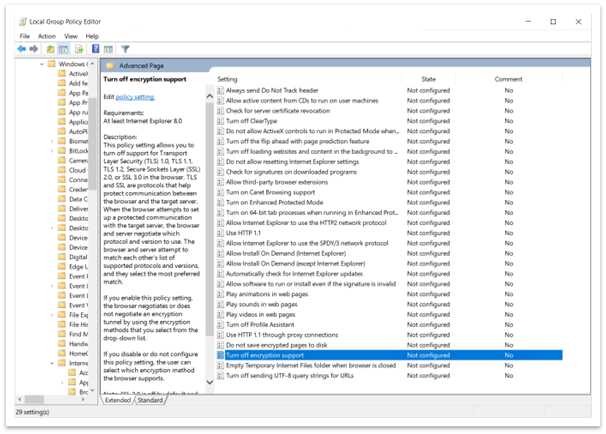

-

Navegue até > de Política de Computador Local(Configuração do Computador ou Configuração do Usuário) > Templets Administrativos > Componentes do Windows > Internet Explorer > Internet Painel de Controle > Página Avançada > Desativar o suporte à criptografia. Consulte Figura 7.

-

Clique duas vezes em Desativar o suporte à criptografia.

Figura 7: Caminho para desativar o suporte à criptografia no Editor de Política de Grupo

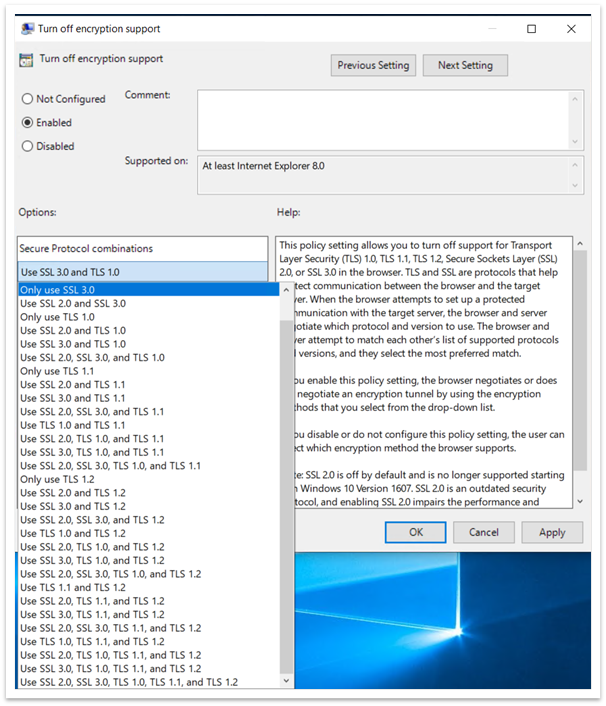

-

Selecione a opção Habilitado . Em seguida, use a lista suspensa para selecionar a versão TLS que você deseja habilitar, conforme mostrado na Figura 8.

Figura 8: Habilitar Desativar o suporte à criptografia e a lista suspensa

Depois de habilitar a política no Editor de Política de Grupo, você não poderá alterá-la nas Opções de Internet. Por exemplo, se você selecionar Usar SSL3.0 e TLS 1.0, todas as outras opções não estarão disponíveis em Opções de Internet. Consulte Figura 9. Não é possível alterar nenhuma das configurações em Opções de Internet se habilitar Desativar o suporte à criptografia no Editor Política de Grupo.

Figura 9: Opções de Internet mostrando configurações de SSL e TLS indisponíveis

Habilitar a versão 1.1 do TLS e abaixo (configurações de winhttp)

Consulte Atualizar para habilitar o TLS 1.1 e o TLS 1.2 como protocolos seguros padrão no WinHTTP no Windows.

Caminhos importantes do registro (configurações do wininet e do Internet Explorer)

-

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Internet Settings

-

Aqui você pode encontrar SecureProtocols, que armazena o valor dos protocolos atualmente habilitados se você usar o Editor Política de Grupo.

-

-

Computer\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings

-

Aqui você pode encontrar SecureProtocols, que armazena o valor de protocolos habilitados no momento se você usar Opções de Internet.

-

-

Política de Grupo SecureProtocols terá precedência sobre um conjunto por Opções de Internet.

Habilitando o fallback TLS inseguro

As modificações acima habilitarão o TLS 1.0 e o TLS 1.1. No entanto, eles não habilitarão o fallback do TLS. Para habilitar o fallback do TLS, você deve definir EnableInsecureTlsFallback como 1 no registro nos caminhos abaixo.

-

Para alterar as configurações: SOFTWARE\Microsoft\Windows\CurrentVersion\Configurações da Internet\winhttp

-

Para definir a política: SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Configurações da Internet

Se EnableInsecureTlsFallback não estiver presente, você deverá criar uma nova entrada DWORD e defini-la como 1.

Caminhos importantes do registro

-

ForceDefaultSecureProtocols

-

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Configurações da Internet\winhttp

-

É FALSE por padrão. A configuração de um valor não zero impedirá os aplicativos de definir protocolos personalizados usando a opção winhttp.

-

-

EnableInsecureTlsFallback

-

Para alterar as configurações: SOFTWARE\Microsoft\Windows\CurrentVersion\Configurações da Internet\winhttp

-

Para definir a política: SOFTWARE\Policies\Microsoft\Windows\CurrentVersion\Configurações da Internet

-

É FALSE por padrão. A configuração de um valor não zero permitirá que os aplicativos recuem para protocolos não seguros (TLS1.0 e 1.1) se o aperto de mão falhar com protocolos seguros (tls1.2 e superior).

-