|

Data |

Keitimo aprašas |

|---|---|

|

2023 m. spalio 27 d. |

Pridėtos nuorodos į rizikos mažinimą B |

|

2023 m. liepos 17 d. |

Įtraukta MMIO informacija |

Suvestinė

"Microsoft" žino apie naujus atakų klasės variantus, žinomus kaip su spėjamu vykdymu susijusios šalutinių kanalų spragos. Variantai vadinami L1 terminalo klaida (L1TF) ir mikroarchitektūros duomenų atranka (MDS). Pažeidėjas, kuris gali sėkmingai išnaudoti L1TF arba MDS, gali turėti galimybę skaityti privilegijuotus duomenis per patikimumo ribas.

ATNAUJINTA 2019 m. gegužės 14 D.: 2019 m. gegužės 14 d. "Intel" paskelbė informaciją apie naują su spėjamu vykdymu susijusių šalutinių kanalų spragų, vadinamų mikroarchitektūros duomenų atranka, poklasį. Jiems buvo priskirti šie CVEs:

-

CVE-2018-11091 | Mikroarchitektūros duomenų atranka Nenumatoma atmintis (MDSUM)

-

CVE-2018-12126 | Mikroarchitektūros saugyklos buferio duomenų atranka (MSBDS)

-

CVE-2018-12127 | Mikroarchitektūros užpildo buferio duomenų atranka (MFBDS)

-

CVE-2018-12130 | Mikroarchitektūros apkrovos prievado duomenų atranka (MLPDS)

ATNAUJINTA 2019 M. LAPKRIČIO 12 D.: 2019 m. lapkričio 12 d. "Intel" paskelbė techninį patarimą dėl "Intel"® operacijų sinchronizavimo plėtinių ("Intel® TSX") operacijos asinchroninio nutraukimo pažeidžiamumo, kuriam priskirtas CVE-2019-11135. "Microsoft" išleido naujinimus, kad padėtų sumažinti šį pažeidžiamumą. Atkreipkite dėmesį į šiuos dalykus:

-

Pagal numatytuosius parametrus kai kuriuose "Windows Server" OS leidimuose yra įjungta operacinių sistemų apsauga. Daugiau informacijos žr. "Microsoft" žinių bazės 4072698 straipsnyje.

-

Pagal numatytuosius nustatymus operacinių sistemų apsauga yra įgalinta visuose "Windows" kliento OS leidimuose. Daugiau informacijos žr. "Microsoft" žinių bazės 4073119 straipsnyje.

Pažeidžiamumo apžvalga

Aplinkose, kuriose bendrinami ištekliai, pvz., virtualizavimo pagrindiniai kompiuteriai, programišius, galintys vykdyti savavališką kodą vienoje virtualiojoje mašinoje, gali turėti prieigą prie informacijos iš kitos virtualiosios mašinos arba iš paties virtualizavimo pagrindinio kompiuterio.

Taip pat kyla pavojus serverio darbo krūviams, pvz., "Windows Server" nuotolinio darbalaukio tarnyboms (RDS) ir daugiau skirtųjų vaidmenų, pvz., "Active Directory" domeno valdiklių. Programišiai, galintys paleisti savavališką kodą (neatsižvelgiant į jo teisių lygį), gali pasiekti operacinę sistemą arba darbo krūvio paslaptis, pvz., šifravimo raktus, slaptažodžius ir kitus slaptus duomenis.

Taip pat kyla pavojus "Windows" kliento operacinėms sistemoms, ypač jei jos naudoja nepatikimą kodą, naudoja virtualizavimo pagrįstas saugos funkcijas, pvz., "Windows" sargyba "Credential Guard", arba naudoja "Hyper-V" virtualioms mašinoms paleisti.

Pastaba:Šie pažeidžiamumai turi įtakos tik "Intel Core" procesoriams ir "Intel Xeon" procesoriams.

Rizikos mažinimo apžvalga

Norėdami išspręsti šias problemas, "Microsoft" dirba kartu su "Intel", kad sukurtų programinės įrangos pažeidžiamumą mažinančias priemones ir rekomendacijas. Programinės įrangos naujinimai, kurie padeda sumažinti pažeidžiamumą, buvo išleisti. Norint gauti visas galimas apsaugos priemones, gali reikėti naujinimų, kurie taip pat gali apimti mikrokodą iš įrenginio OĮG.

Šiame straipsnyje aprašoma, kaip sumažinti šiuos pažeidžiamumus:

-

CVE-2018-3620 | L1 terminalo triktis – OS, SMM

-

CVE-2018-3646 | L1 terminalo triktis – VMM

-

CVE-2018-11091 | Mikroarchitektūros duomenų atranka Nenumatoma atmintis (MDSUM)

-

CVE-2018-12126 | Mikroarchitektūros saugyklos buferio duomenų atranka (MSBDS)

-

CVE-2018-12127 | Mikroarchitektūros apkrovos prievado duomenų atranka (MLPDS)

-

CVE-2018-12130 | Mikroarchitektūros užpildo buferio duomenų atranka (MFBDS)

-

CVE-2019-11135 | "Windows" branduolio informacijos atskleidimo pažeidžiamumas

-

CVE-2022-21123 | Bendrai naudojami buferio duomenys nuskaityti (SBDR)

-

CVE-2022-21125 | Bendrai naudojamų buferio duomenų atranka (SBDS)

-

CVE-2022-21127 | Specialiojo registro buferio duomenų rinkimo naujinimas (SRBDS naujinimas)

-

CVE-2022-21166 | Įrenginio registruoti dalinį rašymą (DRPW)

Norėdami sužinoti daugiau apie pažeidžiamumą žr. šiuos saugos patarimus:

L1TF: ADV180018 | "Microsoft" rekomendacijos, kaip sumažinti L1TF variantą

MMIO: ADV220002 | "Microsoft" rekomendacijos dėl "Intel" procesoriaus MMIO pasenusių duomenų pažeidžiamumų

"Windows" branduolio informacijos atskleidimo pažeidžiamumas: CVE-2019-11135 | "Windows" branduolio informacijos atskleidimo pažeidžiamumas

Veiksmų, kurių reikia grėsmei sumažinti, nustatymas

Tolesni skyriai gali padėti nustatyti sistemas, kurias veikia L1TF ir (arba) DDS pažeidžiamumai, taip pat padėti suprasti ir sumažinti riziką.

Galimas poveikis veikimui

Tikrinant "Microsoft" matė tam tikrą šių rizikos mažinimo priemonių poveikį veikimui, atsižvelgiant į sistemos konfigūraciją ir būtinus mažinimus.

Kai kuriems klientams gali reikėti išjungti "Hyper-threading" (dar vadinamą vienalaikiu kelių gijų jungimą arba SMT), kad visiškai išskaidytų L1TF ir MDS riziką. Atminkite, kad išjungus hipergijas gali sumažėti našumas. Ši situacija taikoma klientams, kurie naudoja:

-

"Hyper-V" versijos, senesnės nei "Windows Server 2016" arba Windows 10 1607 versija (metinis naujinimas)

-

Virtualizavimu pagrįstos saugos (VBS) funkcijos, pvz., "Credential Guard" ir "Device Guard"

-

Programinė įranga, leidžianti vykdyti nepatikimą kodą (pvz., komponavimo versijos automatizavimo serverį arba bendrinamą IIS išteklių nuomos aplinką)

Poveikis gali skirtis atsižvelgiant į aparatūrą ir sistemoje veikiančius darbo krūvius. Dažniausiai naudojama sistemos konfigūracija yra įgalintas hipergijas. Todėl poveikis veikimui yra apribojamas vartotojui arba administratoriui, kuris imasi veiksmų, kad išjungtų "hyper-threading" sistemoje.

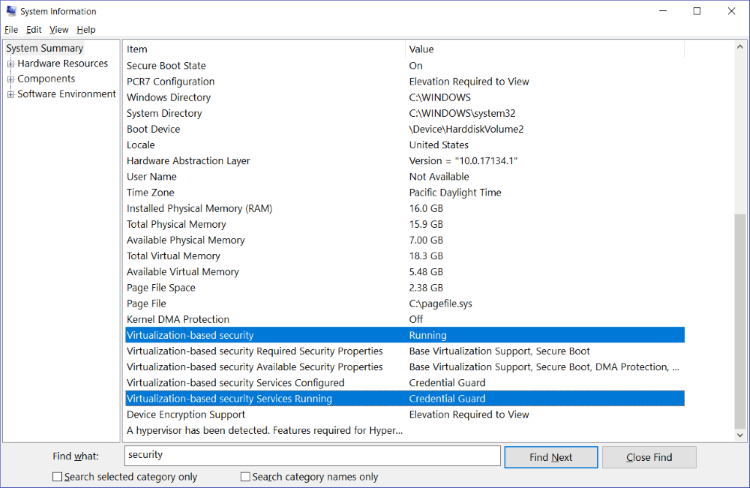

Pastaba:Norėdami nustatyti, ar jūsų sistema naudoja VBS apsaugotas saugos funkcijas, atlikite šiuos veiksmus:

-

Pradžios meniu įveskite MSINFO32.Pastaba: Atidaromas langas Sistemos informacija .

-

Lauke Rasti įveskite sauga.

-

Dešiniojoje srityje raskite dvi eilutes, kurios pažymėtos ekrano kopijoje, ir pažymėkite stulpelį Reikšmė , kad sužinotumėte, ar įjungta virtualizavimo pagrindu veikianti sauga ir ar veikia virtualiomis pagrįstomis saugos tarnybomis.

"Hyper-V" branduolio planuoklė sumažina L1TF ir MDS atakos vektorius prieš "Hyper-V" virtualiąsias mašinas, tačiau vis tiek leidžia įgalinti hipergijas. Pagrindinė planuoklė galima nuo "Windows Server 2016" ir Windows 10 1607 versijos. Tai daro minimalų poveikį virtualiųjų mašinų veikimui.

Pagrindinė planuoklė nesumažina L1TF arba MDS atakos vektorių prieš VBS apsaugotas saugos funkcijas. Norėdami gauti daugiau informacijos, žr. straipsnį Mažinimas C ir šį virtualizavimo interneto dienoraščio straipsnį:

Norėdami gauti išsamios informacijos iš "Intel" apie įtaką veikimui, eikite į šią "Intel" svetainę:

Paveiktų sistemų ir būtinų rizikos mažinimo priemonių nustatymas

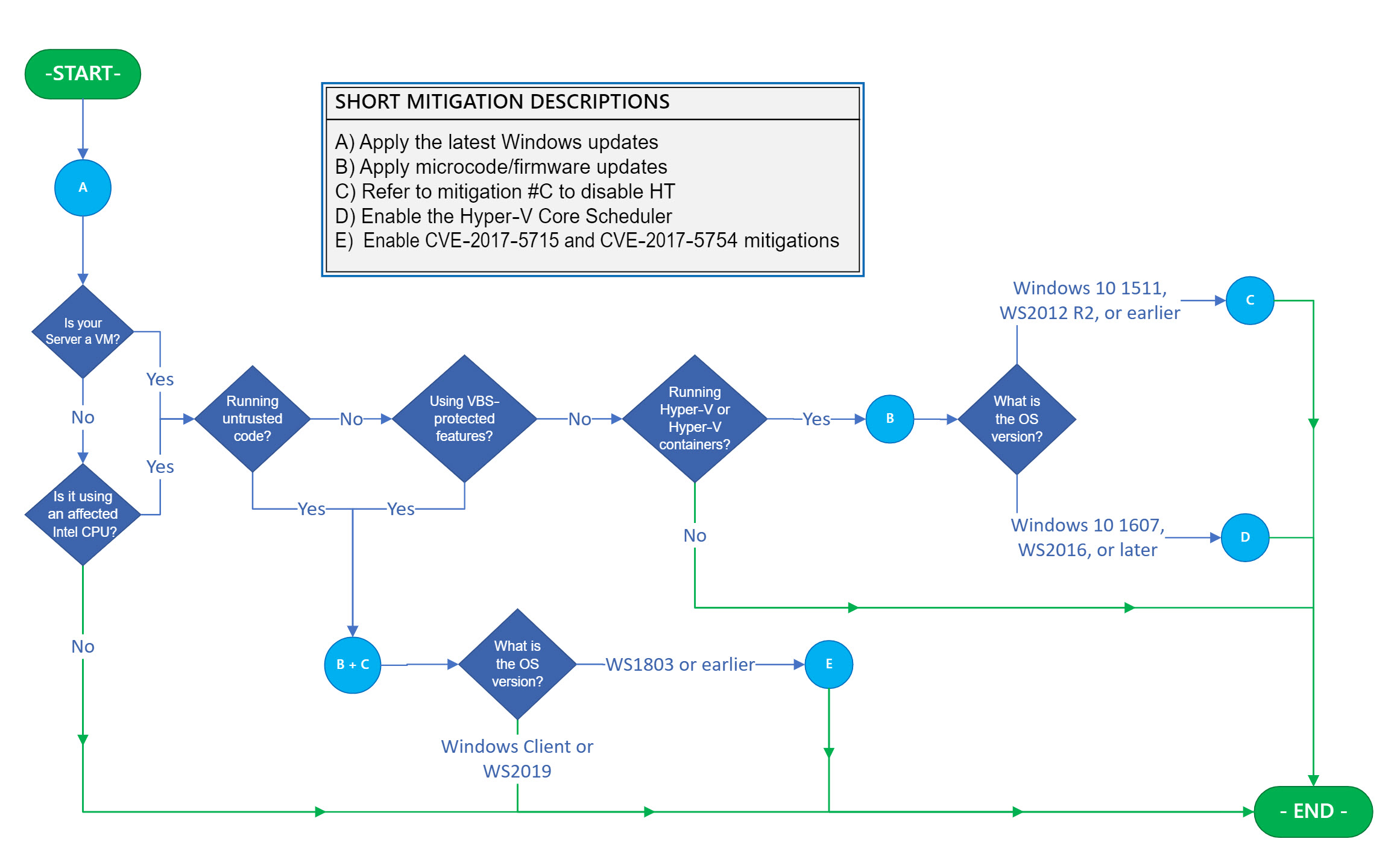

1 pav. struktūrinė schema gali padėti nustatyti paveiktas sistemas ir nustatyti tinkamą veiksmų rinkinį.

Svarbu: Jei naudojate virtualiąsias mašinas, turite apsvarstyti ir taikyti struktūrinę schemą "Hyper-V" pagrindiniams kompiuteriams ir kiekvienam paveiktam VM svečiui atskirai, nes mažinimai gali būti taikomi abiem atvejais. Tiksliau tariant, "Hyper-V" pagrindiniam kompiuteriui struktūrinės schemos veiksmai suteikia VM apsaugą ir pagrindinio kompiuterio vidaus apsaugą. Tačiau šių mažinimų taikymas tik "Hyper-V" pagrindinio kompiuterio nėra pakankamas, kad būtų galima teikti vidaus VM apsaugą. Norėdami užtikrinti vidinę virtualiosios mašinos apsaugą, turite taikyti struktūrinę schemą kiekvienai "Windows" VM. Daugeliu atvejų tai reiškia, kad registro raktai nustatyti VM.

Kai naršote struktūrinėje diagramoje, susidursite su raidėmis užrašytus mėlynus apskritimus, susietus su veiksmu arba veiksmų seka, kurių reikia siekiant sušvelninti L1TF atakos vektorius, kurie yra būdingi jūsų sistemos konfigūracijoms. Kiekvienas veiksmas, su kuriuo susiduriate, turi būti taikomas. Aptikus žalią liniją, ji nurodo tiesioginį kelią į pabaigą ir nėra jokių papildomų rizikos mažinimo veiksmų.

Trumpas paaiškinimas apie kiekvieną laiško rizikos mažinimą įtraukiamas į dešinėje esančią legendą. Išsamus kiekvieno rizikos mažinimo paaiškinimai, kurie apima nuoseklų diegimą ir konfigūravimo instrukcijas, pateiktas skyriuje "Mažinimai".

Rizikos mažinimo priemonės

Svarbu: Tolesniame skyriuje aprašomos rizikos mažinimo priemonės, kurios turėtų būti taikomos tik esant konkrečioms sąlygoms, kurios nustatomos pagal ankstesnio skyriaus 1 pav . struktūrinę schemą. NETAIKYKITE šių mažinimų, nebent struktūrinė schema nurodo, kad konkretus rizikos mažinimas yra būtinas.

Be programinės įrangos ir mikrokodo naujinimų, norint įgalinti tam tikras apsaugos priemones gali reikėti rankiniu būdu atlikti konfigūracijos pakeitimus. Be to, rekomenduojame "Enterprise" klientams registruotis saugos pranešimų siuntėjui, kad būtų įspėjama apie turinio pakeitimus. (Žr. "Microsoft" techninės saugos pranešimus.)

a

Naujausių "Windows" naujinimų gavimas ir taikymas

Taikykite visus galimus "Windows" operacinės sistemos naujinimus, įskaitant mėnesinius "Windows" saugos naujinimus. Paveiktų produktų lentelę galite peržiūrėti "Microsoft" saugos patarime | ADV 180018 , skirtas L1TF, saugos patarimas | ADV 190013 , skirtas MDS, saugos patarimas | mmio ir saugos pažeidžiamumo ADV220002 | CVE-2019-11135 "Windows" branduolio informacijos atskleidimo pažeidžiamumas.

Rizikos mažinimas B

Gaukite ir taikykite naujausius mikrokodo arba programinės-aparatinės įrangos naujinimus

Gali reikėti ne tik įdiegti naujausius "Windows" saugos naujinimus, bet ir procesoriaus mikrokodo arba programinės-aparatinės įrangos naujinimą. Rekomenduojame įsigyti ir taikyti naujausią mikrokodo naujinimą, tinkamą įrenginiui iš įrenginio OĮG. Norėdami gauti daugiau informacijos apie mikrokodo arba programinės-aparatinės įrangos naujinimus, žr. šias nuorodas:

Pastaba: Jei naudojate įdėtąjį virtualizavimą (įskaitant "Hyper-V" konteinerių paleidimą svečio VM), turite atskleisti naują mikrokodo apšvietimą svečio VM. Gali tekti atnaujinti VM konfigūraciją į 8 versiją. 8 versijoje yra mikrokodo apšvietos pagal numatytuosius parametrus. Daugiau informacijos ir reikalingus veiksmus rasite šiame straipsnyje "Microsoft Docs" straipsnyje:

"Hyper-V" paleidimas virtualiojoje mašinoje su įdėtuoju virtualizavimu

Rizikos mažinimas C

Ar turėčiau išjungti "hyper-threading" (HT)?

L1TF ir MDS pažeidžiamumai kelia pavojų, kad "Hyper-V" virtualiųjų mašinų ir paslapčių, kurias prižiūri "Microsoft" virtualizavimu pagrįsta sauga (VBS), konfidencialumas gali būti pažeistas naudojant šalutinių kanalų atakas. Įgalinus Hyper-Threading (HT), saugos ribos, kurias teikia "Hyper-V" ir VBS, susilpnina.

"Hyper-V" branduolio planuoklė (pasiekiama pradedant nuo "Windows Server 2016" ir Windows 10 1607 versijos) sumažina L1TF ir MDS atakos vektorius nuo "Hyper-V" virtualiųjų mašinų, tačiau vis tiek leidžia Hyper-Threading likti įjungti. Tai daro minimalų poveikį veikimui.

"Hyper-V" branduolio planuoklė nesumažina L1TF arba MDS atakos vektorių prieš VBS apsaugotas saugos funkcijas. L1TF ir MDS pažeidžiamumai kelia pavojų, kad dėl šalutinių kanalų atakos gali kilti pavojus VBS paslaptys konfidencialumui, kai įgalintas Hyper-Threading (HT), susilpninant VBS teikiamas saugumo ribas. Net ir su šia padidėjusia rizika, VBS vis dar teikia vertingų saugumo naudą ir sumažina atakų su HT įjungtas asortimentą. Taigi, mes rekomenduojame, kad VBS ir toliau bus naudojamas HT įgalintas sistemas. Klientai, kurie nori pašalinti L1TF ir MDS pažeidžiamumų riziką dėl VBS konfidencialumo, turėtų apsvarstyti galimybę išjungti HT, siekiant sumažinti šią papildomą riziką.

Klientai, kurie nori pašalinti riziką, kurią kelia L1TF ir MDS pažeidžiamumai, dėl "Hyper-V" versijų, kurios yra ankstesnės nei "Windows Server 2016", arba VBS saugos galimybių konfidencialumo, turi pasverti sprendimą ir apsvarstyti galimybę išjungti HT, kad sumažintų riziką. Apskritai šis sprendimas gali būti pagrįstas šiomis gairėmis:

-

Jei naudojate Windows 10 1607 versiją, "Windows Server 2016" ir naujesnes sistemas, kuriose neveikia "Hyper-V" ir nenaudoja VBS apsaugotų saugos funkcijų, klientai neturėtų išjungti HT.

-

Jei naudojate Windows 10 versiją 1607, "Windows Server 2016" ir naujesnes sistemas, kuriose veikia "Hyper-V" su "Core Scheduler", bet nenaudoja VBS apsaugotų saugos funkcijų, klientai neturėtų išjungti HT.

-

Jei naudojate Windows 10 1511 versiją, "Windows Server 2012 R2" ir ankstesnes sistemas, kuriose veikia "Hyper-V", klientai turi apsvarstyti galimybę išjungti HT, kad sumažintų riziką.

Veiksmai, kurių reikia norint išjungti HT, skiriasi nuo OĮG iki OĮG. Tačiau jie paprastai yra BIOS arba programinės-aparatinės įrangos sąrankos ir konfigūravimo įrankių dalis.

"Microsoft" taip pat pristatė galimybę išjungti Hyper-Threading technologiją per programinės įrangos parametrą, jei sunku arba neįmanoma išjungti HT bios arba programinės-aparatinės įrangos sąrankos ir konfigūravimo įrankius. Programinės įrangos parametrą išjungti HT yra antrinė bios arba programinės-aparatinės įrangos parametrą ir yra išjungtas pagal numatytuosius parametrus (tai reiškia, kad HT bus po BIOS arba programinės-aparatinės įrangos parametrą). Norėdami sužinoti daugiau apie šį parametrą ir kaip išjungti HT jį naudojant, žr. šį straipsnį:

4072698 Patarimai dėl "Windows Server", padėsiančio apsisaugoti nuo su spėjamu vykdymu susijusių šalutinių kanalų spragų

Jei įmanoma, rekomenduojama išjungti HT savo BIOS arba programinės-aparatinės įrangos už stipriausią garantiją, kad HT yra išjungtas.

Pastaba: Išjungus hipertekstą, sumažės procesoriaus branduoliai. Tai gali turėti įtakos funkcijoms, kurioms veikti reikia minimalių CPU branduolių. Pavyzdžiui, "Windows" sargyba Application Guard (WDAG).

Rizikos mažinimas D

Įjunkite "Hyper-V" branduolio planuoklę ir nustatykite VM aparatūros gijų skaičių branduoliui į 2

Pastaba: Šie mažinimo veiksmai taikomi tik "Windows Server 2016" ir Windows 10 versijoms, ankstesnėms už 1809 versiją. "Windows Server 2019" ir Windows 10 1809 versijoje pagrindinė planuoklė yra įgalinta pagal numatytuosius parametrus.

Pagrindinės planuoklės naudojimas yra dviejų etapų procesas, reikalaujantis, kad pirmiausia įgalintumėte planuoklę "Hyper-V" pagrindiniame kompiuteryje, tada sukonfigūruotumėte kiekvieną VM, kad ji galėtų juo pasinaudoti, nustatydami savo aparatūros gijų skaičių vienai branduolio dalisi dviem (2).

"Hyper-V" pagrindinė planuoklė, pristatyta "Windows Server 2016" ir Windows 10 1607 versijoje, yra nauja klasikinės planuoklės logikos alternatyva. Pagrindinė planuoklė siūlo sumažėjo veiklos kintamumas darbo krūviai viduje VM, kurie veikia HT įgalintas Hyper-V pagrindinio kompiuterio.

Išsamų "Hyper-V" pagrindinės planuoklės paaiškinimą ir jo įgalinimo veiksmus žr. toliau pateiktame "Windows IT Pro Center" straipsnyje:

"Hyper-V" hipervizoriaus planuoklės tipų supratimas ir naudojimas

Norėdami įjungti "Hyper-V" branduolio planuoklę "Windows Server 2016" arba "Windows 10", įveskite šią komandą:

bcdedit /set HypervisorSchedulerType core

Tada nuspręskite, ar konfigūruoti konkrečios virtualiosios mašinos aparatūros gijų skaičių iki dviejų (2). Jei atskleidžiate faktą, kad virtualieji procesoriai yra "hyper-threaded" svečio virtualiojoje mašinoje, įgalinate planuoklę VM operacinėje sistemoje, taip pat VM darbo krūvius naudoti HT savo darbo planavime. Norėdami tai padaryti, įveskite šią "PowerShell" komandą, kurioje <VMName> yra virtualiosios mašinos pavadinimas:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Rizikos mažinimas E

Rizikos mažinimo priemonių įgalinimas patariamiesiems CVE-2017-5715, CVE-2017-5754 ir CVE-2019-11135

Pastaba: Šios rizikos mažinimo priemonės yra įgalintos pagal numatytuosius parametrus "Windows Server 2019" ir "Windows" kliento operacinėse sistemose.

Norėdami įgalinti rizikos mažinimo priemones, skirtas patariamiesiems CVE-2017-5715, CVE-2017-5754 ir CVE-2019-11135, naudokite šiuose straipsniuose pateiktas rekomendacijas:

Pastaba: Šie mažinimai yra ir automatiškai įgalinti saugų puslapio rėmelio bitų mažinimas "Windows" branduolio ir rizikos mažinimo priemones, aprašytas CVE-2018-3620. Išsamų saugaus puslapio rėmelio bitų mažinimo paaiškinimą žr. toliau pateiktame saugos tyrimų & gynybos tinklaraštyje:

Nuorodos

Rekomendacijos, kaip sumažinti su spėjamu vykdymu susijusių šalutinių kanalų pažeidžiamumą "Azure"

Šiame straipsnyje aptariamus trečiųjų šalių produktus gamina „Microsoft‟ nepriklausančios įmonės. Dėl šių produktų našumo ar patikimumo neteikiame jokių numanomų ar kitokių garantijų.

Teikiame trečiųjų šalių kontaktinę informaciją, kad galėtumėte lengviau rasti techninės pagalbos. Ši kontaktinė informacija gali būti keičiama be pranešimo. Negarantuojame, kad ši trečiosios šalies kontaktinė informacija bus tiksli.