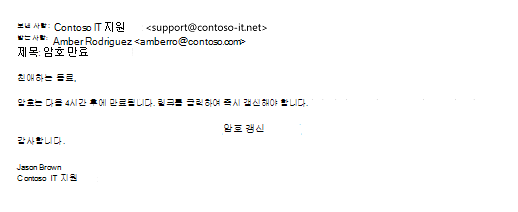

Amber의 화요일은 여느 때처럼 시작되었습니다. Amber는 커피와 베이글 들고 주방 테이블에 앉아 이메일을 확인하기 위해 노트북을 열었습니다.

그녀는 이날 오후에 Contoso의 신제품을 Tailwind Toys의 최고 운영 책임자에게 발표하는 중요한 미팅 생각으로 꽉 차 있었기 때문에 약간 정신이 산만한 상태였을 수도 있습니다.

커피를 한 모금 마시고 링크를 클릭하고 다음 페이지에 사용자 이름과 암호를 입력했습니다. 그러나 “제출”을 클릭하자 불편한 감정이 찾아왔습니다. "확인" 페이지는 그녀를 안심시키지 못했고 그녀는 주소 표시줄을 유심히 살펴보았습니다.

http://contoso.support.contoso-it.net/confirm

도메인 이름이 잘못된 것 같았습니다! Amber는 원래 이메일을 다시 보았고 심장이 철렁했습니다. 그녀는 이메일 주소의 도메인 이름, 메시지의 오타 또는 메일에서 그녀를 이름이 아닌 "동료"로 지칭했다는 사실을 알아차리지 못했습니다. 그녀는 빠르게 Teams를 열고 회사 디렉터리에서 "Jason Brown"을 검색했습니다. 우려했던 것처럼, 그런 이름은 없었습니다.

"딩" 알림이 들리자마자 Contoso 회사 보안에 전화를 걸고 자신의 의혹을 보고하기 위해 휴대폰을 들었습니다. 휴대폰을 보니 그것은 계정에 대한 다단계 인증 코드였습니다. 누군가가 그녀로 로그인하려고 시도하고 있었습니다. 그리고 그들은 그녀의 암호를 갖고 있습니다.

그녀는 즉시 Contoso 회사 보안 번호로 전화를 걸었고 신호음이 울리는 동안 받은 편지함으로 돌아가 메시지에서 "보고서 > 피싱"을 클릭했습니다.

"Contoso 보안, Avery입니다." Amber는 잠시 멈췄다가 대답했습니다. "Avery씨 안녕하세요, 저는 Amber Rodriguez입니다. 저는 Charlotte의 시니어 고객 담당 관리자입니다. 오늘 아침에 피싱 메시지에 걸려든 것 같아요.”

"좋아 호박, 얼마나 오래 전에 일어났어?"

"2분 정도 전에요. 링크를 클릭한 다음 더 잘 생각하기 전에 사이트에 사용자 이름과 암호를 입력했어요." Amber는 잔소리와 HR에서 전화가 올수도 있다고 각오하고 있었습니다.

"당신은 우리에게 즉시 전화를 주는 옳은 일을 했습니다. Outlook 메시지에서 '피싱 보고'를 클릭했나요?"

Amber는 숨을 내쉬었고 Avery의 이해심 있는 어조에 약간 안도했습니다. "네, 이 번호로 전화를 걸었을 때요."

“좋습니다. 로그를 보면 오늘 오전 7:52에 성공적으로 로그인한 것 같습니다." Avery가 말했습니다.

"그게 저였어요. 이메일에 로그인했습니다." Amber가 대답했습니다.

"좋아. 몇 분 후 8:01에 로그인을 시도했지만 알 수 없는 장치에서 온 것이며 다단계 프롬프트가 승인되지 않았습니다."

“맞아요! 막 여기로 전화를 걸고 있었을 때 인증 앱에서 로그인 확인을 요청했어요. 그 시점에는 피싱에 걸려든 것을 걱정하고 있었기 때문에 확인은 하지 않았어요."

"잘하셨어요." Avery가 말했습니다. “그게 바로 우리가 원하는 일이에요. 다단계 인증 프롬프트를 직접 시작한 것이 확실하지 않은 경우 절대로 다단계 인증 프롬프트를 승인하거나 확인하지 마세요. 여전히 노트북에 로그인된 상태이니 지금 바로 Contoso 프로필 페이지로 이동하여 암호를 변경하세요. 받은 피싱 메시지의 사본을 제게 첨부 파일로 전달해주실 수 있나요???

“네, 물론이죠.” Amber가 말했습니다.

“아주 좋습니다. 회사 내 다른 직원들에게 이 공격을 조심하도록 경고할 수 있도록 인시던트 대응팀과 이 메시지를 공유하겠습니다. 다단계 인증 알림 확인을 확인하지 않고 바로 저희에게 전화해 주신 것은 아주 잘하신 일입니다. 괜찮을 것 같아요."

Amber는 약간 떨리지만 안심하며 전화를 끊었습니다. 이제는 차가워진 커피를 마셨고 암호를 변경했습니다.

요약

피싱 이메일을 받는 사람 중 약 4%가 링크를 클릭합니다. 이 스토리에서는 우리 중 누구에게도 일어날 수 있는 일시적인 집중력 상실로 인해 Amber가 위험한 길에 놓였습니다. 그녀는 처음으로 보았던 웹 사이트가 충분히 실제처럼 보여서 사용자 이름과 암호를 입력했지만, 다행히도 의심이 들었고 실제 피해가 발생하기 전에 신속한 조처를 했습니다.

Amber가 무엇을 더 잘할 수 있었을까요?

-

명확하게 “의심스러운” 보낸 사람 주소(support@contoso-it.net)에 더 주의를 기울일 수 있었습니다.

-

과거에 회사 암호가 만료된 경우 Amber는 항상 해당 암호를 변경해야 했습니다. 만료되는 암호를 갱신할 수 있는 전자 메일 제안은 의심스러워 보였어야 합니다.

-

Amber는 로그인 정보를 제출하기 전에 사용자 이름과 암호를 묻는 사이트(http://contoso.support.contoso-it.net)의 웹 주소를 살펴봤어야 합니다. "HTTP"는 비보안 프로토콜입니다. 합법적으로 로그인하는 데 사용되지 않습니다. 도메인 이름 자체가 이상하며 "contoso.com"이 아닌 "contoso-it.net"은 의심스러워 보입니다.

Amber가 잘한 일은 무엇인가요?

-

Amber는 궁극적으로 잘못된 웹 주소를 발견하여 전자 메일 메시지로 돌아가 메시지를 더 유심히 확인했습니다.

-

휴대폰에 다단계 인증 메시지가 전송되었을 때 문제가 있는 것을 알았고, 이를 확인하지 않았습니다.

-

그녀는 즉시 회사 보안에 전화했고 무슨 일이 일어났는지 솔직하게 이야기하고 Outlook에서 메시지를 신고했습니다.

그녀의 빠른 회복 덕분에 재앙이 될 수 있었던 것은 괜찮았습니다.

자세히 알아보려면 https://support.microsoft.com/security를 방문하세요.

다음 스토리를 준비하시겠습니까?

매우 강력한 암호라도 암호를 재사용하는 것이 위험한 이유를 알아보려면 Cameron이 암호 재사용에 대해 배운 내용을 확인하세요.

여러분의 의견을 듣고 있습니다!

이 문서에 대해 어떻게 생각하시나요? 이와 같은 짧은 스토리 형식으로 사이버 보안 정보를 소개하는 것이 마음에 드셨나요? 저희의 이런 스토리를 더 많이 읽고 싶으신가요? 마음에 드셨다면 아래 피드백 컨트롤에서 예를 선택하시거나 마음에 들지 않으셨다면 아니오를 선택해 주세요. 그리고 개선할 수 있는 방법에 대한 피드백이 있거나 향후 주제에 대한 요청이 있으면 자유롭게 피드백을 남겨주세요.

여러분의 피드백은 저희가 이와 같은 향후 콘텐츠를 구상하는 데 도움이 됩니다. 감사합니다!