デバイスとオンライン アカウントをより安全に保護する方法について話しましょう。

認証とは何ですか?また、なぜ気にする必要がありますか?

多くの場合、デバイス、アカウント、または場所にアクセスする必要がある場合は、自分が自分の言い分であることを証明する方法、または少なくとも自分がアクセスを許可されたことを証明する方法が必要です。 これは、"認証" と呼ばれるプロセスです。

基本的な例は、自宅です。 自宅に入る場合は、ドアのロックを解除するために何らかのキーを使用する必要があります。 その物理キーを使用すると、入力できます。 これは非常に基本的な認証方法であり、1 つの大きな問題に悩まされます。誰かがキーを見つけたり盗んだりした場合、誰かが家に入る可能性があります。

認証のもう 1 つの一般的な例は、銀行の現金自動支払機です。 これは、物理的なキー (通常はウォレット内のプラスチック カード) を持つ代わりに、PIN (通常は 4 ~ 8 桁の数字) を覚えておく必要があるため、少し高度な例です。

これは、誰かがあなたの物理的なキー (カード) を持っている場合でも、PIN を知る必要がある現金自動支払機から資金を取る必要が生じないので、より安全なシステムです。 PIN が自分の PIN の場合、カードも必要なので、コンピューターから現金を受け取る必要があります。 両方を持っている必要があります。

コンピューターで使い慣れた認証の種類は、ユーザー名とパスワードでサインインする方法です。 最近、デバイスには重要なデータの多くが含まれているので、認証がうまく行われるのが重要です。 ユーザーが自分と同じ方法でデバイスやサービスにサインインできる場合は、多くの悪い操作を行う可能性があります。

それでは、簡単にセキュリティで保護する方法を見てみることができます。

最初の手順: モバイル デバイスで認証を有効にします。

ほとんどの最新のスマートフォンでは、指紋や顔認識ですばやくロックを解除できますが、これらの方法をサポートしないスマートフォンでも、PIN のロックを解除する必要がある設定を設定できます。 有効にする。

はい。使用する場合は、電話のロックを解除するための追加の手順が必要ですが、その小さな手順を追加すると、デバイスの安全性がはるかに高まっています。 電話を紛失した場合、または電話を持っているユーザーが盗まれた場合、機密データにアクセスできる可能性は非常に低い可能性があります。 これは、仕事や銀行取引にデバイスを使用する場合に特に重要です。

多要素認証 (別名 "2 段階認証")

自宅に表示され、ドアのロックを解除するためにキーを挿入すると、そのキーが "係数" と呼ばれるものになります。 その基本的なロックされたドアは、単一要素認証です。 必要なのは、その物理キーです。

認証では、次の 3 種類の基本的な要素が使用されます。

-

パスワードや記憶された PIN など、ご存知の情報。

-

スマートフォンや何らかの物理キーなど、持っているもの。

-

指紋や顔など、デバイスがスキャンして自分を認識できる何か。

多要素認証とは、複数の種類の要素を取得する必要があるという意味です。 話し合ったキャッシュ マシンは 2 要素認証です。プラスチック ATM カードは 1 つの要素であり、覚えている PIN が 2 つ目の要素です。

ほぼすべてのオンライン サービスで、多要素認証を使用してサインインすることもできます。 最初の要因は、通常、ユーザー名とパスワードです。 2 つ目の要素は、通常、テキスト メッセージを介してスマートフォンに送信される特別な 1 回のコードです。 アカウントにサインインしようとしているユーザーは、ユーザー名とパスワードが必要ですが、その特別なテキスト メッセージを受け取る必要があります。 これにより、曲がりくねった人が入り込むのがずっと難しくなります。

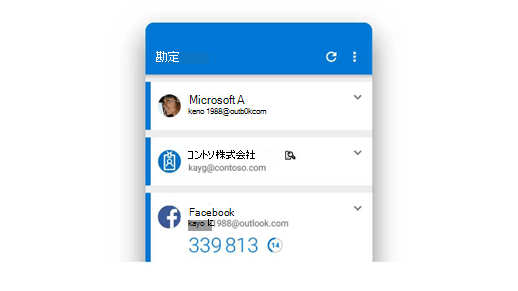

その 2 つ目の要素のもう 1 つのオプションは、スマートフォンの認証アプリ (無料の認証アプリなど) Microsoft Authenticator。 認証アプリの動作にはいくつかの異なる方法がありますが、最も一般的な方法はテキスト メッセージメソッドに似ています。 認証子は、入力する電話に特別なワンタイム コードを生成します。 攻撃者がテキスト メッセージをインターセプトする可能性が高いので、これはテキスト メッセージよりも高速で安全です。ただし、ローカルで生成されたコードをインターセプトできない。

いずれの場合も、特殊なコードは毎回変更され、非常に短い期間が経過すると期限切れになります。 攻撃者が昨日サインインしたコードを見つけた場合でも、今日は何の問題も起こしません。

面倒なのではないですか?

多要素認証 (2 段階認証) に関する一般的な誤解は、サインインに必要な作業が多いという点です。 ただし、ほとんどの場合、2 つ目の要素は、新しいアプリまたはデバイスに初めてサインインする場合、またはパスワードを変更した後にのみ必要です。 その後、サービスは、以前に使用したアプリとデバイスで主な要素 (ユーザー名とパスワード) を使用してサインインすることを認識し、余分な要素を必要とせずにサインインできます。

ただし、攻撃者がアカウントにサインインしようとして、アプリやデバイスを使用していない可能性があります。 デバイスから遠く離れた場所でサインインしようとしている可能性が高く、サービスは認証の第 2 要素を要求します。これは、ほぼ確実に存在しないのです。

次の手順: 可能なあらゆる場所で多要素認証を有効にします。

銀行、ソーシャル メディア アカウント、オンライン ショッピング、およびそれをサポートするその他のサービスで多要素認証を有効にします。 一部のサービスでは、"2 段階認証" または "2 段階サインオン" と呼ばれる場合がありますが、基本的には同じです。

通常、アカウントのセキュリティ設定の下に表示されます。

パスワード侵害攻撃は、見た最も成功したアカウント ハッキングに対して責任を負い、多要素認証はほとんどすべてのアカウントを倒す可能性があります。

詳細については、「What is: Multifactor authentication(多要素認証)」を参照してください。

お知り合いWindows Hello

Windows Helloは、11 台のデバイスを使用して、Windows 10またはWindowsするより安全な方法です。 顔認識、指紋、または記憶された PIN を使用して、古いパスワードの方法から離れるのに役立ちます。

注: Hello Face を使用するには、デバイスに Hello と互換性のあるカメラが必要です。また、Hello Fingerprint を使用するには、デバイスに Hello と互換性のある指紋リーダーが必要です。 互換性のあるカメラと指紋リーダーがない場合は、購入できます。または、Hello PIN を使用できます。

Hello Face または Hello Fingerprint は、スマートフォンで使用する可能性がある顔認識または指紋リーダーと同じ高速かつ簡単です。 パスワードの入力を求めるメッセージが表示されるのではなく、Windows ログイン プロンプトが表示されたら、カメラを確認するか、指紋リーダーに指を置く必要があります。 自分を認識するとすぐに、そのユーザーが表示されます。 通常は、ほぼ即時です。

Hello PIN は、ほとんどの PIN 入力システムと同じように動作します。 サインイン画面に移動するとWindows PIN を求め、サインインします。 Hello PIN を特別に設定すると、サインインしているデバイスに PIN が関連付けされます。 つまり、他の形式の多要素認証と同様に、攻撃者が PIN を取得した場合、デバイスでのみ機能します。 他のデバイスからアカウントにサインインするために使用することはできません。

次の手順: デバイスを有効Windows Hello

お使Windows 10または Windows 11 台のデバイスで、[アカウント] 設定>サインイン>オプション] に移動します。 そこでは、デバイスでサポートできるWindows Helloの種類を確認し、簡単にセットアップできます。

より優れたパスワードの選択

パスワードが好きなユーザーは攻撃者のみです。 良いパスワードは覚えにくい場合があります。また、同じパスワードを繰り返し再利用する傾向があります。 また、一部のパスワードは、大規模なユーザー グループ全体で非常に一般的です。"123456" は、パスワードが間に合うだけでなく、最も一般的に使用されるパスワードの 1 つにもなっています。 2019 年に 8 番目に一般的なパスワードである "iloveyou" が自分のパスワードである場合、誰もだましているのではありません。

多要素認証を有効にしWindows Hello、パスワードに依存する必要が生じなかったと思います。 ただし、パスワードが必要なサービスについては、良いサービスを選び出しましょう。

良いパスワードを作成する理由

優れたパスワードを選ぶには、攻撃者が最も一般的にパスワードを推測する方法を次に示します。

-

辞書攻撃 – 多くのユーザーは、パスワードとして "dragon" や "dragon" などの一般的な単語を使用します。そのため、攻撃者は辞書内のすべての単語を試すだけです。 バリエーションとして、"123456"、"qwerty"、"123qwe" など、すべての一般的なパスワードを試します。

-

ブルート フォース – 攻撃者は、機能する文字を見つけるまで、可能な限りすべての文字の組み合わせを試みる可能性があります。 当然ながら、追加された文字ごとに指数関数的に多くの時間が追加されます。そのため、現在のテクノロジでは、ほとんどの攻撃者が 10 文字または 11 文字を超えるパスワードを試すのは現実的ではありません。 データは、11 文字より長いパスワードをブルート フォースしようとする攻撃者が非常に少ない場合を示しています。

いずれの場合も、攻撃者はこれらを手で入力していません。システムは 1 秒間に何千もの組み合わせを自動的に試します。

このような種類の攻撃を考えると、長さは複雑さよりも重要であり、パスワードを英語の単語にしてはならないことを知っています。 14 文字の "思いやり" すらできません。 パスワードは 12 ~ 14 文字以上で、大文字と小文字の両方を使用し、数字または記号を少なくとも 1 つ使用する必要があります。

次の手順: 良いパスワードを作成する

長さ、複雑さ、覚えにくいパスワードを作成するためのヒントを次に示します。 お気に入りの映画の引用、本からの線、または曲の作詞を選び、各単語の最初の文字を取る。 パスワードの要件を満たすために、必要に応じて数字と記号を置き換える。

おそらく、あなたは野球ファンです。 クラシック 野球の曲「Take me out to the ballgame」の最初の 2 行は次のとおりです。

私をボールゲームに連れて行って

人前で私を連れ出して

各単語の最初の文字を受け取り、1 つの明らかな置換を使用します。

Tmo2tb,Tmowtc

長い 13 文字の大文字と小文字が混在し、数字と記号が含まれています。 これは非常にランダムに見え、推測するのは難しいでしょう。 十分な長い場合は、引用符、詞、または行を使用して同じ操作を行います。 そのアカウントに使用した引用や歌詞を思い出し、入力時に自分の頭の中で言い返す必要があります。

ヒント:

-

サインインしているシステムがパスワード内のスペースをサポートしている場合は、それらを使用する必要があります。

-

パスワード マネージャー アプリケーションの使用を検討してください。 優れたパスワード マネージャーは、長いランダムなパスワードを生成し、それらを記憶することができます。 その後、パスワード マネージャーにサインインするには、1 つの良いパスワード、または指紋や顔認識が必要で、パスワード マネージャーは残りのパスワードを実行できます。 Microsoft Edge強力で一意のパスワードを作成して記憶することができます。

これで、優れたパスワードが作成されます

次の 2 種類のパスワード攻撃に注意する必要があります。

-

再利用 された資格情報 – 銀行と TailwindToys.com で同じユーザー名とパスワードを使用し、Tailwind が侵害された場合、攻撃者は Tailwind から取得したユーザー名とパスワードの組み合わせをすべて取得し、すべての銀行およびクレジット カード サイトで試します。

ヒント: この短い記事でパスワードを再利用する危険性について学ぶと、Cameronに参加してください。

-

フィッシング詐欺 – 攻撃者は、サイトまたはサービスからのふりをして、電話やメッセージを送り、"パスワードの確認" を試みる可能性があります。

複数のサイトでパスワードを再利用しないでください。また、(信頼できる人や組織に見える場合でも) 自分に連絡を取り、個人やアカウントの情報を提供したり、リンクをクリックしたり、予想外の添付ファイルを開く必要があるユーザーに対して、あまり気を付けずにしてください。

|

パスワードを書き込むのは悪いですか? 紙を安全な場所に保管する限り、必ずしもそうではありません。 論文が間違った手に入った場合に備え、パスワード自体ではなく、パスワードのリマインダーを書き出す方が良い場合があります。 たとえば、上記で示した "Take me out to the ballgame" の例を使用している場合は、パスワードに使用した情報を思い出して、お気に入りの野球チームの名前を書き出します。 |