PENTING Anda harus menerapkan pembaruan keamanan Windows yang dirilis pada atau setelah 9 Juli 2024, sebagai bagian dari proses pembaruan rutin bulanan Anda.

Artikel ini berlaku untuk organisasi yang harus mulai mengevaluasi mitigasi untuk bypass Secure Boot yang diungkapkan secara publik yang dimanfatkan oleh bootkit BlackLotus UEFI. Selain itu, Anda mungkin ingin mengambil sikap keamanan proaktif atau untuk mulai mempersiapkan peluncuran. Perhatikan bahwa malware ini memerlukan akses fisik atau administratif ke perangkat.

HATI Setelah mitigasi untuk masalah ini diaktifkan pada perangkat, yang berarti mitigasi telah diterapkan, mitigasi tidak dapat dikembalikan jika Anda terus menggunakan Boot Aman di perangkat tersebut. Bahkan memformat ulang diska tidak akan menghapus pembatalan jika sudah diterapkan. Harap perhatikan semua kemungkinan implikasi dan uji secara menyeluruh sebelum Anda menerapkan pencabutan yang diuraikan dalam artikel ini ke perangkat Anda.

Dalam artikel ini

Rangkuman

Artikel ini menguraikan perlindungan terhadap bypass fitur keamanan Boot Aman yang diungkap secara publik yang menggunakan bootkit BlackLotus UEFI yang dilacak oleh CVE-2023-24932, cara mengaktifkan mitigasi, dan panduan tentang media yang dapat di-boot. Bootkit adalah program berbahaya yang dirancang untuk memuat sedini mungkin dalam urutan boot perangkat untuk mengontrol mulai sistem operasi.

Secure Boot direkomendasikan oleh Microsoft untuk membuat jalur yang aman dan tepercaya dari Antarmuka Firmware Unified Extensible (UEFI) melalui urutan Boot Tepercaya kernel Windows. Secure Boot membantu mencegah malware bootkit dalam urutan boot. Menonaktifkan Secure Boot membuat perangkat berisiko terinfeksi oleh malware bootkit. Memperbaiki bypass Boot Aman yang dijelaskan dalam CVE-2023-24932 memerlukan pencabutan boot manager. Hal ini dapat menyebabkan masalah untuk beberapa konfigurasi boot perangkat.

Mitigasi terhadap bypass Boot Aman yang dirinci dalam CVE-2023-24932 disertakan dalam pembaruan keamanan Windows yang dirilis pada atau setelah 9 Juli 2024. Namun, mitigasi ini tidak diaktifkan secara default. Dengan pembaruan ini, kami menyarankan agar Anda mulai mengevaluasi perubahan ini dalam lingkungan Anda. Jadwal lengkap dijelaskan di bagian Pengaturan Waktu pembaruan .

Sebelum mengaktifkan mitigasi ini, Anda harus meninjau detail dalam artikel ini secara menyeluruh dan menentukan apakah Anda harus mengaktifkan mitigasi atau menunggu pembaruan mendatang dari Microsoft. Jika Anda memilih untuk mengaktifkan mitigasi, Anda harus memverifikasi bahwa perangkat Anda telah diperbarui dan siap, dan memahami risiko yang dijelaskan dalam artikel ini.

Ambil Tindakan

|

Untuk rilis ini, langkah-langkah berikut harus diikuti: Langkah 1: Instal pembaruan keamanan Windows yang dirilis pada atau setelah 9 Juli 2024, di semua versi yang didukung. Langkah 2: Evaluasi perubahan dan bagaimana perubahan tersebut memengaruhi lingkungan Anda. Langkah 3: Terlaksanakan perubahan. |

Lingkup Dampak

Semua perangkat Windows dengan perlindungan Boot Aman yang diaktifkan akan terpengaruh oleh bootkit BlackLotus. Mitigasi tersedia untuk versi Windows yang didukung. Untuk daftar lengkapnya, silakan lihat CVE-2023-24932.

Memahami risiko

Risiko Malware: Agar eksploitasi bootkit BlackLotus UEFI yang diuraikan dalam artikel ini dimungkinkan, penyerang harus mendapatkan hak istimewa administratif pada perangkat atau mendapatkan akses fisik ke perangkat. Hal ini dapat dilakukan dengan mengakses perangkat secara fisik atau jarak jauh, seperti menggunakan hypervisor untuk mengakses VM/cloud. Penyerang biasanya akan menggunakan kerentanan ini untuk terus mengontrol perangkat yang sudah dapat mereka akses dan mungkin dimanipulasi. Mitigasi dalam artikel ini bersifat preventif dan tidak korektif. Jika perangkat Anda sudah disusupi, hubungi penyedia keamanan Anda untuk bantuan.

Media Pemulihan: Jika Mengalami masalah dengan perangkat setelah menerapkan mitigasi dan perangkat menjadi tidak dapat diboota, Anda mungkin tidak dapat memulai atau memulihkan perangkat dari media yang sudah ada. Pemulihan atau penginstalan media perlu diperbarui sehingga akan berfungsi dengan perangkat yang menerapkan mitigasi.

Masalah firmware: Ketika Windows menerapkan mitigasi yang dijelaskan dalam artikel ini, windows harus mengandalkan firmware UEFI perangkat untuk memperbarui nilai Boot Aman (pembaruan diterapkan pada Kunci Database (DB) dan Kunci Tanda Tangan Terlarang (DBX)). Dalam beberapa kasus, kami memiliki pengalaman dengan perangkat yang gagal dalam pembaruan. Kami bekerja sama dengan produsen perangkat untuk menguji pembaruan kunci ini di sebanyak mungkin perangkat.

NOTA Uji mitigasi ini terlebih dahulu pada satu perangkat per kelas perangkat di lingkungan Anda untuk mendeteksi kemungkinan masalah firmware. Jangan menyebarkan secara luas sebelum mengonfirmasi semua kelas perangkat di lingkungan Anda telah dievaluasi.

Pemulihan BitLocker: Beberapa perangkat mungkin masuk ke pemulihan BitLocker. Pastikan untuk menyimpan salinan kunci pemulihan BitLocker Anda sebelum mengaktifkan mitigasi.

Masalah yang Diketahui

Masalah firmware:Tidak semua firmware perangkat akan berhasil memperbarui Secure Boot DB atau DBX. Dalam kasus yang kami ketahui, kami telah melaporkan masalah ini ke produsen perangkat. Lihat KB5016061: Kejadian pembaruan variabel DB boot aman dan DBX untuk detail tentang kejadian yang dicatat. Silakan hubungi produsen perangkat untuk pembaruan firmware. Jika perangkat tidak mendukung, Microsoft menyarankan untuk memutakhirkan perangkat.

Masalah firmware yang diketahui:

NOTA Masalah umum berikut tidak berdampak pada, dan tidak akan mencegah penginstalan pembaruan 9 Juli 2024. Biasanya, mitigasi tidak akan berlaku jika terdapat masalah umum. Lihat detail yang dimunculkan dalam setiap masalah yang diketahui.

-

HP: HP mengidentifikasi masalah penginstalan mitigasi pada PC Workstation HP Z4G4 dan akan merilis firmware Z4G4 UEFI (BIOS) yang diperbarui dalam beberapa minggu mendatang. Untuk memastikan keberhasilan penginstalan mitigasi, penginstalan akan diblokir di Stasiun Kerja Desktop hingga pembaruan tersedia. Pelanggan harus selalu memperbarui ke BIOS sistem terbaru sebelum menerapkan mitigasi.

-

Perangkat HP dengan Keamanan Mulai Pasti: Perangkat ini memerlukan pembaruan firmware terbaru dari HP untuk menginstal mitigasi. Mitigasi diblokir hingga firmware diperbarui. Instal pembaruan firmware terbaru dari halaman dukungan HPs — UnduhAn Perangkat Lunak dan Driver HP Resmi | Dukungan HP.

-

Perangkat berbasis Arm64: Mitigasi diblokir karena masalah firmware UEFI yang diketahui dengan perangkat berbasis Qualcomm. Microsoft sedang bekerja sama dengan Qualcomm untuk mengatasi masalah ini. Qualcomm akan menyediakan perbaikan untuk produsen perangkat. Hubungi produsen perangkat Anda untuk menentukan apakah perbaikan untuk masalah ini tersedia. Microsoft akan menambahkan deteksi untuk memungkinkan mitigasi diterapkan pada perangkat ketika firmware tetap terdeteksi. Jika perangkat berbasis Arm64 Anda tidak memiliki firmware Qualcomm, konfigurasi kunci registri berikut ini untuk mengaktifkan mitigasi.

Subkey Registri

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Nama Nilai Kunci

SkipDeviceCheck

Tipe Data

REG_DWORD

Data

1

-

Apel:Komputer Mac yang memiliki Chip Keamanan T2 Apple mendukung Boot Aman. Namun, memperbarui variabel terkait keamanan UEFI hanya tersedia sebagai bagian dari pembaruan macOS. Pengguna Boot Camp diharapkan melihat entri log kejadian ID Kejadian 1795 di Windows yang terkait dengan variabel ini. Untuk informasi selengkapnya tentang entri log ini, lihat KB5016061: Kejadian pembaruan variabel DB Boot Aman dan DBX.

-

VMware:Pada lingkungan virtualisasi berbasis VMware, VM yang menggunakan prosesor berbasis x86 dengan Secure Boot diaktifkan, akan gagal boot setelah menerapkan mitigasi. Microsoft berkoordinasi dengan VMware untuk mengatasi masalah ini.

-

Sistem berbasis TPM 2.0: Sistem yang menjalankan Windows Server 2012 dan Windows Server 2012 R2 ini tidak dapat menyebarkan mitigasi yang dirilis dalam pembaruan keamanan 9 Juli 2024 karena masalah kompatibilitas yang diketahui dengan pengukuran TPM. Pembaruan keamanan 9 Juli 2024 akan memblokir mitigasi #2 (manajer boot) dan #3 (pembaruan DBX) pada sistem yang terpengaruh.Microsoft menyadari masalah ini dan pembaruan akan dirilis di masa mendatang untuk membuka blokir sistem berbasis TPM 2.0.Untuk memeriksa versi TPM Anda, klik kanan Mulai, klik Jalankan, lalu ketik tpm.msc. Di bagian kanan bawah panel tengah di bawah Informasi Produsen TPM, Anda akan melihat nilai untuk Versi Spesifikasi.

-

Enkripsi Titik Akhir Symantec: Mitigasi Boot Aman tidak dapat diterapkan pada sistem yang telah menginstal Enkripsi Titik Akhir Symantec. Microsoft dan Symantec menyadari masalah ini dan akan diatasi dalam pembaruan mendatang.

Panduan untuk rilis ini

Untuk rilis ini, ikuti dua langkah ini.

Langkah 1: Instal pembaruan keamanan Windows Instal pembaruan keamanan bulanan Windows yang dirilis pada atau setelah 9 Juli 2024, di perangkat Windows yang didukung. Pembaruan ini mencakup mitigasi untuk CVE-2023-24932 tetapi tidak diaktifkan secara default. Semua perangkat Windows harus menyelesaikan langkah ini apakah Anda berencana untuk menyebarkan mitigasi atau tidak.

Langkah 2: Mengevaluasi perubahan Kami mendorong Anda untuk melakukan hal berikut:

-

Pahami dua mitigasi pertama yang memungkinkan pembaruan Secure Boot DB dan memperbarui manajer boot.

-

Tinjau jadwal yang diperbarui.

-

Mulailah menguji dua mitigasi pertama terhadap perangkat perwakilan dari lingkungan Anda.

-

Mulai perencanaan untuk penyebaran.

Langkah 3: Menerapkan perubahan

Kami mendorong Anda untuk memahami risiko yang dimunculkan di bagian Memahami Risiko.

-

Pahami dampaknya terhadap pemulihan dan media lain yang dapat di-boot.

-

Mulailah menguji mitigasi ketiga yang tidak mempercayai sertifikat penandatanganan yang digunakan untuk semua manajer boot Windows sebelumnya.

Panduan penyebaran mitigasi

Sebelum mengikuti langkah-langkah ini untuk menerapkan mitigasi, instal pembaruan pelayanan bulanan Windows yang dirilis pada atau setelah 9 Juli 2024, di perangkat Windows yang didukung. Pembaruan ini menyertakan mitigasi untuk CVE-2023-24932 tetapi tidak diaktifkan secara default. Semua perangkat Windows harus menyelesaikan langkah ini terlepas dari rencana Anda untuk mengaktifkan mitigasi.

NOTA Jika Anda menggunakan BitLocker, pastikan bahwa kunci pemulihan BitLocker Anda telah dicadangkan. Anda bisa menjalankan perintah berikut ini dari prompt perintah Administrator dan perhatikan kata sandi numerik 48 digit:

manage-bde -protectors -get %systemdrive%

Untuk menyebarkan pembaruan dan menerapkan pencabutan, ikuti langkah-langkah ini:

-

Instal definisi sertifikat yang diperbarui ke DB.

Langkah ini akan menambahkan sertifikat "Windows UEFI CA 2023" ke UEFI "Secure Boot Signature Database" (DB). Dengan menambahkan sertifikat ini ke DB, firmware perangkat akan mempercayai aplikasi boot yang ditandatangani oleh sertifikat ini.

-

Buka prompt perintah Administrator dan atur regkey untuk melakukan pembaruan ke DB dengan memasukkan perintah berikut:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

PENTING Pastikan untuk memulai ulang perangkat dua kali untuk menyelesaikan penginstalan pembaruan sebelum melanjutkan ke Langkah 2 dan 3.

-

Jalankan perintah PowerShell berikut ini sebagai Administrator dan verifikasi bahwa DB telah berhasil diperbarui. Perintah ini akan mengembalikan True.

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

-

-

Perbarui Boot Manager di perangkat Anda.

Langkah ini akan menginstal aplikasi boot manager di perangkat Anda yang ditandatangani dengan sertifikat "'Windows UEFI CA 2023".

-

Buka prompt perintah Administrator dan atur regkey untuk menginstal manajer boot bertanda tangan "'Windows UEFI CA 2023":

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

-

Hidupkan ulang perangkat dua kali.

-

Sebagai Administrator, pasang partisi EFI agar siap untuk diperiksa:

mountvol s: /s

-

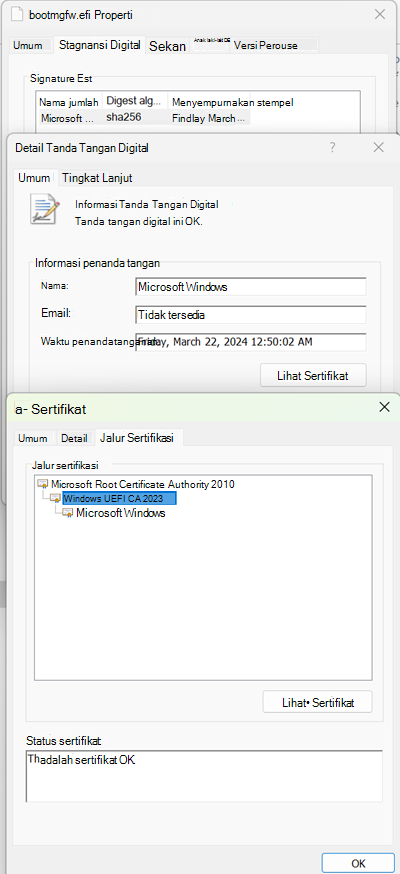

Validasi bahwa file "s:\efi\microsoft\boot\bootmgfw.efi" ditandatangani oleh sertifikat "Windows UEFI CA 2023". Untuk melakukannya, ikuti langkah-langkah ini:

-

Klik Mulai, ketikkan prompt perintah dalam kotak Pencarian , lalu klik Prompt Perintah.

-

Di jendela Prompt Perintah , ketikkan perintah berikut, lalu tekan Enter:

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

Di Manajer File, klik kanan file C:\bootmgfw_2023.efi, klik Properti, lalu pilih tab Tanda Tangan Digital .

-

Dalam daftar Tanda Tangan, konfirmasi bahwa rantai sertifikat menyertakan Windows UEFI CA 2023. Rantai sertifikat harus cocok dengan cuplikan layar berikut:

-

-

-

Aktifkan pembatalan.

Daftar Terlarang UEFI (DBX) digunakan untuk memblokir modul UEFI yang tidak tepercaya agar tidak dimuat. Dalam langkah ini, memperbarui DBX akan menambahkan sertifikat "Windows Production CA 2011" ke DBX. Ini akan menyebabkan semua manajer boot yang ditandatangani oleh sertifikat ini tidak lagi tepercaya.

PERINGATAN: Sebelum menerapkan mitigasi ketiga, buat flash drive pemulihan yang dapat digunakan untuk boot sistem. Untuk informasi tentang cara melakukan ini, lihat bagian Memperbarui media penginstalan Windows.

Jika sistem Anda masuk ke status yang tidak dapat di-boot, ikuti langkah-langkah di bagian Prosedur pemulihan untuk mereset perangkat ke status pra-pencabutan.

-

Tambahkan sertifikat "Windows Production PCA 2011" ke Daftar Terlarang Secure Boot UEFI (DBX). Untuk melakukan ini, buka jendela Prompt Perintah sebagai Administrator, ketikkan perintah berikut, lalu tekan Enter:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

-

Hidupkan ulang perangkat dua kali dan konfirmasi bahwa perangkat telah dimulai ulang sepenuhnya.

-

Verifikasi penginstalan dan daftar pembatalan berhasil diterapkan dengan mencari kejadian 1037 dalam log kejadian.Untuk informasi tentang Kejadian 1037, lihat KB5016061: Kejadian pembaruan variabel DB Boot Aman dan DBX. Atau, jalankan perintah PowerShell berikut ini sebagai Administrator dan pastikan mengembalikan True:

[System.Text.Encoding]::ASCII. GetString((Get-SecureBootUEFI dbx).bytes) -match 'Microsoft Windows Production PCA 2011'

-

-

Terapkan pembaruan SVN ke firmware. Boot Manager yang digunakan di Langkah 2 memiliki fitur pencabutan mandiri baru bawaan. Ketika Boot Manager mulai berjalan, Boot Manager melakukan pemeriksaan mandiri dengan membandingkan Nomor Versi Aman (SVN) yang disimpan di firmware, dengan SVN bawaan Boot Manager. Jika Boot Manager SVN lebih rendah dari SVN yang disimpan di firmware, Boot Manager akan menolak untuk dijalankan. Fitur ini mencegah penyerang mengembalikan Boot Manager ke versi lama yang tidak diperbarui.Dalam pembaruan mendatang, ketika masalah keamanan signifikan diperbaiki di Boot Manager, nomor SVN akan ditambahkan di Boot Manager dan pembaruan ke firmware. Kedua pembaruan akan dirilis dalam pembaruan kumulatif yang sama untuk memastikan bahwa perangkat yang ditambal dilindungi. Setiap kali SVN diperbarui, setiap media yang dapat di-boot harus diperbarui. Mulai 9 Juli 2024, pembaruan, SVN akan ditambahkan di Boot Manager dan pembaruan firmware. Pembaruan firmware bersifat opsional dan dapat diterapkan dengan mengikuti langkah-langkah berikut:

-

Buka prompt perintah Administrator dan jalankan perintah berikut untuk menginstal manajer boot bertanda tangan "'Windows UEFI CA 2023":

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x200 /f

-

Hidupkan ulang perangkat dua kali.

-

Media yang dapat di-boot

Penting untuk memperbarui media yang dapat di-boot setelah Fase Penyebaran dimulai di lingkungan Anda.

Panduan untuk memperbarui media yang dapat di-boot akan hadir dengan pembaruan yang akan datang untuk artikel ini. Lihat bagian berikutnya untuk membuat drive JEMPOL USB untuk memulihkan perangkat.

Memperbarui media penginstalan Windows

NOTA Saat membuat drive USB thumb yang dapat di-boot, pastikan untuk memformat drive menggunakan filesystem FAT32.

Anda dapat menggunakan aplikasi Create Recovery Drive dengan mengikuti langkah-langkah berikut. Media ini dapat digunakan untuk menginstal ulang perangkat jika terjadi masalah besar seperti kegagalan perangkat keras, Anda akan dapat menggunakan drive pemulihan untuk menginstal ulang Windows.

-

Masuk ke perangkat tempat pembaruan 9 Juli 2024 dan langkah mitigasi pertama (memperbarui Secure Boot DB) telah diterapkan.

-

Dari menu Mulai , cari applet panel kontrol "Buat Drive Pemulihan" dan ikuti instruksi untuk membuat drive pemulihan.

-

Dengan flash drive yang baru dibuat terpasang (misalnya, sebagai drive "D:"), jalankan perintah berikut sebagai administrator. Ketik setiap perintah berikut, lalu tekan Enter:

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

Jika Anda mengelola media yang dapat diinstal di lingkungan Anda dengan menggunakan media penginstalan Pembaruan Windows dengan panduan Pembaruan Dinamis , ikuti langkah-langkah ini. Langkah-langkah tambahan ini akan membuat flash drive bootable yang menggunakan file boot yang ditandatangani oleh sertifikat penandatanganan "Windows UEFI CA 2023".

-

Masuk ke perangkat tempat 9 Juli 2024, pembaruan dan langkah mitigasi pertama (memperbarui Secure Boot DB) telah diterapkan.

-

Ikuti langkah-langkah dalam tautan di bawah ini untuk membuat media dengan pembaruan 9 Juli 2024. Perbarui media penginstalan Windows dengan Dynamic Update

-

Letakkan konten media di drive jempol USB dan pasang drive ibu jari sebagai huruf drive. Misalnya, pasang thumb drive sebagai "D:".

-

Jalankan perintah berikut dari jendela perintah sebagai administrator. Ketik setiap perintah berikut ini, lalu tekan Enter.

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

Jika perangkat memiliki pengaturan Boot Aman yang diatur ulang ke default setelah menerapkan mitigasi, perangkat tidak akan boot. Untuk mengatasi masalah ini, aplikasi perbaikan disertakan dengan pembaruan 9 Juli 2024 yang dapat digunakan untuk menerapkan kembali sertifikat "Windows UEFI CA 2023" ke DB (mitigasi #1).

NOTA Jangan gunakan aplikasi perbaikan ini pada perangkat atau sistem yang dijelaskan di bagian Masalah umum .

-

Masuk ke perangkat tempat pembaruan 9 Juli 2024 telah diterapkan.

-

Di jendela perintah, salin aplikasi pemulihan ke flash drive menggunakan perintah berikut (dengan asumsi flash drive adalah drive "D:"). Ketik setiap perintah secara terpisah lalu tekan Enter:

md D:\EFI\BOOT

copy C:\windows\boot\efi\securebootrecovery.efi

D:\EFI\BOOT\bootx64.efi

-

Pada perangkat yang memiliki pengaturan Boot Aman diatur ulang ke default, sisipkan flash drive, hidupkan ulang perangkat dan boot dari flash drive.

Pengaturan waktu pembaruan

Pembaruan dirilis sebagai berikut:

-

Penyebaran Awal Fase ini dimulai dengan pembaruan yang dirilis pada 9 Mei 2023, dan menyediakan mitigasi dasar dengan langkah-langkah manual untuk mengaktifkan mitigasi tersebut.

-

Penyebaran Kedua Fase ini dimulai dengan pembaruan yang dirilis pada 11 Juli 2023, yang menambahkan langkah-langkah sederhana untuk mengaktifkan mitigasi untuk masalah tersebut.

-

Fase Evaluasi Fase ini akan dimulai 9 April 2024, dan akan menambahkan mitigasi pengelola boot tambahan.

-

Fase Penyebaran Inilah saatnya kami akan mendorong semua pelanggan untuk mulai menyebarkan mitigasi dan memperbarui media.

-

Fase Pemberlakuan Fase Penegakan yang akan membuat mitigasi menjadi permanen. Tanggal untuk fase ini akan diumumkan di kemudian hari.

Catatan Jadwal rilis mungkin direvisi sesuai kebutuhan.

Fase ini telah digantikan oleh rilis pembaruan keamanan Windows pada atau setelah 9 April 2024.

Fase ini telah digantikan oleh rilis pembaruan keamanan Windows pada atau setelah 9 April 2024.

Dengan fase ini, kami meminta Anda menguji perubahan ini di lingkungan Anda untuk memastikan bahwa perubahan berfungsi dengan benar dengan perangkat sampel yang representatif dan untuk mendapatkan pengalaman dengan perubahan tersebut.

NOTA Alih-alih mencoba untuk mencantumkan secara menyeluruh dan tidak mempercayai manajer boot yang rentan seperti yang kami lakukan dalam fase penyebaran sebelumnya, kami menambahkan sertifikat penandatanganan "Windows Production PCA 2011" ke Daftar Disallow Boot Aman (DBX) untuk tidak mempercayai semua manajer boot yang ditandatangani oleh sertifikat ini. Ini adalah metode yang lebih dapat diandalkan untuk memastikan bahwa semua manajer boot sebelumnya tidak tepercaya.

Pembaruan untuk Windows yang dirilis pada atau setelah 9 April 2024, tambahkan hal berikut:

-

Tiga kontrol mitigasi baru yang menggantikan mitigasi yang dirilis pada tahun 2023. Kontrol mitigasi baru adalah:

-

Kontrol untuk menyebarkan sertifikat "Windows UEFI CA 2023" ke Secure Boot DB untuk menambahkan kepercayaan bagi manajer boot Windows yang ditandatangani oleh sertifikat ini. Perhatikan bahwa sertifikat "Windows UEFI CA 2023" mungkin telah diinstal oleh pembaruan Windows yang lebih lama.

-

Kontrol untuk menyebarkan manajer boot yang ditandatangani oleh sertifikat "Windows UEFI CA 2023".

-

Kontrol untuk menambahkan "Windows Production PCA 2011" ke Secure Boot DBX yang akan memblokir semua manajer boot Windows yang ditandatangani oleh sertifikat ini.

-

-

Kemampuan untuk mengaktifkan penyebaran mitigasi secara independen untuk memungkinkan lebih banyak kontrol dalam menyebarkan mitigasi di lingkungan Anda berdasarkan kebutuhan Anda.

-

Mitigasi saling terkait sehingga tidak dapat digunakan dalam urutan yang salah.

-

Kejadian tambahan untuk mengetahui status perangkat saat menerapkan mitigasi. Lihat KB5016061: Kejadian pembaruan variabel DB dan DBX Boot Aman untuk detail selengkapnya tentang acara.

Fase ini adalah ketika kami mendorong pelanggan untuk mulai menyebarkan mitigasi dan mengelola pembaruan media apa pun. Pembaruan mencakup perubahan berikut:

-

Menambahkan dukungan untuk Nomor Versi Aman (SVN) dan mengatur SVN yang diperbarui di firmware.

Berikut ini adalah kerangka langkah-langkah untuk menyebarkan di Perusahaan.

Catatan Panduan tambahan untuk hadir dengan pembaruan selanjutnya untuk artikel ini.

-

Sebarkan mitigasi pertama ke semua perangkat di Perusahaan atau sekelompok perangkat terkelola di Perusahaan. Ini termasuk:

-

Memilih untuk mitigasi pertama yang menambahkan sertifikat penandatanganan "Windows UEFI CA 2023" ke firmware perangkat.

-

Pemantauan bahwa perangkat telah berhasil menambahkan sertifikat penandatanganan "Windows UEFI CA 2023".

-

-

Sebarkan mitigasi kedua yang menerapkan manajer boot yang diperbarui ke perangkat.

-

Perbarui pemulihan atau media eksternal yang dapat di-boot yang digunakan dengan perangkat ini.

-

Sebarkan mitigasi ketiga yang memungkinkan pencabutan sertifikat "Windows Production CA 2011" dengan menambahkannya ke DBX di firmware.

-

Sebarkan mitigasi keempat yang memperbarui Nomor Versi Aman (SVN) ke firmware.

Tahap Pemberlakuan akan setidaknya enam bulan setelah Tahap Penyebaran. Saat pembaruan dirilis untuk Fase Penerapan, pembaruan akan menyertakan hal berikut:

-

Sertifikat "Windows Production PCA 2011" akan dicabut secara otomatis dengan ditambahkan ke Daftar Terlarang Secure Boot UEFI (DBX) di perangkat yang berkemampuan. Pembaruan ini akan diberlakukan secara terprogram setelah menginstal pembaruan untuk Windows ke semua sistem yang terpengaruh tanpa opsi untuk dinonaktifkan.

Kesalahan log Kejadian Windows terkait dengan CVE-2023-24932

Entri log Kejadian Windows yang terkait dengan memperbarui DB dan DBX dijelaskan secara mendetail dalam KB5016061: kejadian pembaruan variabel DB boot aman dan DBX.

Kejadian "keberhasilan" terkait penerapan mitigasi tercantum dalam tabel berikut.

|

Langkah Mitigasi |

ID Kejadian |

Catatan |

|

Menerapkan pembaruan DB |

1036 |

Sertifikat PCA2023 ditambahkan ke DB. |

|

Memperbarui manajer boot |

1799 |

Manajer boot yang ditandatangani PCA2023 diterapkan. |

|

Menerapkan pembaruan DBX |

1037 |

Pembaruan DBX yang tidak mempercayai sertifikat penandatanganan PCA2011 diterapkan. |

Tanya Jawab Umum (FAQ)

-

Lihat bagian Prosedur Pemulihan untuk memulihkan perangkat.

-

Ikuti panduan di bagian Pemecahan Masalah Boot.

Perbarui semua sistem operasi Windows dengan pembaruan yang dirilis pada atau setelah 9 Juli 2024 sebelum Anda menerapkan pencabutan. Anda mungkin tidak dapat memulai versi Windows apa pun yang belum diperbarui ke setidaknya pembaruan yang dirilis pada 9 Juli 2024 setelah Anda menerapkan pencabutan. Ikuti panduan di bagian Pemecahan Masalah Boot.

Lihat bagian Pemecahan masalah booting .

Memecahkan masalah boot

Setelah ketiga mitigasi diterapkan, firmware perangkat tidak akan boot menggunakan manajer boot yang ditandatangani oleh Windows Production PCA 2011. Kegagalan boot yang dilaporkan oleh firmware adalah perangkat tertentu. Silakan merujuk ke bagian prosedur Pemulihan .

Prosedur pemulihan

Jika terjadi kesalahan saat menerapkan mitigasi dan Anda tidak dapat memulai perangkat atau Anda perlu memulai dari media eksternal (seperti drive jempol atau boot PXE), cobalah saran berikut:

-

Nonaktifkan Secure Boot.Prosedur ini berbeda antara produsen dan model perangkat. Masukkan menu BIOS UEFI perangkat Anda dan navigasikan ke pengaturan Boot Aman dan nonaktifkan. Periksa dokumentasi dari produsen perangkat Anda untuk informasi spesifik tentang proses ini. Detail selengkapnya dapat ditemukan dalam Menonaktifkan Secure Boot.

-

Reset tombol Boot Aman ke default pabrik.

Jika perangkat mendukung pengaturan ulang kunci boot aman ke default pabrik, lakukan tindakan ini sekarang.

NOTA Beberapa produsen perangkat memiliki opsi "Hapus" dan "Reset" untuk variabel Boot Aman, dalam hal ini "Reset" harus digunakan. Tujuannya adalah untuk mengembalikan variabel Boot Aman ke nilai default produsen.

Perangkat Anda harus dimulai sekarang tetapi perhatikan bahwa perangkat rentan terhadap malware boot-kit. Pastikan untuk menyelesaikan Langkah 5 dari proses pemulihan ini untuk mengaktifkan kembali Boot Aman.

-

Cobalah untuk memulai Windows dari disk sistem.

-

Masuk ke Windows.

-

Jalankan perintah berikut dari prompt perintah Administrator untuk memulihkan file boot dalam partisi boot sistem EFI. Ketik setiap perintah secara terpisah lalu tekan Enter:

Mountvol s: /s

del s:\*.* /f /s /q

bcdboot %systemroot% /s S:

-

Menjalankan BCDBoot mengembalikan "Boot file berhasil dibuat." Setelah pesan ini ditampilkan, hidupkan ulang perangkat kembali ke Windows.

-

-

Jika Langkah 3 tidak berhasil memulihkan perangkat, instal ulang Windows.

-

Mulai perangkat dari media pemulihan yang sudah ada.

-

Lanjutkan untuk menginstal Windows menggunakan media pemulihan.

-

Masuk ke Windows.

-

Mulai ulang Windows untuk memverifikasi bahwa perangkat dimulai kembali ke Windows.

-

-

Aktifkan kembali Boot Aman dan hidupkan ulang perangkat.Masukkan menu UEFI perangkat dan navigasikan ke pengaturan Boot Aman dan aktifkan. Periksa dokumentasi dari produsen perangkat Anda untuk informasi spesifik tentang proses ini. Informasi selengkapnya dapat ditemukan di bagian "Aktifkan Kembali Boot Aman".

Referensi

-

Panduan untuk menyelidiki serangan menggunakan CVE-2022-21894: Kampanye BlackLotus

-

Untuk kejadian yang dihasilkan saat menerapkan pembaruan DBX, lihat KB5016061: Mengatasi Boot Manager yang rentan dan dicabut.

Produk pihak ketiga yang dibahas dalam artikel ini dibuat oleh perusahaan yang bukan merupakan bagian dari Microsoft. Kami tidak memberikan jaminan, tersirat atau tersurat, tentang kinerja atau keandalan produk ini.

Kami menyediakan informasi kontak pihak ketiga untuk membantu Anda menemukan dukungan teknis. Informasi kontak ini mungkin berubah tanpa pemberitahuan. Kami tidak menjamin keakuratan informasi kontak pihak ketiga ini.

|

Tanggal perubahan |

Deskripsi perubahan |

|

9 Juli 2024 |

|

|

9 April 2024 |

|

|

16 Desember 2023 |

|

|

15 Mei 2023 |

|

|

11 Mei 2023 |

|

|

10 Mei 2023 |

|

|

9 Mei 2023 |

|

|

27 Juni 2023 |

|

|

11 Juli 2023 |

|

|

25 Agustus 2023 |

|