|

Tanggal |

Deskripsi perubahan |

|---|---|

|

27 Oktober 2023 |

Menambahkan referensi ke Mitigation B |

|

17 Juli 2023 |

Menambahkan informasi MMIO |

Rangkuman

Microsoft menyadari varian baru dari kelas serangan yang dikenal sebagai kerentanan saluran sisi eksekusi spekulatif. Varian diberi nama L1 Terminal Fault (L1TF) dan Microarchitectural Data Sampling (MDS). Penyerang yang berhasil mengeksploitasi L1TF atau MDS mungkin dapat membaca data istimewa di seluruh batas kepercayaan.

DIPERBARUI PADA 14 Mei 2019: Pada 14 Mei 2019, Intel menerbitkan informasi tentang subkelas baru kerentanan saluran sisi eksekusi spekulatif yang dikenal sebagai Microarchitectural Data Sampling. Mereka telah ditetapkan sebagai CVEs berikut:

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Microarchitectural Store Buffer Data Sampling (MSBDS)

-

CVE-2018-12127 | Microarchitectural Fill Buffer Data Sampling (MFBDS)

-

CVE-2018-12130 | Microarchitectural Load Port Data Sampling (MLPDS)

DIPERBARUI PADA 12 NOVEMBER 2019: Pada 12 November 2019, Intel menerbitkan konsultasi teknis tentang Intel® Transactional Synchronization Extensions (Intel® TSX) Transaction Asynchronous Abort vulnerability that is assigned CVE-2019-11135. Microsoft telah merilis pembaruan untuk membantu mengurangi kerentanan ini. Harap perhatikan hal berikut:

-

Secara default, proteksi sistem operasi diaktifkan untuk beberapa Windows Server OS Editions. Lihat 4072698 Artikel Basis Pengetahuan Microsoft untuk informasi selengkapnya.

-

Secara default, perlindungan sistem operasi diaktifkan untuk semua Windows Client OS Editions. Lihat 4073119 Artikel Basis Pengetahuan Microsoft untuk informasi selengkapnya.

Gambaran umum kerentanan

Di lingkungan di mana sumber daya dibagikan, seperti host virtualisasi, penyerang yang dapat menjalankan kode arbitrer di satu mesin virtual mungkin dapat mengakses informasi dari mesin virtual lain atau dari host virtualisasi itu sendiri.

Beban kerja server seperti Windows Server Remote Desktop Services (RDS) dan peran yang lebih khusus seperti pengontrol domain Direktori Aktif juga berisiko. Penyerang yang dapat menjalankan kode arbitrer (terlepas dari tingkat hak istimewanya) mungkin dapat mengakses sistem operasi atau rahasia beban kerja seperti kunci enkripsi, kata sandi, dan data sensitif lainnya.

Sistem operasi klien Windows juga berisiko, terutama jika menjalankan kode yang tidak tepercaya, memanfaatkan fitur Keamanan Berbasis Virtualisasi seperti Pertahanan Windows Credential Guard, atau gunakan Hyper-V untuk menjalankan mesin virtual.

Catatan:Kerentanan ini hanya memengaruhi prosesor Intel Core dan prosesor Intel Xeon.

Gambaran umum mitigasi

Untuk mengatasi masalah ini, Microsoft bekerja sama dengan Intel untuk mengembangkan mitigasi dan panduan perangkat lunak. Pembaruan perangkat lunak untuk membantu mengurangi kerentanan telah dirilis. Untuk mendapatkan semua perlindungan yang tersedia, pembaruan mungkin diperlukan yang juga dapat menyertakan kode mikro dari OEM perangkat.

Artikel ini menguraikan cara mengurangi kerentanan berikut ini:

-

CVE-2018-3620 | Kesalahan Terminal L1 – OS, SMM

-

CVE-2018-3646 | Kesalahan Terminal L1 – VMM

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Microarchitectural Store Buffer Data Sampling (MSBDS)

-

CVE-2018-12127 | Microarchitectural Load Port Data Sampling (MLPDS)

-

CVE-2018-12130 | Microarchitectural Fill Buffer Data Sampling (MFBDS)

-

CVE-2019-11135 | Kerentanan Pengungkapan Informasi Kernel Windows

-

CVE-2022-21123 | Baca Data Penyangga Bersama (SBDR)

-

CVE-2022-21125 | Pengambilan sampel data penyangga bersama (SBDS)

-

CVE-2022-21127 | Special Register Buffer Data Sampling Update (Pembaruan SRBDS)

-

CVE-2022-21166 | Device Register Partial Write (DRPW)

Untuk mempelajari selengkapnya tentang kerentanan, lihat saran keamanan berikut:

L1TF: ADV180018 | Panduan Microsoft untuk mengurangi varian L1TF

MDS: ADV190013 | Panduan Microsoft untuk mengurangi kerentanan Pengambilan Sampel Data Microarchitectural

MMIO: ADV220002 | Panduan Microsoft tentang Kerentanan Data Prosesor Intel MMIO Basi

Kerentanan Pengungkapan Informasi Kernel Windows: CVE-2019-11135 | Kerentanan Pengungkapan Informasi Kernel Windows

Menentukan tindakan yang diperlukan untuk memitigasi ancaman

Bagian berikut ini dapat membantu Anda mengidentifikasi sistem yang terpengaruh oleh kerentanan L1TF dan/atau MDS, dan juga membantu Anda memahami dan memitigasi risiko.

Potensi dampak kinerja

Dalam pengujian, Microsoft telah melihat beberapa dampak kinerja dari mitigasi ini, tergantung pada konfigurasi sistem dan mitigasi mana yang diperlukan.

Beberapa pelanggan mungkin harus menonaktifkan hyper-threading (juga dikenal sebagai simultaneous multithreading atau SMT) untuk sepenuhnya mengatasi risiko dari L1TF dan MDS. Ketahuilah bahwa menonaktifkan hyper-threading dapat menyebabkan penurunan kinerja. Situasi ini berlaku untuk pelanggan yang menggunakan hal berikut:

-

Versi Hyper-V yang lebih lama dari Windows Server 2016 atau Windows 10 versi 1607 (Pembaruan Hari Jadi)

-

Fitur keamanan berbasis virtualisasi (VBS) seperti Pelindung Kredensial dan Pelindung Perangkat

-

Perangkat lunak yang memungkinkan eksekusi kode yang tidak tepercaya (misalnya, server otomatisasi build atau lingkungan hosting IIS bersama)

Dampaknya dapat bervariasi menurut perangkat keras dan beban kerja yang berjalan pada sistem. Konfigurasi sistem yang paling umum adalah mengaktifkan hyper-threading. Oleh karena itu, dampak kinerja diletakkan pada pengguna atau administrator yang mengambil tindakan untuk menonaktifkan hyper-threading pada sistem.

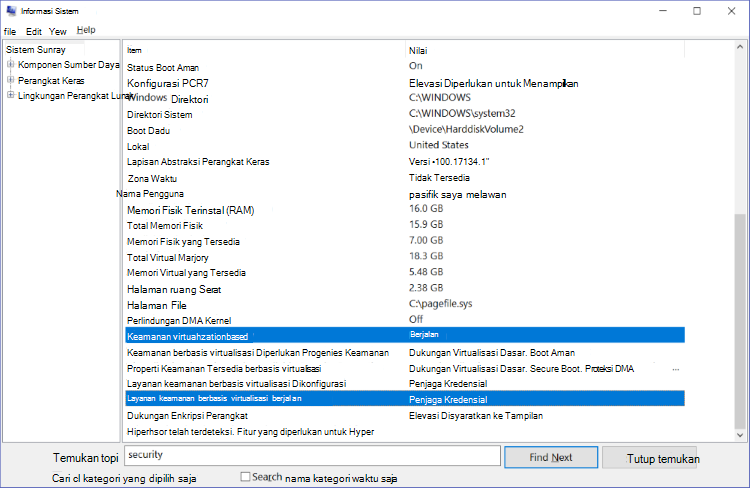

Catatan:Untuk menentukan apakah sistem Anda menggunakan fitur keamanan yang dilindungi VBS, ikuti langkah-langkah berikut:

-

Pada menu Mulai , ketikkan MSINFO32.Catatan: Jendela Informasi Sistem akan terbuka.

-

Dalam kotak Temukan apa , ketikkan keamanan.

-

Di panel kanan, temukan dua baris yang dipilih dalam cuplikan layar, dan periksa kolom Nilai untuk melihat apakah Keamanan berbasis Virtualisasi diaktifkan dan layanan keamanan berbasis virtual mana yang berjalan.

Penjadwal inti Hyper-V memitigasi vektor serangan L1TF dan MDS terhadap mesin virtual Hyper-V dengan tetap memungkinkan hyper-threading tetap diaktifkan. Penjadwal inti tersedia dimulai dengan Windows Server 2016 dan Windows 10 versi 1607. Ini memberikan dampak kinerja minimal pada mesin virtual.

Penjadwal inti tidak mengurangi vektor serangan L1TF atau MDS terhadap fitur keamanan yang dilindungi VBS. Untuk informasi selengkapnya, lihat Mitigation C dan artikel Blog Virtualisasi berikut:

Untuk informasi mendetail dari Intel tentang dampak kinerja, buka situs web Intel berikut:

Mengidentifikasi sistem yang terpengaruh dan mitigasi yang diperlukan

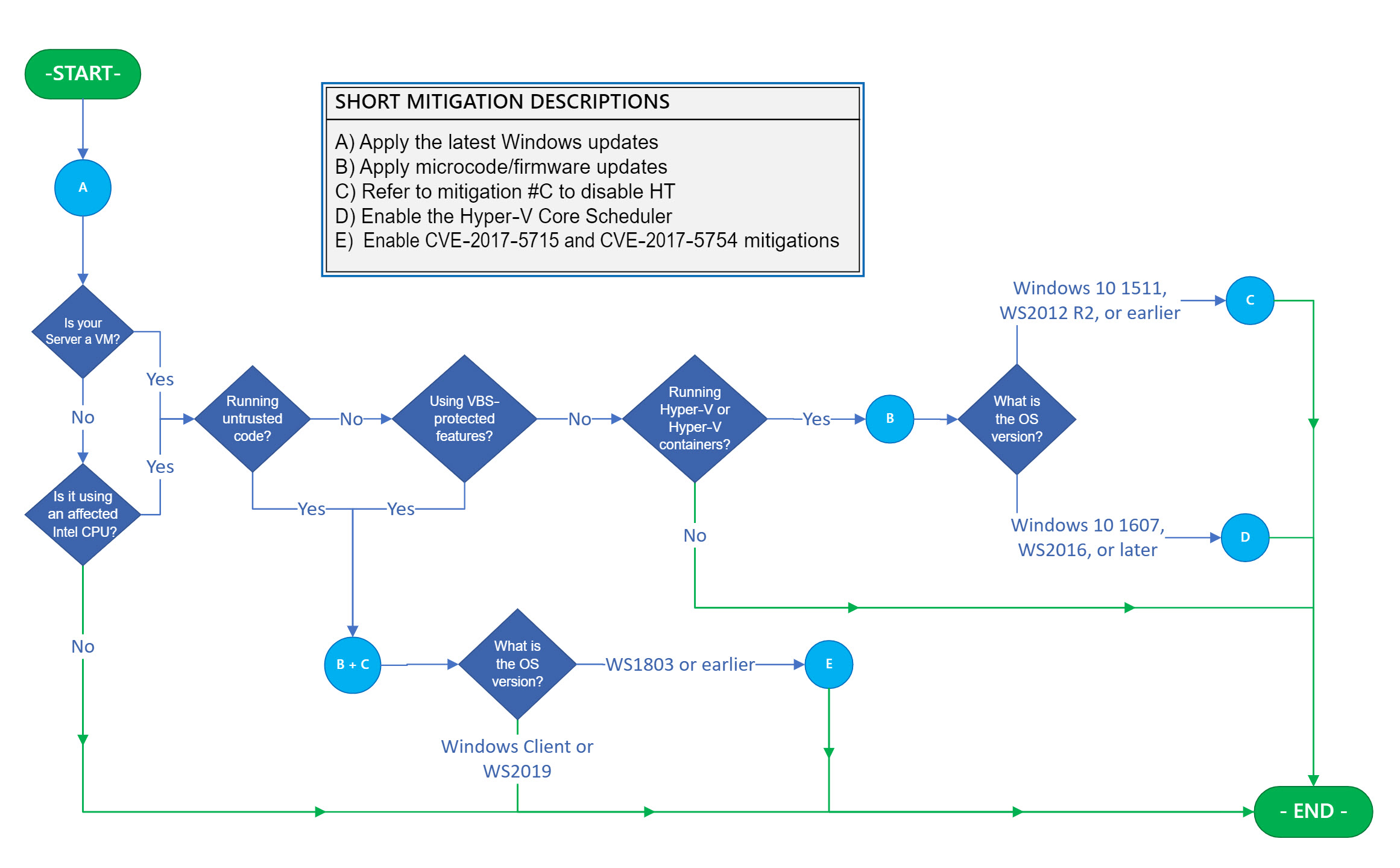

Bagan alur dalam gambar 1 bisa membantu Anda mengidentifikasi sistem yang terpengaruh dan menentukan rangkaian tindakan yang benar.

Penting: Jika Anda menggunakan mesin virtual, Anda harus mempertimbangkan dan menerapkan bagan alur ke host Hyper-V dan setiap tamu VM yang terpengaruh secara individual karena mitigasi mungkin berlaku untuk keduanya. Khususnya, untuk host Hyper-V, langkah-langkah bagan alur menyediakan perlindungan inter-VM dan perlindungan intra-host. Namun, menerapkan mitigasi ini hanya ke host Hyper-V tidak cukup untuk memberikan perlindungan intra-VM. Untuk memberikan perlindungan intra-VM, Anda harus menerapkan bagan alur ke setiap VM Windows. Biasanya, ini berarti memastikan bahwa kunci registri diatur dalam VM.

Saat menavigasi bagan alur, Anda akan menemukan lingkaran biru berhlawanan yang memetakan ke tindakan atau serangkaian tindakan yang diperlukan untuk mengurangi vektor serangan L1TF yang khusus untuk konfigurasi sistem Anda. Setiap tindakan yang Anda temui harus diterapkan. Saat Anda menemukan garis hijau, ini menunjukkan jalur langsung ke ujung, dan tidak ada langkah mitigasi tambahan.

Penjelasan bentuk pendek tentang setiap mitigasi berkop disertakan dalam legenda di sebelah kanan. Penjelasan mendetail untuk setiap mitigasi yang menyertakan instruksi konfigurasi dan penginstalan langkah demi langkah disediakan di bagian "Mitigations".

Mitigasi

Penting: Bagian berikut menguraikan mitigasi yang harus diterapkan HANYA di bawah kondisi tertentu yang ditentukan oleh bagan alur di Gambar 1 di bagian sebelumnya. JANGAN terapkan mitigasi ini kecuali diagram alur menunjukkan bahwa mitigasi tertentu diperlukan.

Selain pembaruan perangkat lunak dan kode mikro, perubahan konfigurasi manual juga mungkin diperlukan untuk mengaktifkan perlindungan tertentu. Kami lebih lanjut menyarankan agar pelanggan Enterprise mendaftar untuk mailer pemberitahuan keamanan agar diberi tahu tentang perubahan konten. (Lihat Pemberitahuan Keamanan Teknis Microsoft.)

Mitigasi A

Mendapatkan dan menerapkan pembaruan Windows terbaru

Terapkan semua pembaruan sistem operasi Windows yang tersedia, termasuk pembaruan keamanan Windows bulanan. Anda dapat melihat tabel produk yang terpengaruh di Penasihat Keamanan Microsoft | 180018 ADV untuk L1TF, Penasihat Keamanan | 190013 ADV untuk MDS, Penasihat Keamanan | ADV220002 untuk MMIO, dan Kerentanan Keamanan | CVE-2019-11135 untuk Kerentanan Pengungkapan Informasi Kernel Windows.

Mitigasi B

Mendapatkan dan menerapkan pembaruan mikrokode atau firmware terbaru

Selain menginstal pembaruan keamanan Windows terbaru, pembaruan mikrokode atau firmware prosesor mungkin juga diperlukan. Kami menyarankan agar Anda mendapatkan dan menerapkan pembaruan kode mikro terbaru yang sesuai untuk perangkat Anda dari OEM perangkat. Untuk informasi selengkapnya tentang pembaruan mikrokode atau firmware, lihat referensi berikut ini:

Catatan: Jika Anda menggunakan virtualisasi bertumpuk (termasuk menjalankan kontainer Hyper-V dalam VM tamu), Anda harus mengekspos pencerahan kode mikro baru ke VM tamu. Ini mungkin memerlukan pemutakhiran konfigurasi VM ke versi 8. Versi 8 menyertakan pencerahan kode mikro secara default. Untuk informasi selengkapnya dan langkah-langkah yang diperlukan, lihat artikel berikut ini Microsoft Docs artikel:

Jalankan Hyper-V di Mesin Virtual dengan Virtualisasi Bertumpuk

Mitigasi C

Haruskah saya menonaktifkan hyper-threading (HT)?

Kerentanan L1TF dan MDS menimbulkan risiko bahwa kerahasiaan mesin virtual Hyper-V dan rahasia yang dipertahankan oleh Microsoft Virtualization Based Security (VBS) dapat dikompromikan dengan menggunakan serangan saluran samping. Ketika Hyper-Threading (HT) diaktifkan, batas keamanan yang disediakan oleh Hyper-V dan VBS akan melemah.

Penjadwal inti Hyper-V (tersedia dimulai dengan Windows Server 2016 dan Windows 10 versi 1607) memitigasi vektor serangan L1TF dan MDS terhadap mesin virtual Hyper-V dengan tetap memungkinkan Hyper-Threading tetap diaktifkan. Hal ini memberikan dampak kinerja minimal.

Penjadwal inti Hyper-V tidak mengurangi vektor serangan L1TF atau MDS terhadap fitur keamanan yang dilindungi VBS. Kerentanan L1TF dan MDS menimbulkan risiko bahwa kerahasiaan rahasia VBS dapat dikompromikan melalui serangan saluran samping ketika Hyper-Threading (HT) diaktifkan, melemahkan batas keamanan yang disediakan oleh VBS. Bahkan dengan peningkatan risiko ini, VBS masih memberikan manfaat keamanan yang berharga dan mengurangi berbagai serangan dengan HT diaktifkan. Oleh karena itu, kami menyarankan agar VBS terus digunakan pada sistem yang diaktifkan HT. Pelanggan yang ingin menghilangkan potensi risiko kerentanan L1TF dan MDS pada kerahasiaan VBS harus mempertimbangkan menonaktifkan HT untuk mengurangi risiko tambahan ini.

Pelanggan yang ingin menghilangkan risiko yang disebabkan kerentanan L1TF dan MDS, baik terhadap kerahasiaan versi Hyper-V yang lebih awal dari Windows Server 2016 atau kapabilitas keamanan VBS, harus mempertimbangkan keputusan dan mempertimbangkan menonaktifkan HT untuk mengurangi risiko. Secara umum, keputusan ini dapat didasarkan pada panduan berikut:

-

Untuk Windows 10 versi 1607, Windows Server 2016 dan sistem terbaru yang tidak menjalankan Hyper-V dan tidak menggunakan fitur keamanan yang dilindungi VBS, pelanggan tidak boleh menonaktifkan HT.

-

Untuk Windows 10 versi 1607, Windows Server 2016 dan sistem terbaru yang menjalankan Hyper-V dengan Penjadwal Inti, tetapi tidak menggunakan fitur keamanan yang dilindungi VBS, pelanggan tidak boleh menonaktifkan HT.

-

Untuk Windows 10 versi 1511, Windows Server 2012 R2 dan sistem yang lebih lama yang menjalankan Hyper-V, pelanggan harus mempertimbangkan menonaktifkan HT untuk mengurangi risiko.

Langkah-langkah yang diperlukan untuk menonaktifkan HT berbeda dari OEM ke OEM. Namun, biasanya merupakan bagian dari alat konfigurasi dan penyiapan bios atau firmware.

Microsoft juga telah memperkenalkan kemampuan untuk menonaktifkan teknologi Hyper-Threading melalui pengaturan perangkat lunak jika sulit atau tidak mungkin untuk menonaktifkan HT di BIOS atau alat konfigurasi dan penyiapan firmware Anda. Pengaturan perangkat lunak untuk menonaktifkan HT adalah sekunder untuk pengaturan BIOS atau firmware Anda dan dinonaktifkan secara default (artinya HT akan mengikuti pengaturan BIOS atau firmware Anda). Untuk mempelajari selengkapnya tentang pengaturan ini dan cara menonaktifkan HT menggunakannya, lihat artikel berikut ini:

4072698 Panduan Windows Server untuk melindungi dari kerentanan saluran sisi eksekusi spekulatif

Jika memungkinkan, disarankan untuk menonaktifkan HT di BIOS atau firmware Anda untuk jaminan terkuat bahwa HT dinonaktifkan.

Catatan: Menonaktifkan hyperthreading akan mengurangi inti CPU. Hal ini dapat berpengaruh pada fitur yang memerlukan inti CPU minimum untuk berfungsi. Misalnya, Pertahanan Windows Application Guard (WDAG).

Mitigasi D

Aktifkan penjadwal inti Hyper-V dan atur jumlah utas perangkat keras VM per inti ke 2

Catatan: Langkah-langkah mitigasi ini hanya berlaku untuk Windows Server 2016 dan versi Windows 10 sebelum versi 1809. Penjadwal inti diaktifkan secara default di Windows Server 2019 dan Windows 10 versi 1809.

Menggunakan penjadwal inti adalah proses dua tahap yang mengharuskan Anda untuk terlebih dahulu mengaktifkan penjadwal pada host Hyper-V lalu mengonfigurasi setiap VM untuk memanfaatkannya dengan mengatur jumlah utas perangkat keras per inti menjadi dua (2).

Penjadwal inti Hyper-V yang diperkenalkan di Windows Server 2016 dan Windows 10 versi 1607 adalah alternatif baru untuk logika penjadwal klasik. Penjadwal inti menawarkan penurunan varianabilitas kinerja untuk beban kerja di dalam VM yang berjalan pada host Hyper-V berkemampuan HT.

Untuk penjelasan mendetail tentang penjadwal inti Hyper-V dan langkah-langkah untuk mengaktifkannya, lihat artikel Pusat Pro TI Windows berikut ini:

Memahami dan menggunakan tipe penjadwal hyper-V hypervisor

Untuk mengaktifkan penjadwal inti Hyper-V di Windows Server 2016 atau Windows 10, masukkan perintah berikut:

bcdedit /set HypervisorSchedulerType core

Berikutnya, putuskan apakah akan mengonfigurasi jumlah utas perangkat keras VM tertentu per inti menjadi dua (2). Jika Anda mengekspos fakta bahwa prosesor virtual hyper-threaded ke mesin virtual tamu, Anda mengaktifkan penjadwal dalam sistem operasi VM, dan juga beban kerja VM, untuk menggunakan HT dalam penjadwalan kerja mereka sendiri. Untuk melakukan ini, masukkan perintah PowerShell berikut, di mana <VMName> adalah nama mesin virtual:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

E Mitigasi

Mengaktifkan mitigasi untuk saran CVE-2017-5715, CVE-2017-5754, dan CVE-2019-11135

Catatan: Mitigasi ini diaktifkan secara default pada sistem operasi klien Windows Server 2019 dan Windows.

Untuk mengaktifkan mitigasi untuk saran CVE-2017-5715, CVE-2017-5754, dan CVE-2019-11135, gunakan panduan dalam artikel berikut:

4072698 panduan Windows Server untuk melindungi dari kerentanan saluran sisi eksekusi spekulatif

Catatan: Mitigasi ini mencakup dan secara otomatis mengaktifkan mitigasi bit bingkai halaman aman untuk kernel Windows dan juga untuk mitigasi yang dijelaskan dalam CVE-2018-3620. Untuk penjelasan mendetail tentang mitigasi bit bingkai halaman aman, lihat artikel Blog Pertahanan & Riset Keamanan berikut ini:

Referensi

Panduan untuk memitigasi kerentanan saluran sisi eksekusi spekulatif di Azure

Produk pihak ketiga yang dibahas dalam artikel ini dibuat oleh perusahaan yang bukan merupakan bagian dari Microsoft. Kami tidak memberikan jaminan, tersirat atau tersurat, tentang kinerja atau keandalan produk ini.

Kami menyediakan informasi kontak pihak ketiga untuk membantu Anda menemukan dukungan teknis. Informasi kontak ini mungkin berubah tanpa pemberitahuan. Kami tidak menjamin keakuratan informasi kontak pihak ketiga ini.