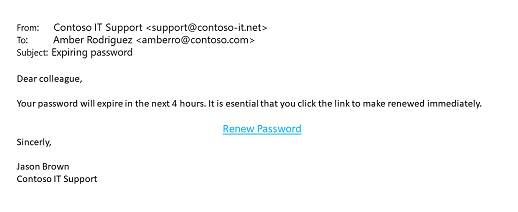

Amber's Tuesday dimulai seperti yang lain. Dia hanya duduk di meja dapurnya dengan kopi dan bagel dan membuka laptopnya untuk memeriksa emailnya.

Dia sedikit sibuk dengan pertemuan penting yang dia lakukan sore itu - melemparkan produk baru Contoso kepada Chief Operating Officer Tailwind Toys - sehingga dia mungkin sedikit terganggu.

Mengambil sesap kopi lainnya, dia mengklik tautan dan memasukkan nama pengguna dan kata sandinya di halaman yang diikuti. Namun, ketika dia mengklik "Kirim", perasaan yang tidak nyaman menghampirinya. Halaman "konfirmasi" tidak membuatnya nyaman dan dia melihat dengan cermat di bilah alamat.

http://contoso.support.contoso-it.net/confirm

Nama domain itu tidak terlihat benar! Dia melirik kembali pada email asli dan hatinya tenggelam. Dia tidak memperhatikan nama domain di alamat email, kesalahan pengejaan dalam pesan, atau fakta bahwa nama domain itu ditujukan kepadanya sebagai "kolega" bukan menurut nama. Dia dengan cepat membuka Teams dan mencari direktori perusahaan untuk "Jason Brown". Saat dia takut... tidak ada satupun.

Dia meraih teleponnya untuk memanggil keamanan perusahaan Contoso dan melaporkan kecurigaannya sama seperti pemberitahuan "ding" terdengar. Melirik ke teleponnya, itu adalah kode autentikasi multifaktor untuk akunnya. Seseorang mencoba masuk sebagai dia. Dan mereka memiliki kata sandinya.

Dia segera menghubungi nomor untuk keamanan perusahaan Contoso, dan saat itu berbunyi dia kembali ke Kotak Masuknya dan mengklik "Laporan > Pengelabuan" pada pesan.

"Keamanan Contoso, Avery berbicara." Amber dijeda sesaat, lalu direspons. Hai Avery, ini Amber Rodriguez. Aku manajer akun senior di Charlotte. Saya pikir saya jatuh untuk pesan pengelabuan pagi ini.

"OK Amber, berapa lama yang lalu itu terjadi?"

"Hanya beberapa menit yang lalu. Saya mengklik tautan dan sebelum saya memikirkannya dengan lebih baik, saya memasukkan nama pengguna dan kata sandi saya ke situs." Amber berani untuk memaki, dan mungkin panggilan dari HR.

"Anda melakukan hal yang benar memberi kami panggilan segera. Apakah Anda mengklik 'Laporkan Pengelabuan' pada pesan di Outlook?"

Amber mengembuskan nada, sedikit lega dengan nada empati Avery. "Ya, tepat saat aku menghubungi nomor ini."

"Baik. Dari log sepertinya ada login yang berhasil pagi ini pada pukul 7:52 waktu Anda." Kata Avery.

"Itu saya, masuk untuk email." Amber menjawab.

"OKE. Dan kami memiliki upaya masuk beberapa menit kemudian pada pukul 8:01, tetapi itu dari perangkat yang tidak diketahui dan perintah multifaktor tidak pernah diakui."

"Benar! Sama seperti saat saya memanggil Anda aplikasi otentikator saya ingin saya untuk mengonfirmasi masuk. Pada saat itu saya khawatir bahwa saya telah phished, jadi saya tidak mengonfirmasinya."

"Luar biasa," kata Avery, "itulah yang kami ingin Anda lakukan. Jangan pernah mengakui atau mengonfirmasi perintah autentikasi multifaktor kecuali Anda yakin Andalah yang memulainya. Karena Anda masih masuk di laptop, saya ingin Anda masuk ke halaman profil Contoso dan segera mengubah kata sandi Anda . Dapatkah Anda juga meneruskan salinan pesan pengelabuan yang Anda terima , sebagai lampiran?"

"Ya, tentu saja." kata Amber.

"Hebat. Saya akan membagikannya dengan tim respons insiden sehingga kami dapat memperingatkan orang lain di perusahaan untuk waspada terhadap serangan ini. Anda melakukannya dengan tidak mengonfirmasi pemberitahuan autentikasi multifaktor dan langsung menghubungi kami. Saya pikir itu harus baik-baik saja."

Amber menutup telepon merasa sedikit terguncang, tapi lega. Dia menyeruput kopinya yang sekarang dingin dan mengubah kata sandinya.

Rangkuman

Sekitar 4% orang yang menerima email pengelabuan mengklik tautan. Dalam cerita ini selang sementara konsentrasi, yang bisa terjadi pada salah satu dari kita, menempatkan Amber di jalur berbahaya. Situs web pertama yang dilihatnya terlihat cukup nyata, jadi dia memasukkan nama pengguna dan kata sandinya, tetapi untungnya dia mencurigakan dan mengambil tindakan cepat sebelum kerusakan nyata dilakukan.

Apa yang bisa Amber lakukan lebih baik?

-

Perhatikan alamat pengirim (support@contoso-it.net) dengan jelas "phishy".

-

Ketika kata sandi perusahaannya telah kedaluwarsa di masa lalu, dia harus selalu mengubah kata sandi tersebut. Penawaran email untuk membiarkannya memperpanjang kata sandi yang kedaluwarsa seharusnya tampak mencurigakan.

-

Dia seharusnya melihat alamat web situs (http://contoso.support.contoso-it.net) yang meminta nama pengguna dan kata sandinya sebelum dia mengirimkan kredensialnya. "HTTP" adalah protokol yang tidak aman; yang tidak akan digunakan untuk masuk secara sah. Nama domain itu sendiri canggung dan "contoso-it.net" daripada "contoso.com" tampaknya mencurigakan.

Apa yang Amber lakukan dengan benar?

-

Dia akhirnya menemukan alamat web yang buruk dan memiliki kehadiran pikiran untuk kembali dan memeriksa pesan email dengan lebih hati-hati.

-

Ketika pesan autentikasi multifaktor masuk di teleponnya, dia tahu bahwa ada yang salah dan dia tidak mengonfirmasinya.

-

Dia segera disebut keamanan perusahaan, memberi tahu mereka apa yang telah terjadi, dan melaporkan pesan di Outlook.

Apa yang bisa menjadi bencana ternyata ok berkat pemulihan cepatnya.

Untuk mempelajari selengkapnya, kunjungi https://support.microsoft.com/security.

Siap untuk cerita berikutnya?

Lihat Cameron mempelajari tentang menggunakan kembali kata sandi untuk mencari tahu mengapa menggunakan kembali kata sandi, bahkan kata sandi yang sangat kuat, bisa menjadi ide berbahaya.

Kami mendengarkan!

Apa pendapat Anda tentang artikel ini? Apakah Anda suka memiliki informasi keamanan cyber yang disajikan dalam format cerita pendek seperti ini? Apakah Anda ingin melihat kami melakukan lebih banyak hal ini? Silakan pilih Ya pada kontrol umpan balik di bawah ini jika Anda menyukainya, atau Tidak jika Anda tidak menyukainya. Dan jangan ragu untuk meninggalkan komentar apa pun jika Anda memiliki umpan balik tentang bagaimana kami dapat membuatnya lebih baik atau meminta topik di masa mendatang.

Umpan balik Anda akan membantu memandu kami tentang konten mendatang seperti ini. Terima kasih!