|

תאריך |

תיאור השינוי |

|---|---|

|

ה-27 באוקטובר 2023 |

נוספו הפניות להפחתת הסיכון B |

|

ה-17 ביולי 2023 |

נוסף מידע MMIO |

סיכום

Microsoft מודעת למשתנים חדשים של רמת התקיפה המכונה פגיעויות ערוץ צדדי של ביצוע ספקולטיבי. המשתנים נקראים L1 Terminal Fault (L1TF) ו - Microarchitectural Data Sampling (MDS). ייתכן שתוקף שיכול לנצל בהצלחה את L1TF או MDS יוכל לקרוא נתונים בעלי הרשאות מעבר לגבולות האמון.

עודכן ב- 14 במאי 2019: ב- 14 במאי 2019, Intel פרסמה מידע על דרגת משנה חדשה של פגיעויות ערוץ צדדי של ביצוע ספקולטיבי הידועות כדגימה של נתונים של Microarchitectural. הוקצו להם ה- CVEs הבאים:

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | דגימה של נתוני מאגר מאגר של מיקרו-ארכיון (MSBDS)

-

CVE-2018-12127 | דגימה של נתוני מאגר מילוי מיקרו-ארכיון (MFBDS)

-

CVE-2018-12130 | דגימה של נתוני יציאת טעינה של מיקרו-ארכיון (MLPDS)

עודכן ב- 12 בנובמבר 2019: ב- 12 בנובמבר 2019, Intel פרסמה בעיה מינורית טכנית סביב Intel® Transactional Synchronization Extensions (Intel® TSX) Transaction Asynchronous Abort vulnerability that is assigned CVE-2019-11135. Microsoft פרסמה עדכונים כדי לסייע בהפחתת פגיעות זו. שים לב לפעולות הבאות:

-

כברירת מחדל, הגנות על מערכות הפעלה זמינות עבור חלק מההדורות של מערכת ההפעלה Windows Server. לקבלת מידע נוסף, עיין במאמר 4072698 Microsoft Knowledge Base.

-

כברירת מחדל, הגנות על מערכות הפעלה זמינות עבור כל מהדורות מערכת ההפעלה Windows Client. עיין במאמר Microsoft Knowledge Base 4073119 לקבלת מידע נוסף.

מבט כולל על פגיעות

בסביבות שבהן משאבים משותפים, כגון מארחי וירטואליזציה, תוקף שיכול להפעיל קוד שרירותי במחשב וירטואלי אחד יוכל לגשת למידע ממחשב וירטואלי אחר או ממחשב וירטואלי אחר או ממחשב המארח של הווירטואליזציה עצמו.

עומסי עבודה של שרתים, כגון שירותי שולחן עבודה מרוחק של Windows Server (RDS) ותפקידים ייעודיים נוספים, כגון בקרי תחום של Active Directory, נמצאים גם הם בסיכון. תוקפים שיכולים להפעיל קוד שרירותי (ללא קשר לרמת ההרשאה שלו) יוכלו לגשת אל סודות מערכת ההפעלה או עומס העבודה, כגון מפתחות הצפנה, סיסמאות ונתונים רגישים אחרים.

מערכות הפעלה של לקוח Windows נמצאות גם בסיכון, במיוחד אם הן מפעילות קוד לא מהימן, לנצל תכונות אבטחה מבוססת וירטואליזציה כגון Windows Defender Credential Guard, או להשתמש ב- Hyper-V להפעלת מחשבים וירטואליים.

הערה: פגיעויות אלה משפיעות על מעבדי Intel Core ועל מעבדי Intel Xeon בלבד.

מבט כולל על צמצום סיכונים

כדי לפתור בעיות אלה, Microsoft עובדת יחד עם Intel כדי לפתח צמצום סיכונים של תוכנה והדרכה. עדכוני תוכנה שיעזרו לצמצם את הפגיעויות פורסמו. כדי להשיג את כל הגנות הזמינות, ייתכן שיידרשו עדכונים שעשויים לכלול גם מיקרו-קוד של יצרני ציוד מקורי (OEM) של המכשיר.

מאמר זה מתאר כיצד לצמצם את הפגיעויות הבאות:

-

CVE-2018-3620 | תקלת מסוף L1 – מערכת הפעלה, SMM

-

CVE-2018-3646 | תקלת מסוף L1 – VMM

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | דגימה של נתוני מאגר מאגר של מיקרו-ארכיון (MSBDS)

-

CVE-2018-12127 | דגימה של נתוני יציאת טעינה של מיקרו-ארכיון (MLPDS)

-

CVE-2018-12130 | דגימה של נתוני מאגר מילוי מיקרו-ארכיון (MFBDS)

-

CVE-2019-11135 | פגיעות גילוי מידע של הליבה של Windows

-

CVE-2022-21123 | קריאת נתוני מאגר משותף (SBDR)

-

CVE-2022-21125 | דגימה של נתוני מאגר משותף (SBD)

-

CVE-2022-21127 | עדכון דגימה של נתוני מאגר רישום מיוחד (עדכון SRBDS)

-

CVE-2022-21166 | רישום מכשירים - כתיבה חלקית (DRPW)

לקבלת מידע נוסף על הפגיעויות, עיין בפתרונות המייעצת הבאים בנושא אבטחה:

L1TF: ADV180018 | הדרכה של Microsoft לצמצום משתנה L1TF

MDS: ADV190013 | הדרכה של Microsoft להפחתת פגיעויות בדגימה של נתונים מיקרו-ארכיון

MMIO: ADV220002 | הדרכה של Microsoft לגבי פגיעויות נתונים מיו החדשות של מעבד Intel MMIO

פגיעות של גילוי מידע של הליבה של Windows: CVE-2019-11135 | פגיעות גילוי מידע של הליבה של Windows

קביעת הפעולות הדרושות כדי לצמצם את האיום

הסעיפים הבאים יכולים לעזור לך לזהות מערכות המושפעות מהפגיעות של L1TF ו/או MDS, וגם לעזור לך להבין ולצמצם את הסיכונים.

השפעה פוטנציאלית על הביצועים

בבדיקה, Microsoft נתקלה בהשפעה מסוימת על הביצועים של צמצום סיכונים אלה, בהתאם לתצורות המערכת ולסיכונים הנדרשים.

ייתכן שלקוחות מסוימים עשויים להפוך הליכי משנה היפר-הליכי משנה ללא זמינים (נקראים גם ריבוי הליכי משנה בו-זמנית או SMT) כדי לטפל באופן מלא בסיכון מ- L1TF ו- MDS. שים לב שה השבתת הליכי משנה של היפר-הליכי משנה עלולה לגרום לירידה בביצועים. מצב זה חל על לקוחות המשתמשים בפעולות הבאות:

-

גירסאות של Hyper-V שקדמו ל- Windows Server 2016 או Windows 10 1607 (עדכון יום השנה)

-

תכונות אבטחה מבוססות וירטואליזציה (VBS), כגון Credential Guard ו- Device Guard

-

תוכנה המאפשרת ביצוע של קוד לא מהימן (לדוגמה, שרת אוטומציה של גירסת Build או סביבת אירוח משותפת של IIS)

ההשפעה עשויה להשתנות בהתאם לחומרה ולעומסי העבודה הפועלים במערכת. תצורת המערכת הנפוצה ביותר היא הפעלת היפר-הליכי משנה. לכן, ההשפעה על הביצועים נקבעה על המשתמש או על מנהל המערכת שנו נקיטת הפעולה כדי להפוך הליכי משנה של היפר-הליכי משנה ללא זמינים במערכת.

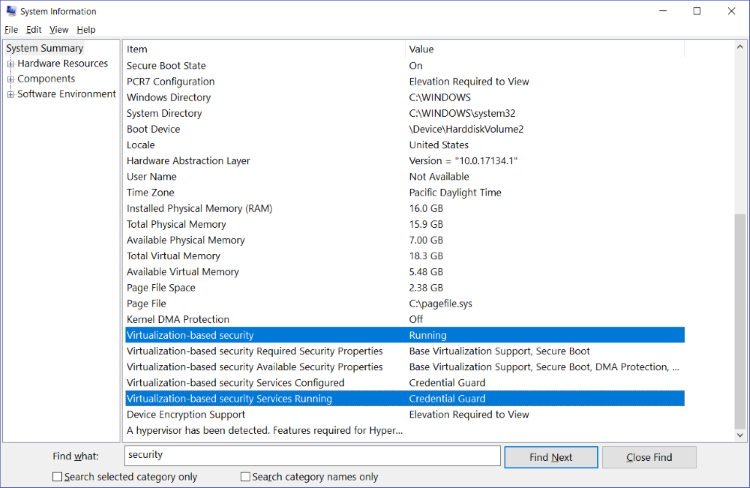

הערה: כדי לקבוע אם המערכת שלך משתמשת בתכונות אבטחה המוגנות באמצעות VBS, בצע את הפעולות הבאות:

-

בתפריט התחלה, הקלד MSINFO32.הערה: החלון מידע מערכת נפתח.

-

בתיבה חפש את , הקלד אבטחה.

-

בחלונית השמאלית, אתר את שתי השורות שנבחרו בצילום המסך, ובדוק את העמודה ערך כדי לראות אם אבטחה מבוססת וירטואליזציה זמינה אילו שירותי אבטחה מבוססי וירטואליזציה פועלים.

מתזמן הליבה של Hyper-V מצמצם את וקטורי התקיפה של L1TF ו- MDS מול מחשבים וירטואליים של Hyper-V, ובכך עדיין מאפשר להליכי משנה היפר-הליכי משנה להישאר מופעלים. מתזמן הליבה זמין החל מ- Windows Server 2016 Windows 10 גירסה 1607. פעולה זו מספקת השפעת ביצועים מינימלית על המחשבים הווירטואליים.

מתזמן הליבה אינו מצמצם את וקטורי ההתקפה של L1TF או MDS מול תכונות אבטחה המוגנות על-ידי VBS. לקבלת מידע נוסף, עיין במאמר צמצום סיכונים C ומאמר הבא בבלוג וירטואליזציה:

לקבלת מידע מפורט מ- Intel על השפעת הביצועים, עבור אל אתר האינטרנט הבא של Intel:

זיהוי מערכות מושפעות וסיכונים נדרשים

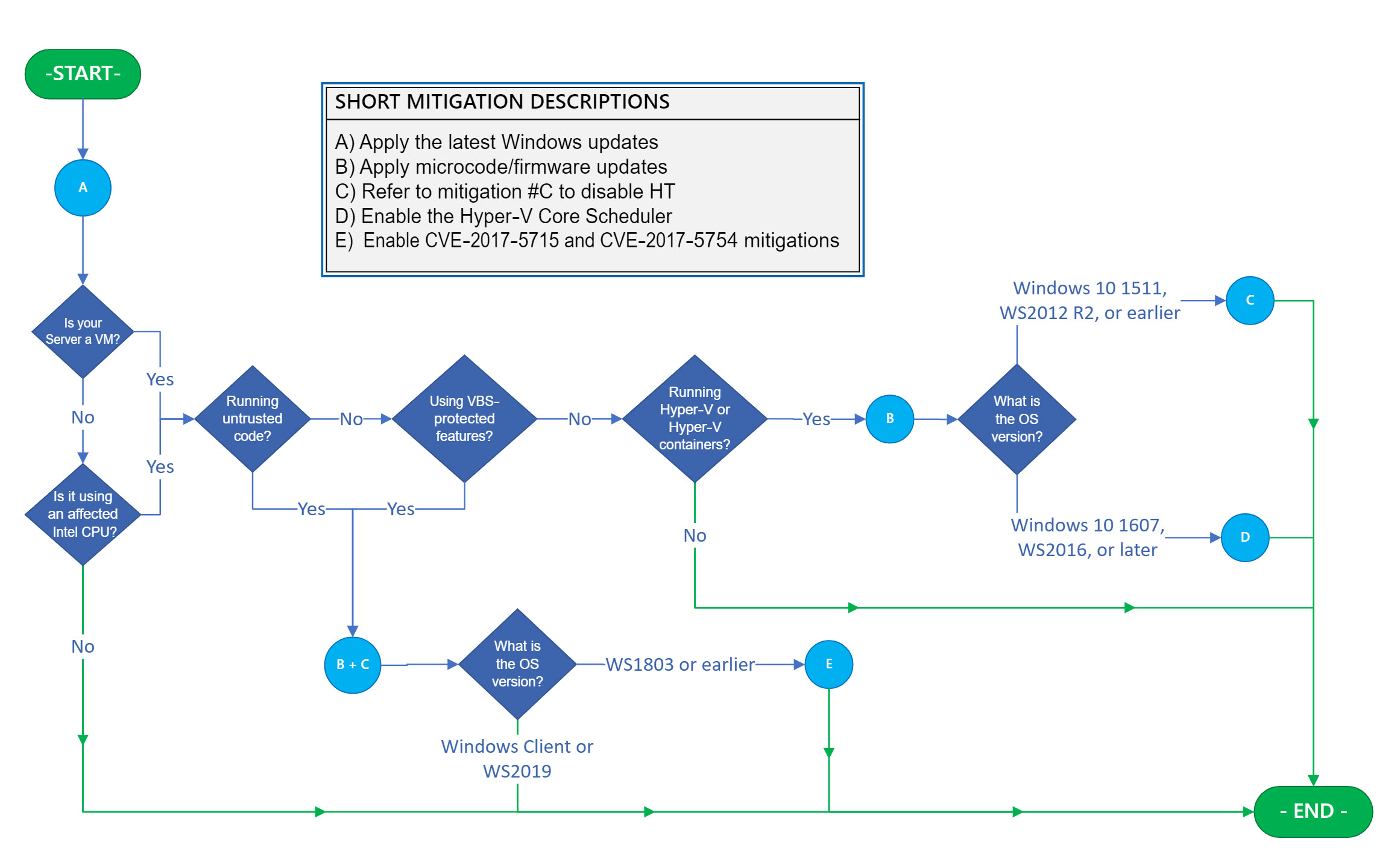

תרשים הזרימה באיור 1 יכול לעזור לך לזהות מערכות מושפעות ולברר את קבוצת הפעולות הנכונה.

חשוב: אם אתה משתמש במחשבים וירטואליים, עליך לשקול ולהחיל את תרשים הזרימה על מארחי Hyper-V ועל כל אורח VM המושפע בנפרד מכיוון שייתכן שהפחתת סיכונים תחול על שניהם. באופן ספציפי, עבור מארח Hyper-V, שלבי תרשים הזרימה מספקים הגנות בין VM והגנת אינטרה-מארח. עם זאת, החלת צמצום סיכונים אלה על מארח Hyper-V בלבד אינה מספיקה כדי לספק הגנה בתוך VM. כדי לספק הגנה בתוך מחשב וירטואלי, עליך להחיל את תרשים הזרימה על כל מחשב וירטואלי של Windows. ברוב המקרים, משמעות הדבר היא לוודא שמפתחות הרישום מוגדרים במחשב הווירטואלי.

בעת ניווט בתרשים הזרימה, תיתקל במעגלים כחולים עם אותיות הממפה לפעולה או לסידרה של פעולות הנדרשות כדי לצמצם וקטורי התקפה של L1TF הספציפיים לתצורות המערכת שלך. יש להחיל כל פעולה שבה אתה נתקל. כאשר אתה נתקל בקו ירוק, הוא מציין נתיב ישיר לסוף, ולא קיימים שלבי צמצום סיכונים נוספים.

הסבר קצר של כל צמצום סיכונים שצוין באותיות נכלל במקרא משמאל. הסברים מפורטים עבור כל צמצום סיכונים הכוללים הוראות התקנה ותצורה שלב אחר שלב מופיעים בסעיף "צמצום סיכונים".

צמצום סיכונים

חשוב: הסעיף הבא מתאר צמצום סיכונים שיש להחיל רק בתנאים הספציפיים שנקבעו על-ידי תרשים הזרימה באיור 1 בסעיף הקודם. אל תחיל צמצום סיכונים אלה, אלא אם תרשים הזרימה מציין שנחוץ צמצום סיכונים ספציפי.

בנוסף לעדכונים של תוכנה ומיקרו-קוד, ייתכן שיידרשו שינויים ידניים בתצורה כדי לאפשר הגנות מסוימות. אנו ממליצים ללקוחות ארגוניים להירשם לדואר של הודעות האבטחה כדי לקבל התראה על שינויי תוכן. (ראה הודעות אבטחה טכנית של Microsoft.)

צמצום סיכונים א'

השג והחל את העדכונים האחרונים של Windows

החל את כל העדכונים הזמינים למערכת ההפעלה Windows, כולל עדכוני האבטחה החודשיים של Windows. באפשרותך לראות את הטבלה של המוצרים המושפעים על Microsoft Security Advisory | ADV 180018 עבור L1TF, Security Advisory | ADV 190013 עבור MDS, Security Advisory | ADV220002 עבור MMIO ופגיעות אבטחה | CVE-2019-11135 עבור פגיעות גילוי מידע של הליבה של Windows.

צמצום סיכונים B

השג והחל את עדכוני המיקרו-קוד או הקושחה האחרונים

בנוסף להתקנת עדכוני האבטחה האחרונים של Windows, ייתכן שיידרשו גם מיקרו-קוד מעבד או עדכון קושחה. אנו ממליצים להשיג ולהחיל את עדכון המיקרו-קוד האחרון בהתאם למכשיר שלך מ- OEM של המכשיר. לקבלת מידע נוסף אודות עדכוני מיקרו-קוד או קושחה, עיין בהפניות הבאות:

הערה: אם אתה משתמש וירטואליזציה מקוננת (כולל הפעלת גורמים מכילים של Hyper-V במחשב וירטואלי אורח), עליך לחשוף את ההשכלה החדשה של מיקרו-קוד ל- VM האורח. הדבר עשוי לדרוש שדרוג של תצורת ה- VM לגירסה 8. גירסה 8 כוללת את ההשכלה של מיקרו-קוד כברירת מחדל. לקבלת מידע נוסף והפעולות הדרושות, עיין במאמר הבא Microsoft Docs הבא:

צמצום סיכונים C

האם עלי להפוך הליכי משנה של היפר-הליכי משנה (HT) ללא זמינים?

פגיעויות L1TF ו- MDS מסתכן בכך שהסודיות של מחשבים וירטואליים של Hyper-V והסודות השמורים על-ידי Microsoft Virtualization Based Security (VBS) עלולות להיחשף לסכנה באמצעות התקפה מצד ערוץ. כאשר Hyper-Threading (HT) מופעלת, גבולות האבטחה המסופקים הן על-ידי Hyper-V והן על-ידי VBS חלשים.

מתזמן הליבה של Hyper-V (זמין החל מ- Windows Server 2016 ו- Windows 10 גירסה 1607) מצמצם את וקטורי התקיפה של L1TF ו- MDS מול מחשבים וירטואליים של Hyper-V, ובכך עדיין מאפשר ל- Hyper-Threading להישאר זמין. הדבר מספק השפעה מינימלית על הביצועים.

מתזמן הליבה של Hyper-V אינו מצמצם את וקטורי התקיפה של L1TF או MDS מול תכונות אבטחה המוגנות על-ידי VBS. פגיעויות L1TF ו- MDS מסתכן בכך שהסודיות של סודות VBS עלולה להיחשף לסכנה באמצעות התקפה ערוץ צדדי כאשר Hyper-Threading (HT) מופעל, וחלש את גבול האבטחה שסופק על-ידי VBS. גם עם סיכון מוגבר זה, VBS עדיין מספק יתרונות אבטחה חשובים ומצמצם מגוון תקיפות כאשר HT מופעל. לכן, מומלץ להמשיך להשתמש ב- VBS במערכות התומכות ב- HT. לקוחות ה רוצים לסלק את הסיכון הפוטנציאלי של פגיעויות L1TF ו- MDS לגבי הסודיות של VBS צריכים לשקול להשבית את HT כדי לצמצם סיכון נוסף זה.

לקוחות ה רוצים לסלק את הסיכון של פגיעויות L1TF ו- MDS, בין אם לסודיות של גירסאות Hyper-V שקדמו ל- Windows Server 2016 או ליכולות האבטחה של VBS, צריכים לשקול את ההחלטה ולשקול להפוך את HT ללא זמין כדי לצמצם את הסיכון. באופן כללי, החלטה זו יכולה להיות מבוססת על הקווים המנחים הבאים:

-

עבור Windows 10 1607, Windows Server 2016 ומערכות עדכניות יותר שאינן פועלות עם Hyper-V ואינן משתמשות בתכונות אבטחה המוגנות על-ידי VBS, הלקוחות אינם צריכים להפוך את HT ללא זמין.

-

עבור Windows 10 1607, Windows Server 2016 ומערכות עדכניות יותר שבהם פועל Hyper-V עם מתזמן הליבה, אך אינם משתמשים בתכונות אבטחה המוגנות על-ידי VBS, הלקוחות לא צריכים להפוך את HT ללא זמין.

-

עבור Windows 10 גירסה 1511, Windows Server 2012 R2 ומערכות קודמות שפועלות באמצעות Hyper-V, על הלקוחות לשקול להפוך את HT ללא זמין כדי לצמצם את הסיכון.

השלבים הנדרשים כדי להפוך את HT ללא זמין שונים מ- OEM ל- OEM. עם זאת, הם בדרך כלל חלק מכלי ההגדרה והתצורה של הקושחה או ה- BIOS.

Microsoft הציגה גם את היכולת להפוך את Hyper-Threading ללא זמינה באמצעות הגדרת תוכנה אם קשה או בלתי אפשרי להפוך את HT ללא זמין ב- BIOS או בכלי התצורה של הגדרת הקושחה. הגדרת התוכנה להשבתת HT היא משנית להגדרת ה- BIOS או הקושחה שלך והיא אינה זמינה כברירת מחדל (כלומר, HT יפעל בהתאם להגדרת ה- BIOS או הקושחה שלך). לקבלת מידע נוסף אודות הגדרה זו וכיצד להפוך את HT ללא זמין באמצעותה, עיין במאמר הבא:

4072698 הדרכה של Windows Server להגנה מפני פגיעויות ערוץ צדדי של ביצוע ספקולטיבי

כאשר הדבר אפשרי, מומלץ להפוך את HT ללא זמין ב- BIOS או בקושחה כדי להבטיח שה- HT מושבת.

הערה: השבתת הליך היפר-הליך תפחית את ליבות ה- CPU. הדבר עשוי לכלול השפעה על תכונות שדורשות ליבות CPU מינימליות כדי לתפקד. לדוגמה, Windows Defender Application Guard (WDAG).

צמצום סיכונים D

הפוך את מתזמן הליבה של Hyper-V לזמין והגדר את ספירת הליכי המשנה של החומרה של VM לכל ליבה ל- 2

הערה: שלבי צמצום סיכונים אלה חלים רק על Windows Server 2016 Windows 10 גירסאות קודמות לגירסה 1809. מתזמן הליבה מופעל כברירת מחדל ב- Windows Server 2019 Windows 10 גירסה 1809.

השימוש במתזמן הליבה הוא תהליך בן שני שלבים שדורש ממך להפוך תחילה את מתזמן ה- Hyper-V לזמין ולאחר מכן לקבוע את התצורה של כל מחשב וירטואלי לנצל אותו על-ידי הגדרת ספירת הליכי המשנה של החומרה בכל ליבה לשתיים (2).

מתזמן הליבה של Hyper-V שהוצג ב- Windows Server 2016 Windows 10 גירסה 1607 הוא חלופה חדשה ללוגיקה הקלאסית של מתזמן. מתזמן הליבה מציע סטיית ביצועים פוחתת עבור עומסי עבודה בתוך מחשבים וירטואליים הפועלים במארח Hyper-V המותאם לשימוש ב- HT.

לקבלת הסבר מפורט על מתזמן הליבה של Hyper-V והפעולות להפיכו לזמין, עיין במאמר הבא של Windows IT Pro Center:

הבנה של סוגי מתזמן Hyper-V hypervisor והשימוש בהם

כדי להפוך את מתזמן הליבה של Hyper-V לזמין ב- Windows Server 2016 או Windows 10, הזן את הפקודה הבאה:

bcdedit /set HypervisorSchedulerType core

לאחר מכן, החלט אם לקבוע את תצורת ספירת הליכי המשנה של החומרה של מחשב וירטואלי (VM) נתון לכל ליבה לשתיים (2). אם אתה חושף את העובדה שמעבדים וירטואליים משורשרים למחשב וירטואלי של אורח, אתה מאפשר למתזמן במערכת ההפעלה של ה- VM, וגם בעומסי עבודה של מחשבים וירטואליים, להשתמש ב- HT בתזמון העבודה שלהם. לשם כך, הזן את הפקודה הבאה של PowerShell, שבה <VMName> הוא שם המחשב הווירטואלי:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Mitigation E

הפיכת צמצום סיכונים לזמין עבור התראות CVE-2017-5715, CVE-2017-5754 ו- CVE-2019-11135

הערה: צמצום סיכונים אלה מופעלים כברירת מחדל במערכות ההפעלה של לקוח Windows Server 2019 ו- Windows.

כדי לאפשר צמצום סיכונים עבור בעיות מינורית CVE-2017-5715, CVE-2017-5754 ו- CVE-2019-11135, השתמש בהנחיות במאמרים הבאים:

4072698 Windows Server להגנה מפני פגיעויות ערוץ צדדי של ביצוע ספקולטיבי

4073119 לקוח Windows עבור מומחי IT כדי להגן מפני פגיעויות ערוץ צדדי של ביצוע ספקולטיבי

הערה: צמצום סיכונים אלה כולל ותאפשר באופן אוטומטי את צמצום הסיביות של מסגרת הדף הבטוח עבור הליבה של Windows, וגם עבור צמצום הסיכונים המתוארים ב- CVE-2018-3620. לקבלת הסבר מפורט על צמצום הסיביות של מסגרת הדף הבטוח, עיין במאמר הבא בנושא מחקר אבטחה & הביטחון:

ספרי עזר

הדרכה לצמצום פגיעויות ערוץ צדדי של ביצוע ספקולטיבי ב- Azure

מוצרי הצד השלישי שבהם דן מאמר זה מיוצרים על-ידי חברות שאינן קשורות ל- Microsoft. איננו עורכים כל אחריות, משתמעת או אחרת, לגבי הביצועים או המהימנות של מוצרים אלה.

אנו מספקים פרטי קשר של ספקים חיצוניים כדי לסייע לך למצוא תמיכה טכנית. פרטי קשר אלה עשויים להשתנות ללא הודעה. איננו מבטיחים את מידת הדיוק של פרטי הקשר של ספק חיצוני זה.