Le mardi d'Amber a commencé comme tous les autres. Elle venait de s'asseoir à la table de sa cuisine avec son café et son bagel et avait ouvert son ordinateur portable pour vérifier ses e-mails.

Elle était un peu préoccupée par une réunion importante qu'elle avait cet après-midi-là – présenter le nouveau produit de Contoso au directeur de l'exploitation de Tailwind Toys – et elle a donc pu être un peu distraite.

Prenant une autre gorgée de café, elle a cliqué sur le lien et a entré son nom d'utilisateur et son mot de passe sur la page qui suivait. Cependant, lorsqu'elle a cliqué sur «Envoyer», un sentiment de malaise l'a envahie. La page de «confirmation» ne l'a pas mise à l'aise et elle a regardé attentivement la barre d'adresse.

http://contoso.support.contoso-it.net/confirm

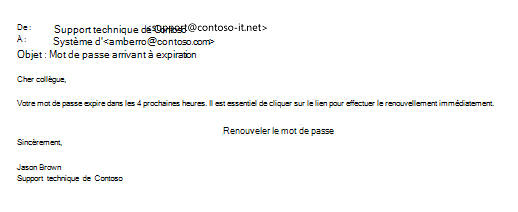

Ce nom de domaine n'avait pas l'air bien ! Elle a jeté un coup d'œil à l' e-mail original et son cœur s'est effondré. Elle n'avait pas remarqué le nom de domaine dans l'adresse e-mail, les fautes d'orthographe dans le message, ni le fait qu'il s'adressait à elle en tant que «collègue» et non par son nom. Elle a rapidement ouvert Teams et a cherché dans l'annuaire de l'entreprise un «Jason Brown». Comme elle le craignait... il n'y en avait pas.

Elle a saisi son téléphone pour appeler la sécurité de l'entreprise Contoso et faire part de ses soupçons, au moment où le «ding» de la notification retentit. Jetant un coup d'œil à son téléphone, c'était un code d'authentification multifactorielle pour son compte. Quelqu'un a essayé de se connecter en tant qu'elle. Et ils avaient son mot de passe.

Elle a immédiatement composé le numéro de sécurité de l'entreprise Contoso, et pendant qu'il sonnait, elle est retournée à sa boîte de réception eta cliqué sur «Signaler > hameçonnage» sur le message.

« La sécurité de Contoso, Avery à l'appareil. ». Amber a fait une pause une seconde, puis a répondu. «Salut Avery, c'est Amber Rodriguez. Je suis un gestionnaire de compte senior à Charlotte. Je pense que je suis tombé dansun messagede hameçonnage ce matin.»

« OK Amber, combien de temps cela s’est-il passé ? »

«Il y a juste deux minutes. J'ai cliqué sur le lien et, avant d'y penser, j'ai entré mon nom d'utilisateur et mon mot de passe sur le site.» Amber se préparait à une réprimande, et peut-être un appel des RH.

« Vous avez fait la bonne chose en nous appelant immédiatement. Avez-vous cliqué sur «Signaler le hameçonnage sur le message dans Outlook ?»

Amber a expiré, un peu soulagée par le ton empathique d 'Avery. «Oui, juste au moment où je composais ce numéro.»

«Bien. D'après les journaux, il semble qu'il y ait eu une connexion réussie ce matin à 7h52, heure française.» Avery a dit.

«C'était moi, en train de m'inscrire pour recevoir des e-mails ». Amber a répondu.

"OK. Et nous avons eu une tentative de connexion quelques minutes plus tard à 8h01, mais il s’agissait d’un appareil inconnu et l’invite multifacteur n’a jamais été reconnue.

«Exact ! Au moment où je vous appelais, mon application d'authentification voulait que je confirme une connexion. À ce moment-là, j'avais peur d'avoir été hameçonné, alors je n'ai pas confirmé.»

«Excellent, dit Avery, c'est exactement ce que nous voulons que vous fassiez. Ne reconnaissez ou ne confirmez jamais une demande d'authentification multifactorielle à moins d'être sûr d'en être l'auteur. Comme vous êtes toujours connecté sur votre ordinateur portable, j'ai besoin que vous alliez sur votre page de profil Contoso et que vous changiez votre mot de passe immédiatement. Pouvez-vous également me transmettre une copie du message de hameçonnage que vous avez reçu,en pièce jointe?»

«Oui, bien sûr.» dit Amber.

«Terrible. Je vais le partager avec l'équipe de réponse aux incidents afin que nous puissions avertir les autres membres de l'entreprise de se méfier de cette attaque. Mais vous avez bien fait de ne pas confirmer l'avis d'authentification multifacteur et de nous appeler tout de suite. Je pense que ça devrait être ok.

Amber a raccroché en se sentant un peu secouée, mais soulagée. Elle a siroté son café maintenant froid et a changé son mot de passe.

Résumé

Environ 4 % des personnes qui reçoivent un e-mail de hameçonnage cliquent sur le lien. Dans cette histoire, un manque de concentration temporaire, qui pourrait arriver à n'importe lequel d'entre nous, a mis Amber sur une voie dangereuse. Le premier site Web qu'elle a vu semblait assez réel, elle a donc entré son nom d'utilisateur et son mot de passe, mais heureusement, elle a eu des soupçons et a agi rapidement avant que de réels dommages ne soient causés.

Qu'est-ce qu'Amber aurait pu faire de mieux ?

-

J'ai porté une attention particulière à l'adresse de l'expéditeur (support@contoso-it.net), qui était clairement un hameçonnage.

-

Elle devait toujours changer le mot de passe de son entreprise, lorsqu’il avait elle. Un e-mail lui proposant de renouveler un mot de passe expiré aurait dû lui paraître suspect.

-

Elle aurait dû regarder l'adresse web du site (http://contoso.support.contoso-it.net) qui lui demandait son nom d'utilisateur et son mot de passe avant de soumettre ses informations d'identification. « HTTP » est un protocole non sécurisé, qui ne peut pas être utilisé pour se connecter légitimement. Le nom de domaine lui-même est maladroit et «contoso-it.net» plutôt que «contoso.com» semble suspect.

Qu'est-ce qu'Amber a fait de bien ?

-

Elle a fini par repérer la mauvaise adresse web et a eu la présence d'esprit de revenir en arrière et de vérifier plus attentivement l' e-mail.

-

Lorsqu’elle a reçu le message d'authentification multifacteur sur son téléphone, elle a su que quelque chose n'allait pas, et elle ne l'a pas confirmé.

-

Elle a rapidement appelé la sécurité de l'entreprise, leur a dit franchement ce qui s'était passé et a signalé le message dans Outlook.

Ce qui aurait pu être un désastre s’est avéré ok grâce à sa récupération rapide.

Pour en savoir plus, visitezle site https://support.microsoft.com/security.

Vous êtes prêt pour notre prochaine histoire ?

Découvrez Cameron apprend à réutiliser des mots de passe pour découvrir pourquoi la réutilisation de mots de passe, même des mots de passe très forts, peut être une idée dangereuse.

Nous sommes à l'écoute !

Que pensez-vous de cet article ? Avez-vous aimé que les informations sur la cybersécurité soient présentées sous la forme d'une histoire courte comme celle-ci ? Voulez-vous que nous fassions plus de choses de ce genre ? Veuillez sélectionner Oui dans le champ de commentaires ci-dessous si vous l'avez aimé, ou Non si vous ne l'avez pas aimé. Et n'hésitez pas à nous laisser des commentaires si vous avez des remarques sur la façon dont nous pouvons l'améliorer ou des demandes pour de futurs sujets.

Vos commentaires nous aideront à orienter les futurs contenus de ce type. Merci !