|

Ημερομηνία |

Περιγραφή αλλαγής |

|---|---|

|

27 Οκτωβρίου 2023 |

Προστέθηκαν αναφορές στη μετριασμό Β |

|

17 Ιουλίου 2023 |

Προστέθηκαν πληροφορίες MMIO |

Σύνοψη

Η Microsoft γνωρίζει τις νέες παραλλαγές της κατηγορίας της επίθεσης, γνωστές ως ευπάθειες υποθετικής εκτέλεσης πλευρικού καναλιού. Οι παραλλαγές ονομάζονται L1 Terminal Fault (L1TF) και Microarchitectural Data Sampling (MDS). Ένας εισβολέας που μπορεί να εκμεταλλευτεί με επιτυχία το L1TF ή το MDS ενδέχεται να μπορεί να διαβάσει δεδομένα με προνόμια πέρα από τα όρια της αξιοπιστίας.

ΕΝΗΜΕΡΩΣΗ: 14 ΜαΐΟΥ 2019: Στις 14 Μαΐου 2019, η Intel δημοσίευσε πληροφορίες σχετικά με μια νέα υποκατηγορία ευπάθειας υποθετικής εκτέλεσης πλευρικού καναλιού, γνωστή ως Microarchitectural Data Sampling. Έχουν λάβει τα ακόλουθα CVE:

-

CVE-2018-11091 | Microarchitectural Data Sampling unacheable Memory (MDSUM)

-

CVE-2018-12126 | Μικροαρχική δειγματοληψία δεδομένων buffer αποθήκευσης (MSBDS)

-

CVE-2018-12127 | Δειγματοληψία δεδομένων buffer μικροαρχικής συμπλήρωσης (MFBDS)

-

CVE-2018-12130 | Μικροαρχιτική δειγματοληψία δεδομένων θύρας φόρτωσης (MLPDS)

ΕΝΗΜΕΡΏΘΗΚΕ ΣΤΙς 12 ΝΟΕΜΒΡΊΟΥ 2019: Στις 12 Νοεμβρίου 2019, η Intel δημοσίευσε ένα τεχνικό συμβουλευτικό δελτίο σχετικά με την ευπάθεια Intel® Transactional Synchronization Extensions (Intel® TSX) Transaction Asynchronous Abort στην οποία έχει εκχωρηθεί η ευπάθεια CVE-2019-11135. Η Microsoft έχει κυκλοφορήσει ενημερώσεις για τον μετριασμό αυτής της ευπάθειας. Λάβετε υπόψη τα εξής:

-

Από προεπιλογή, τα μέτρα προστασίας λειτουργικών συστημάτων είναι ενεργοποιημένα για ορισμένες εκδόσεις λειτουργικού συστήματος Windows Server. Ανατρέξτε στο άρθρο της Γνωσιακής βάσης της Microsoft 4072698 για περισσότερες πληροφορίες.

-

Από προεπιλογή, οι προστασίες λειτουργικών συστημάτων είναι ενεργοποιημένες για όλες τις εκδόσεις λειτουργικού συστήματος υπολογιστή-πελάτη των Windows. Ανατρέξτε στο άρθρο της Γνωσιακής βάσης της Microsoft 4073119 για περισσότερες πληροφορίες.

Επισκόπηση ευπάθειας

Σε περιβάλλοντα στα οποία γίνεται κοινή χρήση πόρων, όπως οι κεντρικοί υπολογιστές αναπαράστασης, ένας εισβολέας που μπορεί να εκτελέσει αυθαίρετο κώδικα σε μια εικονική μηχανή μπορεί να έχει πρόσβαση σε πληροφορίες από μια άλλη εικονική μηχανή ή από τον ίδιο τον κεντρικό υπολογιστή αναπαράστασης.

Οι φόρτοι εργασίας διακομιστή, όπως οι Υπηρεσίες απομακρυσμένης επιφάνειας εργασίας (RDS) του Windows Server και περισσότεροι αποκλειστικοί ρόλοι, όπως οι ελεγκτές τομέα της υπηρεσίας καταλόγου Active Directory, βρίσκονται επίσης σε κίνδυνο. Οι εισβολείς που μπορούν να εκτελέσουν αυθαίρετο κώδικα (ανεξάρτητα από το επίπεδο προνομίων τους) ενδέχεται να έχουν πρόσβαση στο λειτουργικό σύστημα ή στα μυστικά φόρτου εργασίας, όπως κλειδιά κρυπτογράφησης, κωδικούς πρόσβασης και άλλα ευαίσθητα δεδομένα.

Τα λειτουργικά συστήματα υπολογιστών-πελατών Windows βρίσκονται επίσης σε κίνδυνο, ειδικά αν εκτελούν μη αξιόπιστο κώδικα, αξιοποιούν δυνατότητες ασφαλείας που βασίζονται σε λειτουργία αναπαράστασης, όπως το Windows Defender Credential Guard ή χρησιμοποιούν το Hyper-V για την εκτέλεση εικονικών μηχανών.

Σημείωση:Αυτές οι ευπάθειες επηρεάζουν μόνο επεξεργαστές Intel Core και επεξεργαστές Intel Xeon.

Επισκόπηση μετριασμού

Για την επίλυση αυτών των προβλημάτων, η Microsoft συνεργάζεται με την Intel για την ανάπτυξη μετριασμάτων λογισμικού και οδηγιών. Έχουν κυκλοφορήσει ενημερώσεις λογισμικού που θα σας βοηθήσουν να μετριάσετε τις ευπάθειες. Για να λάβετε όλα τα διαθέσιμα μέτρα προστασίας, ενδέχεται να απαιτούνται ενημερώσεις που θα μπορούσαν επίσης να περιλαμβάνουν μικροκώδικα από OEM συσκευής.

Αυτό το άρθρο περιγράφει πώς μπορείτε να μετριάσετε τις ακόλουθες ευπάθειες:

-

CVE-2018-3620 | Σφάλμα τερματικού L1 – Os, SMM

-

CVE-2018-3646 | Σφάλμα τερματικού L1 – VMM

-

CVE-2018-11091 | Microarchitectural Data Sampling unacheable Memory (MDSUM)

-

CVE-2018-12126 | Μικροαρχική δειγματοληψία δεδομένων buffer αποθήκευσης (MSBDS)

-

CVE-2018-12127 | Μικροαρχιτική δειγματοληψία δεδομένων θύρας φόρτωσης (MLPDS)

-

CVE-2018-12130 | Δειγματοληψία δεδομένων buffer μικροαρχικής συμπλήρωσης (MFBDS)

-

CVE-2019-11135 | Ευπάθεια αποκάλυψης πληροφοριών πυρήνα των Windows

-

CVE-2022-21123 | Ανάγνωση κοινόχρηστων δεδομένων buffer (SBDR)

-

CVE-2022-21125 | Δειγματοληψία κοινόχρηστων δεδομένων buffer (SBDS)

-

CVE-2022-21127 | Ενημέρωση δειγματοληψίας buffer ειδικών καταχωρήσεων (ενημέρωση SRBDS)

-

CVE-2022-21166 | Καταχώρηση μερικής εγγραφής συσκευής (DRPW)

Για να μάθετε περισσότερα σχετικά με τις ευπάθειες, ανατρέξτε στις ακόλουθες προειδοποιήσεις ασφαλείας:

L1TF: ADV180018 | Οδηγίες της Microsoft για τον μετριασμό της παραλλαγής L1TF

MDS: ADV190013 | Οδηγίες της Microsoft για τον μετριασμό των ευπαθειών microarchitectural Data Sampling

MMIO: ADV220002 | Οδηγίες της Microsoft για μη ενημερωμένες ευπάθειες δεδομένων Intel Processor MMIO

Ευπάθεια αποκάλυψης πληροφοριών πυρήνα των Windows: CVE-2019-11135 | Ευπάθεια αποκάλυψης πληροφοριών πυρήνα των Windows

Καθορισμός ενεργειών που είναι απαραίτητες για τον μετριασμό της απειλής

Οι παρακάτω ενότητες μπορούν να σας βοηθήσουν να εντοπίσετε συστήματα που επηρεάζονται από τις ευπάθειες L1TF ή/και MDS, καθώς και να σας βοηθήσουν να κατανοήσετε και να μετριάσετε τους κινδύνους.

Πιθανές επιπτώσεις στις επιδόσεις

Κατά τη δοκιμή, η Microsoft έχει δει ορισμένες επιπτώσεις στις επιδόσεις από αυτούς τους μετριασμούς, ανάλογα με τη ρύθμιση παραμέτρων του συστήματος και τους μετριασμούς που απαιτούνται.

Ορισμένοι πελάτες ενδέχεται να χρειαστεί να απενεργοποιήσουν τα υπερνηματικά (γνωστά και ως ταυτόχρονη πολυνηματική επεξεργασία ή SMT) για να αντιμετωπίσουν πλήρως τον κίνδυνο από L1TF και MDS. Λάβετε υπόψη ότι η απενεργοποίηση του υπερ-νήματος μπορεί να προκαλέσει υποβάθμιση των επιδόσεων. Αυτή η κατάσταση ισχύει για τους πελάτες που χρησιμοποιούν τα εξής:

-

Εκδόσεις του Hyper-V που είναι παλαιότερες από τον Windows Server 2016 ή Windows 10 έκδοση 1607 (Επετειακή ενημέρωση)

-

Δυνατότητες ασφαλείας που βασίζονται σε αναπαράσταση (VBS), όπως το Credential Guard και το Device Guard

-

Λογισμικό που επιτρέπει την εκτέλεση μη αξιόπιστου κώδικα (για παράδειγμα, ένα διακομιστή αυτοματοποίησης δόμησης ή ένα κοινόχρηστο περιβάλλον φιλοξενίας IIS)

Η επίδραση μπορεί να διαφέρει ανάλογα με το υλικό και τους φόρτους εργασίας που εκτελούνται στο σύστημα. Η πιο συνηθισμένη ρύθμιση παραμέτρων συστήματος είναι να έχετε ενεργοποιημένη την υπερνηματικά νήματα. Επομένως, η επίδραση στις επιδόσεις περικλείεται στο χρήστη ή το διαχειριστή που κάνει την ενέργεια για να απενεργοποιήσει την υπερ-νήματα στο σύστημα.

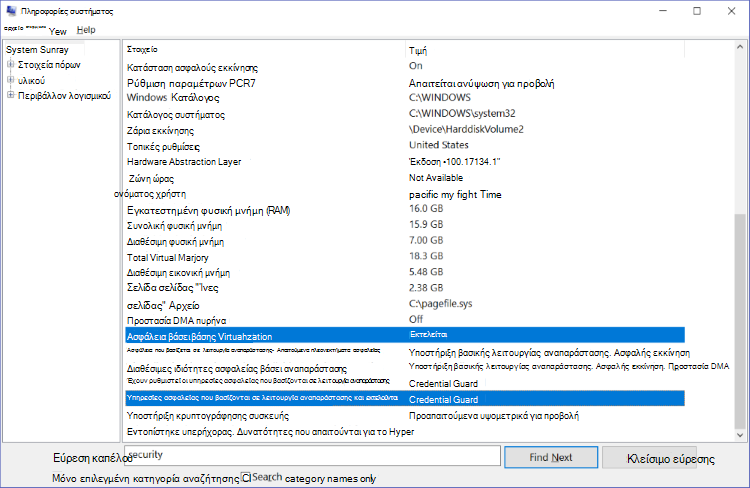

Σημείωση:Για να προσδιορίσετε εάν το σύστημά σας χρησιμοποιεί δυνατότητες ασφαλείας που προστατεύονται με VBS, ακολουθήστε τα εξής βήματα:

-

Στο μενού Έναρξη, πληκτρολογήστε MSINFO32.Σημείωση: Ανοίγει το παράθυρο Πληροφορίες συστήματος .

-

Στο πλαίσιο Εύρεση του, πληκτρολογήστε ασφάλεια.

-

Στο δεξιό τμήμα παραθύρου, εντοπίστε τις δύο γραμμές που έχουν επιλεγεί στο στιγμιότυπο οθόνης και ελέγξτε τη στήλη Τιμή για να δείτε εάν είναι ενεργοποιημένη η Ασφάλεια βάσει αναπαράστασης και ποιες υπηρεσίες ασφαλείας που βασίζονται σε αναπαράσταση εκτελούνται.

Το βασικό χρονοδιάγραμμα Hyper-V μετριάζει τα διανύσματα επίθεσης L1TF και MDS εναντίον εικονικών μηχανών Hyper-V, ενώ εξακολουθεί να επιτρέπει την ενεργοποίηση της υπερνηματικής επεξεργασίας. Το βασικό χρονοδιάγραμμα είναι διαθέσιμο από τον Windows Server 2016 και Windows 10 έκδοση 1607. Αυτό παρέχει ελάχιστες επιπτώσεις στις επιδόσεις των εικονικών μηχανών.

Ο βασικός προγραμματισμός δεν μετριάζει τα διανύσματα επίθεσης L1TF ή MDS έναντι δυνατοτήτων ασφαλείας που προστατεύονται με VBS. Για περισσότερες πληροφορίες, ανατρέξτε στο θέμα Μετριασμός C και στο ακόλουθο άρθρο ιστολογίου αναπαράστασης:

Για λεπτομερείς πληροφορίες από την Intel σχετικά με την επίδραση στις επιδόσεις, μεταβείτε στην ακόλουθη τοποθεσία web της Intel:

Προσδιορισμός επηρεαζόμενων συστημάτων και απαιτούμενων μετριασμάτων

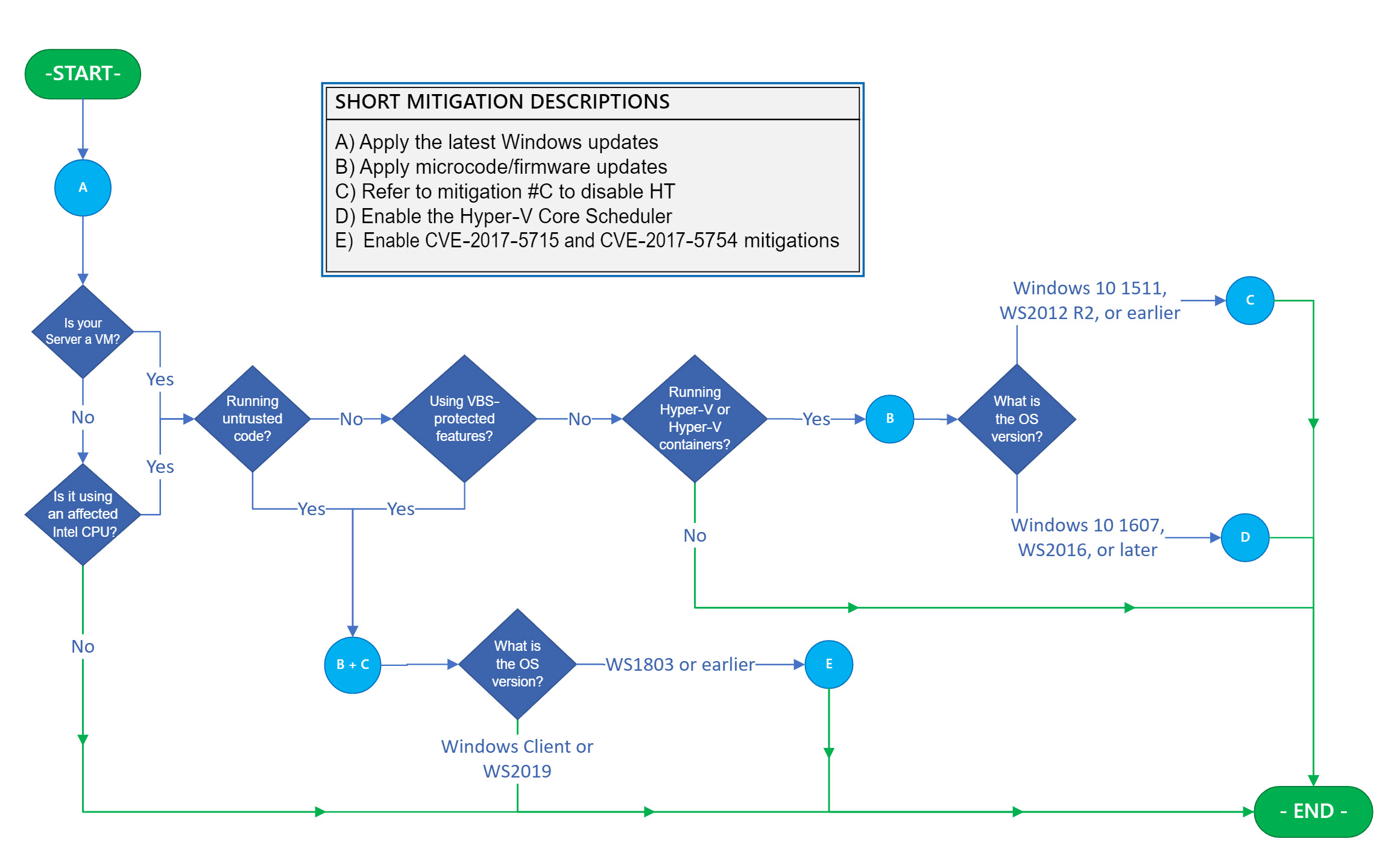

Το διάγραμμα ροής στην εικόνα 1 μπορεί να σας βοηθήσει να αναγνωρίσετε τα συστήματα που επηρεάζονται και να προσδιορίσετε το σωστό σύνολο ενεργειών.

Σημαντικό: Εάν χρησιμοποιείτε εικονικές μηχανές, πρέπει να εξετάσετε και να εφαρμόσετε το διάγραμμα ροής σε κεντρικούς υπολογιστές Hyper-V και σε κάθε επισκέπτη εικονικής μηχανής που επηρεάζεται μεμονωμένα, επειδή ενδέχεται να ισχύουν μετριασμούς και για τα δύο. Συγκεκριμένα, για έναν κεντρικό υπολογιστή Hyper-V, τα βήματα του διαγράμματος ροής παρέχουν προστασία μεταξύ VM και προστασία εντός κεντρικού υπολογιστή. Ωστόσο, η εφαρμογή αυτών των μετριασμών μόνο στον κεντρικό υπολογιστή Hyper-V δεν επαρκεί για την παροχή προστασίας intra-VM. Για να παρέχετε προστασία intra-VM, πρέπει να εφαρμόσετε το διάγραμμα ροής σε κάθε εικονική μηχανή των Windows. Στις περισσότερες περιπτώσεις, αυτό σημαίνει ότι πρέπει να βεβαιωθείτε ότι τα κλειδιά μητρώου έχουν οριστεί στη εικονική μηχανή.

Καθώς περιηγείστε στο διάγραμμα ροής, θα συναντήσετε μπλε κύκλους με γράμματα που αντιστοιχούν σε μια ενέργεια ή μια σειρά ενεργειών που απαιτούνται για τον μετριασμό των διανυσμάτων επίθεσης L1TF που αφορούν συγκεκριμένα τις ρυθμίσεις παραμέτρων του συστήματός σας. Κάθε ενέργεια που αντιμετωπίζετε πρέπει να εφαρμόζεται. Όταν συναντάτε μια πράσινη γραμμή, υποδεικνύει μια απευθείας διαδρομή προς το τέλος και δεν υπάρχουν πρόσθετα βήματα μετριασμού.

Μια σύντομη επεξήγηση κάθε μετριασμού με γράμματα περιλαμβάνεται στο υπόμνημα στα δεξιά. Λεπτομερείς επεξηγήσεις για κάθε μετριασμό που περιλαμβάνουν οδηγίες εγκατάστασης και ρύθμισης παραμέτρων βήμα προς βήμα παρέχονται στην ενότητα "Μετριασμούς".

Μετριασμούς

Σημαντικό: Η παρακάτω ενότητα περιγράφει μετριασμούς που πρέπει να εφαρμοστούν ΜΟΝΟ υπό τις συγκεκριμένες συνθήκες που καθορίζονται από το διάγραμμα ροής στην Εικόνα 1 της προηγούμενης ενότητας. ΜΗΝ εφαρμόζετε αυτούς τους μετριασμούς, εκτός εάν το διάγραμμα ροής υποδεικνύει ότι είναι απαραίτητος ο συγκεκριμένος μετριασμός.

Εκτός από τις ενημερώσεις λογισμικού και μικροκώδικα, ενδέχεται επίσης να απαιτούνται μη αυτόματες αλλαγές ρύθμισης παραμέτρων για την ενεργοποίηση ορισμένων προστατευμάτων. Συνιστούμε επίσης στους εταιρικούς πελάτες να εγγραφούν στο mailer ειδοποιήσεων ασφαλείας, ώστε να ειδοποιούνται σχετικά με αλλαγές περιεχομένου. (Ανατρέξτε στο θέμα Τεχνικές ειδοποιήσεις ασφαλείας της Microsoft.)

Μετριασμός Α

Λήψη και εφαρμογή των πιο πρόσφατων ενημερώσεων των Windows

Εφαρμόστε όλες τις διαθέσιμες ενημερώσεις του λειτουργικού συστήματος Windows, συμπεριλαμβανομένων των μηνιαίων ενημερώσεων ασφαλείας των Windows. Μπορείτε να δείτε τον πίνακα των επηρεαζόμενων προϊόντων στο Συμβουλευτικό δελτίο ασφαλείας της Microsoft | ADV 180018 για L1TF, Συμβουλευτικό δελτίο ασφαλείας | ADV 190013 για MDS, Συμβουλευτικό δελτίο ασφαλείας | ADV220002 για MMIO και ευπάθεια ασφαλείας | CVE-2019-11135 για την ευπάθεια αποκάλυψης πληροφοριών πυρήνα των Windows.

Μετριασμός Β

Λήψη και εφαρμογή των πιο πρόσφατων ενημερώσεων μικροκώδικα ή υλικολογισμικού

Εκτός από την εγκατάσταση των τελευταίων ενημερώσεων ασφαλείας των Windows, ενδέχεται επίσης να απαιτείται μικροκώδικας ή ενημέρωση υλικολογισμικού επεξεργαστή. Σας συνιστούμε να αποκτήσετε και να εφαρμόσετε την πιο πρόσφατη ενημέρωση μικροκώδικα, ανάλογα με την περίπτωση για τη συσκευή σας από τον OEM της συσκευής. Για περισσότερες πληροφορίες σχετικά με τις ενημερώσεις μικροκώδικα ή υλικολογισμικού, ανατρέξτε στις ακόλουθες αναφορές:

Σημείωση: Εάν χρησιμοποιείτε ένθετης λειτουργίας αναπαράστασης (συμπεριλαμβανομένης της εκτέλεσης κοντέινερ Hyper-V σε φιλοξενούμενη εικονική μηχανή), πρέπει να εκθέσετε τους νέους διαφωτισμούς μικροκώδικα στην φιλοξενούμενη εικονική μηχανή. Αυτό μπορεί να απαιτεί αναβάθμιση της ρύθμισης παραμέτρων VM στην έκδοση 8. Η έκδοση 8 περιλαμβάνει τους διαφωτισμούς μικροκώδικα από προεπιλογή. Για περισσότερες πληροφορίες και τα απαιτούμενα βήματα, ανατρέξτε στο ακόλουθο άρθρο Microsoft Docs άρθρο:

Εκτέλεση του Hyper-V σε εικονική μηχανή με ένθετης λειτουργίας αναπαράστασης

Μετριασμός C

Πρέπει να απενεργοποιήσω την υπερνηματικά (HT);

Οι ευπάθειες L1TF και MDS παρουσιάζουν τον κίνδυνο η εμπιστευτικότητα των εικονικών μηχανών Hyper-V και τα μυστικά που διατηρούνται από το Microsoft Virtualization Based Security (VBS) να παραβιαστούν χρησιμοποιώντας μια επίθεση πλευρικού καναλιού. Όταν είναι ενεργοποιημένα Hyper-Threading (HT), τα όρια ασφαλείας που παρέχονται τόσο από το Hyper-V όσο και από το VBS εξασθενούν.

Το βασικό χρονοδιάγραμμα Hyper-V (διαθέσιμο ξεκινώντας από τον Windows Server 2016 και Windows 10 έκδοση 1607) μετριάζει τα ανύσματα επιθέσεων L1TF και MDS κατά εικονικών μηχανών Hyper-V, επιτρέποντας παράλληλα την ενεργοποίηση των Hyper-Threading. Αυτό παρέχει ελάχιστες επιπτώσεις στις επιδόσεις.

Το βασικό χρονοδιάγραμμα Hyper-V δεν μετριάζει τα διανύσματα επίθεσης L1TF ή MDS έναντι δυνατοτήτων ασφαλείας που προστατεύονται με VBS. Οι ευπάθειες L1TF και MDS εισάγουν τον κίνδυνο ότι η εμπιστευτικότητα των μυστικών VBS θα μπορούσε να παραβιαστεί μέσω μιας επίθεσης πλευρικού καναλιού όταν ενεργοποιηθεί Hyper-Threading (HT), αποδυναμώνοντας το όριο ασφαλείας που παρέχεται από τη VBS. Ακόμη και με αυτόν τον αυξημένο κίνδυνο, η VBS εξακολουθεί να παρέχει πολύτιμα οφέλη ασφαλείας και μετριάζει μια σειρά επιθέσεων με ενεργοποιημένη την HT. Ως εκ τούτου, συνιστάται η χρήση της VBS σε συστήματα με δυνατότητα HT. Οι πελάτες που θέλουν να εξαλείψουν τον πιθανό κίνδυνο των ευπαθειών L1TF και MDS στην εμπιστευτικότητα της VBS θα πρέπει να εξετάσουν το ενδεχόμενο απενεργοποίησης της HT για τον μετριασμό αυτού του πρόσθετου κινδύνου.

Οι πελάτες που θέλουν να εξαλείψουν τον κίνδυνο που ενέχουν οι ευπάθειες L1TF και MDS, είτε πρόκειται για την εμπιστευτικότητα των εκδόσεων Hyper-V που είναι παλαιότερες από τον Windows Server 2016 είτε για δυνατότητες ασφαλείας VBS, πρέπει να σταθμίσουν την απόφαση και να εξετάσουν το ενδεχόμενο απενεργοποίησης της HT για να μετριάσουν τον κίνδυνο. Γενικά, η απόφαση αυτή μπορεί να βασίζεται στις ακόλουθες κατευθυντήριες γραμμές:

-

Για Windows 10 έκδοση 1607, τον Windows Server 2016 και τα πιο πρόσφατα συστήματα που δεν εκτελούν Hyper-V και δεν χρησιμοποιούν δυνατότητες ασφαλείας με προστασία VBS, οι πελάτες δεν πρέπει να απενεργοποιήσουν την τεχνολογία HT.

-

Για Windows 10 έκδοση 1607, τον Windows Server 2016 και πιο πρόσφατα συστήματα που εκτελούν Hyper-V με το Βασικό χρονοδιάγραμμα, αλλά δεν χρησιμοποιούν δυνατότητες ασφαλείας με προστασία VBS, οι πελάτες δεν πρέπει να απενεργοποιήσουν το HT.

-

Για Windows 10 έκδοση 1511, τον Windows Server 2012 R2 και παλαιότερα συστήματα που εκτελούν Hyper-V, οι πελάτες πρέπει να εξετάσουν το ενδεχόμενο απενεργοποίησης της HT για να μετριάσουν τον κίνδυνο.

Τα βήματα που απαιτούνται για την απενεργοποίηση της HT διαφέρουν από OEM σε OEM. Ωστόσο, είναι συνήθως μέρος του BIOS ή των εργαλείων ρύθμισης και ρύθμισης παραμέτρων του υλικολογισμικού.

Επίσης, η Microsoft έχει εισαγάγει τη δυνατότητα απενεργοποίησης της τεχνολογίας Hyper-Threading μέσω μιας ρύθμισης λογισμικού, εάν είναι δύσκολο ή αδύνατο να απενεργοποιήσετε την τεχνολογία HT στο BIOS ή στα εργαλεία ρύθμισης και ρύθμισης παραμέτρων υλικολογισμικού. Η ρύθμιση λογισμικού για την απενεργοποίηση του HT είναι δευτερεύουσα στη ρύθμιση ΤΟΥ BIOS ή του υλικολογισμικού και είναι απενεργοποιημένη από προεπιλογή (που σημαίνει ότι το HT θα ακολουθεί τη ρύθμιση ΤΟΥ BIOS ή του υλικολογισμικού). Για να μάθετε περισσότερα σχετικά με αυτήν τη ρύθμιση και πώς μπορείτε να απενεργοποιήσετε τη χρήση της HT, ανατρέξτε στο ακόλουθο άρθρο:

4072698 Οδηγίες για windows server για προστασία από ευπάθειες υποθετικής εκτέλεσης πλευρικού καναλιού

Όταν είναι δυνατό, συνιστάται να απενεργοποιήσετε το HT στο BIOS ή το υλικολογισμικό σας για την ισχυρότερη εγγύηση ότι το HT είναι απενεργοποιημένο.

Σημείωση: Η απενεργοποίηση της υπερ-ανάγνωσης θα μειώσει τους πυρήνες της CPU. Αυτό μπορεί να επηρεάσει τις δυνατότητες που απαιτούν ελάχιστους πυρήνες CPU για να λειτουργήσουν. Για παράδειγμα, Windows Defender Application Guard (WDAG).

Μετριασμός D

Ενεργοποίηση του βασικού χρονοδιαγράμματος Hyper-V και ορισμός του πλήθους νημάτων υλικού VM ανά πυρήνα σε 2

Σημείωση: Αυτά τα βήματα μετριασμού ισχύουν μόνο για τον Windows Server 2016 και Windows 10 εκδόσεις πριν από την έκδοση 1809. Ο βασικός προγραμματισμός είναι ενεργοποιημένος από προεπιλογή στον Windows Server 2019 και Windows 10 έκδοση 1809.

Η χρήση του βασικού χρονοδιαγράμματος είναι μια διαδικασία δύο σταδίων που απαιτεί να ενεργοποιήσετε πρώτα το χρονοδιάγραμμα στον κεντρικό υπολογιστή Hyper-V και, στη συνέχεια, να ρυθμίσετε τις παραμέτρους κάθε εικονικής μηχανής για να την εκμεταλλευτείτε, ορίζοντας το πλήθος νημάτων υλικού ανά πυρήνα σε δύο (2).

Το βασικό χρονοδιάγραμμα Hyper-V που παρουσιάστηκε για πρώτη έκδοση στον Windows Server 2016 και Windows 10 έκδοση 1607 αποτελεί μια νέα εναλλακτική λύση στην κλασική λογική του χρονοδιαγράμματος. Ο βασικός προγραμματισμός προσφέρει μειωμένη μεταβλητότητα επιδόσεων για φόρτους εργασίας εντός εικονικών μηχανών που εκτελούνται σε κεντρικό υπολογιστή Hyper-V με δυνατότητα HT.

Για μια λεπτομερή επεξήγηση του βασικού χρονοδιαγράμματος του Hyper-V και των βημάτων για την ενεργοποίηση, ανατρέξτε στο ακόλουθο άρθρο του Windows IT Pro Center:

Κατανόηση και χρήση τύπων χρονοδιαγράμματος υπερεποπτήρα Hyper-V

Για να ενεργοποιήσετε το βασικό χρονοδιάγραμμα Hyper-V στον Windows Server 2016 ή Windows 10, πληκτρολογήστε την ακόλουθη εντολή:

bcdedit /set HypervisorSchedulerType core

Στη συνέχεια, αποφασίστε αν θα ρυθμίσετε το πλήθος νημάτων υλικού μιας δεδομένης εικονικής μηχανής ανά πυρήνα σε δύο (2). Εάν αποκαλύψετε το γεγονός ότι οι εικονικοί επεξεργαστές είναι υπερ-νήματα σε μια φιλοξενούμενη εικονική μηχανή, ενεργοποιείτε το χρονοδιάγραμμα στο λειτουργικό σύστημα VM, καθώς και τους φόρτους εργασίας της εικονικής μηχανής, για να χρησιμοποιήσετε HT στον δικό τους προγραμματισμό εργασίας. Για να το κάνετε αυτό, πληκτρολογήστε την ακόλουθη εντολή PowerShell, στην οποία <> VMName είναι το όνομα της εικονικής μηχανής:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Μετριασμός E

Ενεργοποίηση μετριασμάτων για προειδοποιήσεις CVE-2017-5715, CVE-2017-5754 και CVE-2019-11135

Σημείωση: Αυτοί οι μετριασμούς ενεργοποιούνται από προεπιλογή στα λειτουργικά συστήματα υπολογιστή-πελάτη Windows 2019 και Windows.

Για να ενεργοποιήσετε μετριασμούς για προειδοποιήσεις CVE-2017-5715, CVE-2017-5754 και CVE-2019-11135, χρησιμοποιήστε τις οδηγίες στα ακόλουθα άρθρα:

Σημείωση: Αυτοί οι μετριασμούς περιλαμβάνουν και ενεργοποιούν αυτόματα τον μετριασμό bit ασφαλούς πλαισίου σελίδας για τον πυρήνα των Windows, καθώς και για τους μετριασμούς που περιγράφονται στο CVE-2018-3620. Για μια λεπτομερή επεξήγηση του μετριασμού bit του πλαισίου ασφαλούς σελίδας, ανατρέξτε στο ακόλουθο άρθρο ιστολογίου Έρευνας ασφάλειας & Άμυνας:

Αναφορές

Οδηγίες για τον μετριασμό των ευπαθειών υποθετικής εκτέλεσης πλευρικού καναλιού στο Azure

Τα προϊόντα τρίτων κατασκευαστών που αναφέρονται σε αυτό το άρθρο έχουν κατασκευαστεί από εταιρείες που είναι ανεξάρτητες από τη Microsoft. Δεν παρεχόμαστε καμία εγγύηση, έμμεση ή άλλη, σχετικά με την απόδοση ή την αξιοπιστία αυτών των προϊόντων.

Παρέχουμε στοιχεία επικοινωνίας τρίτων για να σας βοηθήσουμε να βρείτε τεχνική υποστήριξη. Αυτά τα στοιχεία επικοινωνίας μπορεί να αλλάξουν χωρίς προειδοποίηση. Δεν εγγυόμαστε την ακρίβεια αυτών των στοιχείων επικοινωνίας τρίτου κατασκευαστή.