WICHTIG Sie sollten das am oder nach dem 9. Juli 2024 veröffentlichte Windows-Sicherheitsupdate als Teil Ihres regulären monatlichen Aktualisierungsprozesses anwenden.

Dieser Artikel bezieht sich auf Organisationen, die mit der Bewertung von Risikominderungen für eine öffentlich offengelegte Umgehung des sicheren Starts beginnen sollten, die vom BlackLotus UEFI-Bootkit genutzt wird. Darüber hinaus können Sie proaktiv Sicherheitsmaßnahmen ergreifen oder mit der Vorbereitung auf das Rollout beginnen. Beachten Sie, dass diese Schadsoftware physischen oder administrativen Zugriff auf das Gerät erfordert.

VORSICHT Nachdem die Abhilfemaßnahme gegen dieses Problem auf einem Gerät aktiviert (d. h. angewendet) wurde, kann sie nicht mehr rückgängig gemacht werden, wenn auf diesem Gerät weiterhin die Funktion "Sicherer Start" verwendet wird. Selbst bei einer Neuformatierung des Datenträgers werden die Sperrungen nicht entfernt, wenn sie bereits angewendet wurden. Beachten Sie alle möglichen Auswirkungen, und testen Sie sorgfältig, bevor Sie die in diesem Artikel beschriebenen Sperrungen auf Ihr Gerät anwenden.

Inhalt

Zusammenfassung

In diesem Artikel werden Schutzmaßnahmen gegen die Umgehung einer Sicherheitsfunktion für den sicheren Start mithilfe des UEFI-Bootkits BlackLotus beschrieben, das unter CVE-2023-24932 nachverfolgt wird. Es wird erklärt, wie die Schutzmaßnahmen aktiviert werden können, und es werden Hinweise zur Aktualisierung startbarer Medien gegeben. Ein Bootkit ist ein bösartiges Programm, das so konzipiert ist, dass es so früh wie möglich in der Startsequenz eines Gerätes geladen wird, um den Start des Betriebssystems zu steuern.

sichere Start wird von Microsoft empfohlen, um einen sicheren und vertrauenswürdigen Pfad von der Unified Extensible Firmware Interface (UEFI) über die vertrauenswürdige Startsequenz des Windows-Kernels zu erstellen. Der sichere Start hilft dabei, Bootkit-Schadsoftware in der Startsequenz zu verhindern. Wird der sichere Start deaktiviert, besteht die Gefahr, dass ein Gerät von Bootkit-Schadsoftware infiziert wird. Das Korrigieren der Umgehung des sicheren Starts, die in CVE-2023-24932 beschrieben wird, erfordert das Sperren von Start-Managern. Dies kann zu Problemen bei einigen Gerätestartkonfigurationen führen.

Abhilfemaßnahmen gegen die unter CVE-2023-24932 beschriebene Umgehung des sicheren Starts sind in den Windows-Sicherheitsupdates enthalten, die am oder nach dem 9. Juli 2024 veröffentlicht wurden. Diese Schutzmechanismen sind jedoch nicht standardmäßig aktiviert. Mit diesen Updates wird empfohlen, mit der Auswertung dieser Änderungen in Ihrer Umgebung zu beginnen. Der vollständige Zeitplan wird im Abschnitt Timing von Updates beschrieben.

Bevor Sie diese Risikominderungen aktivieren, sollten Sie die Details in diesem Artikel sorgfältig überprüfen und bestimmen, ob Sie die Risikominderungen aktivieren oder auf ein zukünftiges Update von Microsoft warten müssen. Wenn Sie die Risikominderungen aktivieren, müssen Sie überprüfen, ob Ihre Geräte aktualisiert und bereit sind, und ob Sie die in diesem Artikel beschriebenen Risiken verstehen.

Handeln Sie

|

Für dieses Release sollten die folgenden Schritte ausgeführt werden: Schritt 1: Installieren Sie das Windows-Sicherheitsupdate, das am oder nach dem 9. April 2024 veröffentlicht wurde, auf allen unterstützten Versionen. Schritt 2: Evaluieren Sie die Änderungen und deren Auswirkungen auf Ihre Umgebung. Schritt 3: Erzwingen Sie die Änderungen. |

Umfang der Auswirkungen

Alle Windows-Geräte mit aktiviertem Schutz durch sicheren Start sind vom BlackLotus-Bootkit betroffen. Für unterstützte Versionen von Windows sind Mechanismen zur Risikominderung verfügbar. Die vollständige Liste finden Sie unter CVE-2023-24932.

Grundlegendes zu den Risiken

Schadsoftwarerisiken: Damit der in diesem Artikel beschriebene BlackLotus UEFI-Bootkit-Exploit möglich wird, muss ein Angreifer Administratorrechte auf einem Gerät oder physischen Zugriff auf das Gerät erlangen. Dies kann durch physischen oder Remotezugriff auf das Gerät erfolgen, z. B. durch Verwendung eines Hypervisors für den Zugriff auf VMs/Cloud. Ein Angreifer nutzt dieses Sicherheitsrisiko häufig, um weiterhin ein Gerät zu kontrollieren, auf das er bereits zugreifen und das er möglicherweise manipulieren kann. Risikominderungen in diesem Artikel sind präventiv und nicht korrigierend. Wenn Ihr Gerät bereits kompromittiert ist, wenden Sie sich an Ihren Sicherheitsanbieter, um Hilfe zu erhalten.

Wiederherstellungsmedien: Wenn nach dem Anwenden der Risikominderungen ein Problem mit dem Gerät auftritt und das Gerät nicht mehr gestartet werden kann, können Sie ihr Gerät möglicherweise nicht mehr von vorhandenen Medien starten oder wiederherstellen. Wiederherstellungs- oder Installationsmedien müssen aktualisiert werden, damit sie mit einem Gerät funktionieren, auf das die Risikominderungen angewendet wurden.

Firmwareprobleme: Wenn Windows die in diesem Artikel beschriebenen Mechanismen zur Risikominderung anwendet, muss es sich auf die UEFI-Firmware des Geräts stützen, um die Werte für den sicheren Start zu aktualisieren (die Updates werden auf den Datenbankschlüssel (DB) und den DBX-Signaturschlüssel (Forbidden Signature Key) angewendet). Wir haben die Erfahrung gemacht, dass die Updates bei einigen Geräten fehlschlagen. Wir arbeiten mit Geräteherstellern zusammen, um diese wichtigen Updates auf so vielen Geräten wie möglich zu testen.

HINWEIS: Testen Sie diese Risikominderungsmechanismen zunächst auf einem einzelnen Gerät pro Geräteklasse in Ihrer Umgebung, um mögliche Firmwareprobleme zu ermitteln. Wenden Sie sie nicht allgemein an, bevor nicht alle Geräteklassen in Ihrer Umgebung ausgewertet wurden.

BitLocker-Wiederherstellung: Bei einigen Geräten wird möglicherweise die BitLocker-Wiederherstellung aktiviert. Sichern Sie eine Kopie Ihres BitLocker-Wiederherstellungsschlüssels, bevor Sie die Mechanismen zur Risikominderung aktivieren.

Bekannte Probleme

Firmwareprobleme: Nicht alle Gerätefirmware aktualisiert DB oder DBX für den sicheren Start erfolgreich. In den Fällen, die uns bekannt sind, haben wir das Problem dem Gerätehersteller gemeldet. Ausführliche Informationen zu protokollierten Ereignissen finden Sie unter KB5016061: Ereignisse beim Aktualisieren von DB- und DBX-Variablen für den sicheren Start. Wenden Sie sich für Firmwareupdates an den Gerätehersteller. Wenn das Gerät nicht unterstützt wird, empfiehlt Microsoft ein Upgrade des Geräts.

Bekannte Firmwareprobleme:

HINWEIS: Die folgenden bekannten Probleme haben keinen Einfluss auf die Installation der Updates vom 9. Juli 2024 und verhindern diese nicht. In den meisten Fällen werden die Risikominderungen nicht angewendet, wenn bekannte Probleme vorhanden sind. Details finden Sie im jeweiligen bekannten Problem beschrieben.

-

HP: HP hat ein Problem bei der Installation von Risikominderungsmechanismen auf HP Z4G4 Workstation-PCs identifiziert und wird in den kommenden Wochen eine aktualisierte Z4G4 UEFI-Firmware (BIOS) veröffentlichen. Um eine erfolgreiche Installation der Mechanismen sicherzustellen, werden sie auf Desktoparbeitsstationen blockiert, bis das Update verfügbar ist. Kunden sollten immer ein Update auf das neueste System-BIOS vornehmen, bevor sie die Mechanismen zur Risikominderung anwenden.

-

HP-Geräte mit Sure Start-Sicherheit: Diese Geräte benötigen die neuesten Firmwareupdates von HP, um die Risikominderungen zu installieren. Die Minderungen werden blockiert, bis die Firmware aktualisiert wird. Installieren Sie das neueste Firmwareupdate von der HP-Supportseite – Offizielle Downloadseite für HP-Treiber und -Software | HP-Support.

-

Arm64-basierte Geräte: Die Mechanismen zur Risikominderung werden aufgrund bekannter UEFI-Firmwareprobleme auf Qualcomm-basierten Geräten blockiert. Microsoft arbeitet mit Qualcomm an der Behebung dieses Problems. Qualcomm wird den Fix Geräteherstellern bereitstellen. Wenden Sie sich an den Hersteller Ihres Geräts, um zu erfahren, ob ein Firmwareupdate verfügbar ist. Microsoft fügt eine entsprechende Erkennung hinzu, sodass die Risikominderungsmechanismen auf Geräten angewendet werden können, auf denen die angepasste Firmware erkannt wird. Wenn Ihr Arm64-basiertes Gerät nicht über Qualcomm-Firmware verfügt, konfigurieren Sie den folgenden Registrierungsschlüssel, um die Risikominderungsmechanismen zu aktivieren.

Registrierungsunterschlüssel

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Schlüsselwertname

SkipDeviceCheck

Typ

REG_DWORD

Daten

1

-

Apple: Mac-Computer mit Apple T2 Security-Chip unterstützen den sicheren Start. Das Aktualisieren von sicherheitsbezogenen UEFI-Variablen ist jedoch nur im Rahmen von macOS-Updates verfügbar. Boot Camp-Benutzer sollten einen Ereignisprotokolleintrag mit der Ereignis-ID 1795 in Windows sehen, der sich auf diese Variablen bezieht. Weitere Informationen zu diesem Protokolleintrag finden Sie unter KB5016061: Ereignisse beim Aktualisieren von DB- und DBX-Variablen für den sicheren Start.

-

VMware: In VMware-basierten Virtualisierungsumgebungen kann ein virtueller Computer mit x86-basiertem Prozessor und aktiviertem sicheren Start nach dem Anwenden der Risikominderungsmechanismen nicht mehr gestartet werden. Microsoft arbeitet mit VMware an der Behebung des Problems.

-

TPM 2.0-basierte Systeme: Diese Systeme, auf denen Windows Server 2012 und Windows Server 2012 R2 laufen, können die im Sicherheitsupdate vom 9. Juli 2024 veröffentlichten Abhilfemaßnahmen aufgrund bekannter Kompatibilitätsprobleme mit TPM-Messungen nicht einsetzen. Die Sicherheitsupdates vom 9. Juli 2024 blockieren die Abhilfemaßnahmen Nr. 2 (Bootmanager) und Nr. 3 (DBX-Update) auf den betroffenen Systemen. Microsoft ist das Problem bekannt, und ein Update wird in Zukunft veröffentlicht, um die Blockierung von TPM 2.0-basierten Systemen aufzuheben. Klicken Sie zum Überprüfen Ihrer TPM-Version mit der rechten Maustaste auf Start, anschließend auf Ausführen, und geben Sie dann tpm.msc ein. Unten rechts im mittleren Bereich unter TPM-Herstellerinformationen sollte ein Wert für die Spezifikationsversion angezeigt werden.

-

Symantec Endpoint Encryption: Die Risikominderungsmechanismen für den sicheren Start können nicht auf Systeme angewendet werden, auf denen Symantec Endpoint Encryption installiert ist. Microsoft und Symantec sind sich des Problems bewusst, das im Rahmen zukünftiger Updates behoben werden soll.

Richtlinien für dieses Release

Führen Sie für dieses Release die beiden nachfolgend beschriebenen Schritte aus.

Schritt 1: Das Windows-Sicherheitsupdate installieren Installieren Sie das monatliche Windows-Sicherheitsupdate, das am oder nach dem 9. April 2024 veröffentlicht wurde, auf unterstützten Windows-Geräten. Diese Updates enthalten Risikominderungsmechanismen für CVE-2023-24932, welche jedoch nicht standardmäßig aktiviert sind. Dieser Schritt sollte auf allen Geräten ausgeführt werden, unabhängig davon, ob Sie die Schutzmechanismen bereitstellen möchten oder nicht.

Schritt 2: Die Änderungen evaluieren Wir empfehlen, Folgendes zu tun:

-

Machen Sie sich mit den ersten beiden Risikominderungsmechanismen vertraut, die das Aktualisieren des DB für den sicheren Start und das Aktualisieren des Start-Managers ermöglichen.

-

Überprüfen Sie den aktuellen Zeitplan.

-

Beginnen Sie mit dem Testen der ersten beiden Risikominderungsmechanismen auf repräsentativen Geräten aus Ihrer Umgebung.

-

Beginnen Sie mit der Planung der Bereitstellung.

Schritt 3: Erzwingen der Änderungen

Wir empfehlen, sich mit den im Abschnitt Grundlegendes zu den Risiken genannten Risiken vertraut zu machen.

-

Machen Sie sich mit den Auswirkungen auf Wiederherstellungs- und andere startbare Medien vertraut.

-

Beginnen Sie mit dem Testen des dritten Risikominderungsmechanismus, der das Signaturzertifikat, das für alle vorherigen Windows-Start-Manager verwendet wurde, nicht mehr als vertrauenswürdig einstuft.

Richtlinien für die Bereitstellung von Risikominderungen

Installieren Sie das monatliche Windows-Wartungsupdate, das am oder nach dem 9. Juli 2024 veröffentlicht wurde, auf unterstützten Windows-Geräten, bevor Sie die folgenden Schritte zur Anwendung der Abhilfemaßnahmen ausführen. Dieses Update enthält Mechanismen zur Risikominderung für CVE-2023-24932, welche jedoch nicht standardmäßig aktiviert sind. Dieser Schritt sollte auf allen Geräten ausgeführt werden, unabhängig davon, ob Sie die Schutzmechanismen aktivieren möchten oder nicht.

HINWEIS: Wenn Sie BitLocker verwenden, stellen Sie sicher, dass eine Kopie Ihres BitLocker-Wiederherstellungsschlüssels gesichert wurde. Sie können den folgenden Befehl in einer Eingabeaufforderung mit Administratorrechten ausführen und sich das 48-stellige numerische Kennwort notieren:

manage-bde -protectors -get %systemdrive%

Führen Sie die folgenden Schritte aus, um das Update bereitzustellen und die Sperrungen anzuwenden:

-

Installieren Sie die aktualisierten Zertifikatdefinitionen in der Datenbank.

In diesem Schritt wird das Zertifikat "Windows UEFI CA 2023" zur UEFI-Datenbank "Secure Boot Signature Database" (DB) hinzugefügt. Durch Hinzufügen dieses Zertifikats zur Datenbank vertraut die Gerätefirmware Startanwendungen, die mit diesem Zertifikat signiert wurden.

-

Öffnen Sie eine Eingabeaufforderung mit Administratorrechten, und legen Sie den Registrierungsschlüssel fest, um die Aktualisierung der Datenbank durchzuführen, indem Sie den folgenden Befehl eingeben:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

WICHTIG Starten Sie das Gerät zweimal neu, um die Installation des Updates abzuschließen, bevor Sie mit den Schritten 2 und 3 fortfahren.

-

Führen Sie den folgenden PowerShell-Befehl als Administrator aus, und überprüfen Sie, ob die Datenbank erfolgreich aktualisiert wurde. Dieser Befehl sollte True zurückgeben.

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

-

-

Aktualisieren Sie den Start-Manager auf Ihrem Gerät.

In diesem Schritt wird eine Start-Manager-Anwendung auf Ihrem Gerät installiert, die mit dem Zertifikat "Windows UEFI CA 2023" signiert wurde.

-

Öffnen Sie eine Eingabeaufforderung mit Administratorrechten, und legen Sie den Registrierungsschlüssel fest, um den “'Windows UEFI CA 2023”-signierten Start-Manager zu installieren:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

-

Starten Sie das Gerät zweimal neu.

-

Stellen Sie als Administrator die EFI-Partition bereit, um sie für die Überprüfung vorzubereiten:

mountvol s: /s

-

Überprüfen Sie, ob die Datei "s:\efi\microsoft\boot\bootmgfw.efi" mit dem Zertifikat "Windows UEFI CA 2023" signiert ist. Gehen Sie hierzu wie folgt vor:

-

Klicken Sie auf Start, geben Sie Eingabeaufforderung in das Feld Suchen ein, und klicken Sie dann auf Eingabeaufforderung.

-

Geben Sie im Eingabeaufforderungsfenster den folgenden Befehl ein, und drücken Sie dann die Eingabetaste:

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

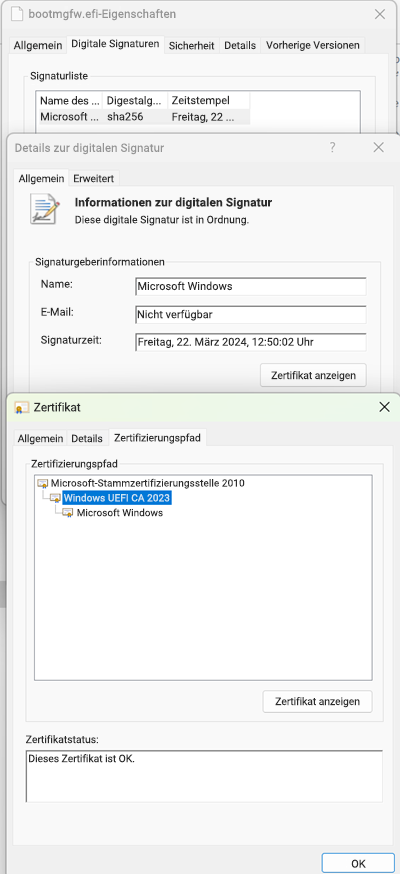

Klicken Sie im Datei-Manager mit der rechten Maustaste auf die Datei C:\bootmgfw_2023.efi, klicken Sie auf Eigenschaften, und wählen Sie dann die Registerkarte Digitale Signaturen aus.

-

Überprüfen Sie in der Signaturliste, ob die Zertifikatskette Windows UEFI CA 2023 enthält. Die Zertifikatkette sollte dem folgenden Screenshot entsprechen:

-

-

-

Aktivieren Sie die Sperrung.

Die UEFI Forbidden List (DBX) wird verwendet, um das Laden nicht vertrauenswürdiger UEFI-Module zu blockieren. In diesem Schritt wird beim Aktualisieren der DBX das Zertifikat "Windows Production CA 2011" zur DBX hinzugefügt. Dies führt dazu, dass alle mit diesem Zertifikat signierten Start-Manager nicht mehr als vertrauenswürdig gelten.

WARNUNG: Erstellen Sie vor dem Anwenden des dritten Risikominderungsmechanismus einen Wiederherstellungs-USB-Speicherstick, der zum Starten des Systems verwendet werden kann. Informationen dazu finden Sie im Abschnitt Aktualisieren von Windows-Installationsmedien.

Sollte Ihr System anschließend nicht mehr gestartet werden können, führen Sie die Schritte im Abschnitt "Wiederherstellungsverfahren" aus, um das Gerät auf einen Zustand vor der Sperrung zurückzusetzen.

-

Fügen Sie das Zertifikat "Windows Production PCA 2011" der UEFI Forbidden List (DBX) für den sicheren Start hinzu. Öffnen Sie dazu ein Eingabeaufforderungsfenster als Administrator, geben Sie den folgenden Befehl ein, und drücken Sie dann die Eingabetaste:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

-

Starten Sie das Gerät zweimal neu, und vergewissern Sie sich, dass es vollständig neu gestartet wurde.

-

Überprüfen Sie, ob die Installation und die Sperrliste erfolgreich angewendet wurden, indem Sie im Ereignisprotokoll nach dem Ereignis 1037 suchen. Informationen zum Ereignis 1037 finden Sie unter KB5016061: Ereignisse beim Aktualisieren von DB- und DBX-Variablen für den sicheren Start. Führen Sie hierzu den folgenden PowerShell-Befehl als Administrator aus, und vergewissern Sie sich, dass er "True" zurückgibt:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI dbx).bytes) -match „Microsoft Windows Production PCA 2011“

-

-

Wenden Sie das SVN-Update auf die Firmware an. Der in Schritt 2 bereitgestellte Startmanager verfügt über eine neue integrierte Funktion zur Selbstsperrung. Wenn der Startmanager ausgeführt wird, führt er eine Selbstprüfung durch, indem er die in der Firmware gespeicherte sichere Versionsnummer (Secure Version Number, SVN) mit der im Startmanager integrierten SVN vergleicht. Wenn die SVN des Startmanagers niedriger ist als die in der Firmware gespeicherte SVN, wird die Ausführung des Startmanagers verweigert. Diese Funktion verhindert, dass ein Angreifer den Startmanager auf eine ältere, nicht aktualisierte Version zurücksetzen kann. In zukünftigen Updates, wenn ein bedeutendes Sicherheitsproblem im Startmanager behoben wird, wird die SVN-Nummer sowohl im Startmanager als auch im Update der Firmware erhöht. Beide Updates werden im selben kumulativen Update veröffentlicht, um sicherzustellen, dass gepatchte Geräte geschützt sind. Jedes Mal, wenn der SVN aktualisiert wird, müssen alle startbaren Medien aktualisiert werden. Ab den Updates vom 9. Juli 2024 wird die SVN im Startmanager und im Firmwareupdate erhöht. Das Firmwareupdate ist optional und kann mithilfe der folgenden Schritte durchgeführt werden:

-

Öffnen Sie eine Administrator-Eingabeaufforderung, und führen Sie den folgenden Befehl aus, um den signierten Startmanager „Windows UEFI CA 2023“ zu installieren:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x200 /f

-

Starten Sie das Gerät zweimal neu.

-

Startbare Medien

Es ist wichtig, startbare Medien zu aktualisieren, sobald die Bereitstellungsphase in Ihrer Umgebung beginnt.

Eine Anleitung zum Aktualisieren von startfähigen Medien wird in zukünftigen Updates zu diesem Artikel erscheinen. Informationen zum Erstellen eines USB-Sticks zur Wiederherstellung eines Geräts finden Sie im nächsten Abschnitt.

Aktualisieren der Windows-Installationsmedien

HINWEIS: Achten Sie beim Erstellen eines startbaren USB-Sticks darauf, das Laufwerk mithilfe des FAT32-Dateisystems zu formatieren.

Sie können die Anwendung Wiederherstellungslaufwerk erstellen verwenden, indem Sie die nachfolgend beschriebenen Schritte ausführen. Dieses Medium kann zur Neuinstallation eines Geräts verwendet werden, falls ein größeres Problem auftritt, z.B. ein Hardwaredefekt. Sie können das Wiederherstellungslaufwerk verwenden, um Windows neu zu installieren.

-

Wechseln Sie zu einem Gerät, auf dem die Updates vom 9. Juli 2024 und der erste Schritt zur Entschärfung (Aktualisieren der Datenbank für den sicheren Start) angewendet wurden.

-

Suchen Sie im Menü Start nach dem Systemsteuerungs-Applet „Wiederherstellungslaufwerk erstellen“ und folgen Sie den Anweisungen zum Erstellen eines Wiederherstellungslaufwerks.

-

Wenn das neu erstellte Flash-Laufwerk eingebunden ist (z. B. als Laufwerk "D:"), führen Sie die folgenden Befehle als Administrator aus. Geben Sie jeden der folgenden Befehle ein, und drücken Sie dann die EINGABETASTE:

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

Wenn Sie installierbare Medien in Ihrer Umgebung mithilfe der Anleitung für Windows-Installationsmedien mit dynamischem Update aktualisieren verwalten, führen Sie die folgenden Schritte aus. Mit diesen zusätzlichen Schritten wird ein startbarer USB-Speicherstick erstellt, der Startdateien verwendet, die mit dem Signaturzertifikat "Windows UEFI CA 2023" signiert sind.

-

Wechseln Sie zu einem Gerät, auf dem die Updates vom 9. Juli 2024 und der erste Schritt zur Abhilfe (Aktualisierung der Datenbank für den sicheren Start) angewendet wurden.

-

Folgen Sie den Schritten unter dem unten stehenden Link, um Medien mit den Updates vom 9. Juli 2024 zu erstellen. Aktualisieren von Windows-Installationsmedien mit dynamischem Update

-

Platzieren Sie den Inhalt des Mediums auf einem USB-Stick, und binden Sie das Laufwerk als Laufwerkbuchstaben ein. Binden Sie es z. B. als Laufwerk "D:" ein.

-

Führen Sie die folgenden Befehle in einem Befehlsfenster als Administrator aus. Geben Sie jeden der folgenden Befehle ein, und drücken Sie dann die EINGABETASTE.

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

Wenn die Einstellungen für den sicheren Start auf einem Gerät nach dem Anwenden der Risikominderungsmechanismen auf die Standardwerte zurückgesetzt werden, wird das Gerät nicht gestartet. Um dieses Problem zu beheben, ist in den Updates vom 9. Juli 2024 eine Reparaturanwendung enthalten, mit der das Zertifikat „Windows UEFI CA 2023“ erneut auf die Datenbank angewendet werden kann (Abhilfemaßnahme Nr. 1).

HINWEIS: Verwenden Sie diese Reparaturanwendung nicht auf einem Gerät oder System, das im Abschnitt Bekannte Probleme beschrieben ist.

-

Wechseln Sie zu einem Gerät, auf dem die Updates vom 9. April 2024 angewendet wurden.

-

Kopieren Sie in einem Befehlsfenster die Wiederherstellungs-App mit den folgenden Befehlen auf den USB-Speicherstick (davon ausgehend, dass es sich um das Laufwerk "D:" handelt). Geben Sie jeden Befehl separat ein, und drücken Sie dann die Eingabetaste:

md D:\EFI\BOOT

copy C:\windows\boot\efi\securebootrecovery.efi

D:\EFI\BOOT\bootx64.efi

-

Schließen Sie den Speicherstick an das Gerät an, auf dem die Einstellungen für den sicheren Start auf die Standardwerte zurückgesetzt wurden, starten Sie das Gerät neu, und booten Sie vom Speicherstick aus.

Zeitplan für die Updates

Updates werden wie folgt veröffentlicht:

-

Erstbereitstellung Diese Phase begann mit Updates, die am 9. Mai 2023 veröffentlicht wurden, und bot grundlegende Risikominderungen mit manuellen Schritten, um diese Risikominderungen zu ermöglichen.

-

Zweite Bereitstellungsphase Diese Phase begann mit Updates, die am 11. Juli 2023 veröffentlicht wurden und vereinfachte Schritte zum Aktivieren der Risikominderungen für das Problem hinzugefügt haben.

-

Auswertungsphase In dieser Phase, die am 9. April 2024 beginnt, werden zusätzliche Risikominderungsmechanismen für den Start-Manager hinzugefügt.

-

Bereitstellungsphase Dies ist der Zeitpunkt, an dem wir allen Kunden empfehlen werden, mit der Bereitstellung der Mechanismen zur Risikominderung und dem Aktualisieren von Medien zu beginnen.

-

Erzwingungsphase In der Erzwingungsphase werden die Risikominderungsmechanismen dauerhaft implementiert. Der Termin für diese Phase wird zu einem späteren Zeitpunkt bekannt gegeben.

Hinweis Der Releasezeitplan kann bei Bedarf überarbeitet werden.

Diese Phase wurde durch die Windows-Sicherheitsupdates abgelöst, die am oder nach dem 9. April 2024 veröffentlicht wurden.

Diese Phase wurde durch die Windows-Sicherheitsupdates abgelöst, die am oder nach dem 9. April 2024 veröffentlicht wurden.

In dieser Phase bitten wir Sie, diese Änderungen in Ihrer Umgebung zu testen, um sicherzustellen, dass sie auf repräsentativen Beispielgeräten ordnungsgemäß funktionieren, und um sich mit den Änderungen vertraut zu machen.

HINWEIS: Anstatt die anfälligen Start-Manager vollständig aufzulisten und als nicht vertrauenswürdig einzustufen, wie es in den vorherigen Bereitstellungsphasen der Fall war, fügen wir das Signierungszertifikat "Windows Production PCA 2011" der Secure Boot Disallow List (DBX) hinzu, um die Vertrauenswürdigkeit aller Start-Manager aufzuheben, die mit diesem Zertifikat signiert sind. Dies ist eine zuverlässigere Methode, um sicherzustellen, dass alle vorherigen Start-Manager als nicht vertrauenswürdig eingestuft werden.

Updates für Windows, die am oder nach dem 9. April 2024 veröffentlicht wurden, fügen Folgendes hinzu:

-

Drei neue Risikominderungskontrollen, die die 2023 veröffentlichten Mechanismen zur Risikominderung ersetzen. Die neuen Kontrollmechanismen für Risikominderungen sind:

-

Ein Kontrollmechanismus zum Bereitstellen des Zertifikats "Windows UEFI CA 2023" in der Datenbank für den sicheren Start, um eine Vertrauensstellung für Windows-Start-Manager zu schaffen, die mit diesem Zertifikat signiert sind. Beachten Sie, dass das Zertifikat "Windows UEFI CA 2023" möglicherweise bereits von einem früheren Windows-Update installiert wurde.

-

Einen Kontrollmechanismus zum Bereitstellen eines Start-Managers, der mit dem Zertifikat "Windows UEFI CA 2023" signiert ist.

-

Ein Kontrollmechanismus zum Hinzufügen von "Windows Production PCA 2011" zum DBX für den sicheren Start, durch das alle Windows-Start-Manager blockiert werden, die mit diesem Zertifikat signiert sind.

-

-

Die Möglichkeit, die Bereitstellung der Risikominderungsmechanismen unabhängig in Phasen umzusetzen, um mehr Kontrolle über die Bereitstellung in Ihrer Umgebung entsprechend Ihren Anforderungen zu haben.

-

Die Risikominderungsmechanismen greifen ineinander und können daher nicht in der falschen Reihenfolge bereitgestellt werden.

-

Zusätzliche Ereignisse, um den Zustand von Geräten zu kennen, wenn die Mechanismen zur Risikominderung angewendet werden. Weitere Informationen zu den Ereignissen finden Sie unter KB5016061: Ereignisse beim Aktualisieren von DB- und DBX-Variablen für den sicheren Start.

In dieser Phase werden wir allen Kunden empfehlen, mit der Bereitstellung der Risikominderungsmechanismen und mit Medienaktualisierungen zu beginnen. Die Updates umfassen die folgende Änderung:

-

Unterstützung für die sichere Versionsnummer (Secure Version Number, SVN) und Festlegen der aktualisierten SVN in der Firmware hinzugefügt.

Im Folgenden finden Sie eine Übersicht über die Schritte zur Bereitstellung in einem Unternehmen.

Hinweis Weitere Hinweise folgen mit späteren Aktualisierungen dieses Artikels.

-

Stellen Sie die erste Risikominderung auf allen Geräten im Unternehmen oder einer verwalteten Gruppe von Geräten im Unternehmen bereit. Es wird Folgendes überprüft: CPUID, DIMM-Konfiguration des Arbeitsspeichers, Festplattenmodell und -größe sowie PnP-ID der Grafikkarte.

-

Aktivieren Sie die erste Risikominderung, die der Geräte-Firmware das Signaturzertifikat „Windows UEFI CA 2023“ hinzufügt.

-

Überwachen, ob Geräte das Signaturzertifikat „Windows UEFI CA 2023“ erfolgreich hinzugefügt haben.

-

-

Stellen Sie die zweite Risikominderung bereit, die den aktualisierten Startmanager auf dem Gerät anwendet.

-

Aktualisieren Sie alle wiederhergestellten oder externen startbaren Medien, die mit diesen Geräten verwendet werden.

-

Stellen Sie die dritte Risikominderung bereit, die die Sperrung des Zertifikats der „Windows-Produktionszertifizierungsstelle 2011“ ermöglicht, indem Sie es dem DBX in der Firmware hinzufügen.

-

Stellen Sie die vierte Risikominderung bereit, die die sichere Versionsnummer (SVN) für die Firmware aktualisiert.

Die Erzwingungsphase dauert mindestens sechs Monate nach der Bereitstellungsphase. Wenn Updates für die Erzwingungsphase veröffentlicht werden, enthalten sie Folgendes:

-

Das Zertifikat "Windows Production PCA 2011" wird automatisch widerrufen, indem es der UEFI Forbidden List (DBX) für den sicheren Start auf tauglichen Geräten hinzugefügt wird. Diese Updates werden nach der Installation von Updates für Windows auf allen betroffenen Systemen ohne Option zum Deaktivieren programmgesteuert erzwungen.

Windows-Ereignisprotokollfehler im Zusammenhang mit CVE-2023-24932

Die Einträge im Windows-Ereignisprotokoll im Zusammenhang mit der Aktualisierung der Datenbank und DBX werden in KB5016061: Ereignisse zum Aktualisieren von Datenbank- und DBX-Variablen für den sicheren Start ausführlich beschrieben.

Die “Erfolgsereignisse” im Zusammenhang mit der Anwendung der Risikominderungen sind in der folgenden Tabelle aufgeführt.

|

Risikominderungsschritt |

Ereigniskennung |

Notizen |

|

Anwenden des Datenbankupdates |

1036 |

Das PCA2023-Zertifikat wurde der Datenbank hinzugefügt. |

|

Aktualisieren des Start-Managers |

1799 |

Der PCA2023-signierte Start-Manager wurde angewendet. |

|

Anwenden des DBX-Updates |

1037 |

Das DBX-Update, bei dem das PCA2011-Signaturzertifikat nicht vertrauenswürdig ist, wurde angewendet. |

Häufig gestellte Fragen (FAQ)

-

Informationen zum Wiederherstellen des Geräts finden Sie im Abschnitt "Wiederherstellungsverfahren".

-

Befolgen Sie die Anleitung im Abschnitt Beheben von Startproblemen.

Aktualisieren Sie alle Windows-Betriebssysteme mit Updates, die am oder nach dem 9. Juli 2024 veröffentlicht wurden, bevor Sie die Widerrufe anwenden. Möglicherweise können Sie keine Version von Windows starten, die nicht mindestens auf die am 9. Juli 2024 veröffentlichten Updates aktualisiert wurde, nachdem Sie die Widerrufe angewendet haben. Befolgen Sie die Anleitung im Abschnitt Beheben von Startproblemen.

Weitere Informationen finden Sie im Abschnitt Beheben von Startproblemen.

Beheben von Startproblemen

Nachdem alle drei Risikominderungen angewendet wurden, wird die Gerätefirmware nicht mithilfe eines von Windows Production PCA 2011-signierten Start-Managers gestartet. Die von der Firmware gemeldeten Startfehler sind gerätespezifisch. Weitere Informationen finden Sie im Abschnitt Wiederherstellungsprozedur.

Wiederherstellungsverfahren

Wenn beim Anwenden der Risikominderungen ein Fehler auftritt und Sie Ihr Gerät nicht starten können oder von externen Medien (z. B. einem USB-Laufwerk oder PXE-Start) starten müssen, versuchen Sie es mit den folgenden Vorschlägen:

-

Deaktivieren Sie den sicheren Start. Diese Prozedur unterscheidet sich zwischen Geräteherstellern und -modellen. Rufen Sie das UEFI-BIOS-Menü Ihres Geräts auf, navigieren Sie zu den Einstellungen für den sicheren Start, und schalten Sie diese aus. Einzelheiten zu diesem Vorgang finden Sie in der Dokumentation Ihres Geräteherstellers. Weitere Informationen finden Sie unter Deaktivieren des sicheren Starts.

-

Setzen Sie die Schlüssel für den sicheren Start auf die Werkseinstellungen zurück.

Wenn das Gerät das Zurücksetzen der Schlüssel für den sicheren Start auf die Werkseinstellungen unterstützt, führen Sie diese Aktion jetzt durch.

HINWEIS: Einige Gerätehersteller haben sowohl eine "Löschen"- als auch eine "Zurücksetzen"-Option für die Variablen des sicheren Starts. In diesem Fall sollte "Zurücksetzen" verwendet werden. Ziel ist es, die Variablen für den sicheren Start wieder auf die Standardwerte des Herstellers zurückzustellen.

Ihr Gerät sollte jetzt starten, aber beachten Sie, dass es anfällig für Bootkit-Malware ist. Stellen Sie sicher, dass Sie Schritt 5 dieses Wiederherstellungsprozesses abschließen, um den sicheren Start erneut zu aktivieren.

-

Versuchen Sie, Windows vom Systemdatenträger aus zu starten.

-

Melden Sie sich bei Windows an.

-

Führen Sie die folgenden Befehle an der Administratoreingabeaufforderung aus, um die Startdateien in der EFI-Systemstartpartition wiederherzustellen. Geben Sie jeden Befehl separat ein, und drücken Sie dann die Eingabetaste:

Mountvol s: /s

del s:\*.* /f /s /q

bcdboot %systemroot% /s S:

-

Beim Ausführen von BCDBoot wird "Startdateien erfolgreich erstellt" zurückgegeben. Nachdem diese Meldung angezeigt wurde, starten Sie das Gerät wieder zu Windows.

-

-

Wenn Schritt 3 das Gerät nicht erfolgreich wiederherstellen kann, installieren Sie Windows erneut.

-

Starten Sie das Gerät über vorhandene Wiederherstellungsmedien.

-

Fahren Sie mit der Installation von Windows mithilfe des Wiederherstellungsmediums fort.

-

Melden Sie sich bei Windows an.

-

Starten Sie Windows neu, um zu überprüfen, ob das Gerät wieder auf Windows gestartet wird.

-

-

Aktivieren Sie den sicheren Start erneut, und starten Sie das Gerät neu. Geben Sie das UEFI-Menü des Geräts ein, navigieren Sie zu den Einstellungen für den sicheren Start, und aktivieren Sie es. Einzelheiten zu diesem Vorgang finden Sie in der Dokumentation Ihres Geräteherstellers. Weitere Informationen finden Sie im Abschnitt "Sicheren Start wieder aktivieren".

References

-

Anleitung zur Untersuchung von Angriffen mit CVE-2022-21894: Die BlackLotus-Kampagne

-

Aktivieren des sicheren Starts auf registrierten Windows-Geräten

-

Informationen zu Ereignissen, die beim Anwenden von DBX-Updates generiert werden, finden Sie unter KB5016061: Beheben von anfälligen und gesperrten Start-Managern.

Die in diesem Artikel genannten Drittanbieterprodukte stammen von Herstellern, die von Microsoft unabhängig sind. Microsoft gewährt keine implizite oder sonstige Garantie in Bezug auf die Leistung oder Zuverlässigkeit dieser Produkte.

Die Kontaktinformationen zu den in diesem Artikel erwähnten Drittanbietern sollen Ihnen helfen, den benötigten technischen Support zu finden. Diese Kontaktinformationen können ohne vorherige Ankündigung geändert werden. Sie werden von Microsoft ohne jede Gewähr weitergegeben.

|

Änderungsdatum |

Beschreibung der Änderung |

|

9. Juli 2024 |

|

|

9. April 2024 |

|

|

16. Dezember 2023 |

|

|

15. Mai 2023 |

|

|

11. Mai 2023 |

|

|

10. Mai 2023 |

|

|

9. Mai 2023 |

|

|

27. Juni 2023 |

|

|

11. Juli 2023 |

|

|

25. August 2023 |

|