|

Dato |

Beskrivelse af ændring |

|---|---|

|

27. oktober 2023 |

Tilføjede referencer til Afhjælpning B |

|

17. juli 2023 |

Tilføjede mmio-oplysninger |

Sammendrag

Microsoft er opmærksom på nye varianter af angrebsklassen, der kaldes speculative execution side-channel-sikkerhedsrisici. Varianterne kaldes L1 Terminal Fault (L1TF) og Microarchitectural Data Sampling (MDS). En hacker, der kan udnytte L1TF eller MDS, kan muligvis læse privilegerede data på tværs af tillidsgrænser.

OPDATERET D. 14. maj 2019: Den 14. maj 2019 offentliggjorde Intel oplysninger om en ny underklasse af speculative execution side-channel-sikkerhedsrisici, der er kendt som Microarchitectural Data Sampling. De har fået tildelt følgende cv'er:

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Microarchitectural Store Buffer Data Sampling (MSBDS)

-

CVE-2018-12127 | Stikprøvetagning af mikroarkitekteringsbufferdata (MFBDS)

-

CVE-2018-12130 | Microarchitectural Load Port Data Sampling (MLPDS)

OPDATERET DEN 12. NOVEMBER 2019: Den 12. november 2019 offentliggjorde Intel en teknisk vejledning vedrørende Intel® Transactional Synchronization Extensions (Intel® TSX) Transaction Asynchronous Abort-sårbarhed, der er tildelt CVE-2019-11135. Microsoft har udgivet opdateringer for at afhjælpe denne sikkerhedsrisiko. Bemærk følgende:

-

Som standard er beskyttelse af operativsystemer aktiveret for visse Windows Server OS-udgaver. Se Microsoft Knowledge Base-artikel 4072698 for at få flere oplysninger.

-

Som standard er beskyttelse af operativsystemer aktiveret for alle Versioner af Windows Client OS. Se Microsoft Knowledge Base-artikel 4073119 for at få flere oplysninger.

Oversigt over sårbarhed

I miljøer, hvor ressourcer deles, f.eks. virtualiseringsværter, kan en hacker, der kan køre tilfældig kode på én virtuel maskine, muligvis få adgang til oplysninger fra en anden virtuel maskine eller fra selve virtualiseringsværten.

Serverarbejdsbelastninger som Windows Server RDS (Remote Desktop Services) og mere dedikerede roller som f.eks. Active Directory-domænecontrollere er også i fare. Hackere, der kan køre vilkårlig kode (uanset dets rettighedsniveau), kan muligvis få adgang til operativsystemet eller arbejdsbelastningshemmeligheder, f.eks. krypteringsnøgler, adgangskoder og andre følsomme data.

Windows-klientoperativsystemer er også i fare, især hvis de kører upålidelig kode, udnytter virtualiseringsbaserede sikkerhedsfunktioner som Windows Defender Credential Guard eller bruger Hyper-V til at køre virtuelle maskiner.

Bemærk: Disse sårbarheder påvirker kun Intel Core-processorer og Intel Xeon-processorer.

Oversigt over afhjælpning

For at løse disse problemer arbejder Microsoft sammen med Intel om at udvikle softwareafhjælpninger og vejledning. Der er udgivet softwareopdateringer for at afhjælpe sårbarhederne. For at opnå al tilgængelig beskyttelse kan der kræves opdateringer, der også kan omfatte mikrokode fra enheds-OEM'er.

I denne artikel beskrives det, hvordan du kan afhjælpe følgende sårbarheder:

-

CVE-2018-3620 | L1-terminalfejl – OS, SMM

-

CVE-2018-3646 | L1 TerminalFejl – VMM

-

CVE-2018-11091 | Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

-

CVE-2018-12126 | Microarchitectural Store Buffer Data Sampling (MSBDS)

-

CVE-2018-12127 | Microarchitectural Load Port Data Sampling (MLPDS)

-

CVE-2018-12130 | Stikprøvetagning af mikroarkitekteringsbufferdata (MFBDS)

-

CVE-2019-11135 | Sårbarhed i forbindelse med afsløring af Windows-kerneoplysninger

-

CVE-2022-21123 | Læsning af delte bufferdata (SBDR)

-

CVE-2022-21125 | Delt bufferdataprøvetagning (SBDS)

-

CVE-2022-21127 | Særlig opdatering til registrering af bufferdataudtagning (SRBDS-opdatering)

-

CVE-2022-21166 | Device Register Partial Write (DRPW)

Du kan få mere at vide om sikkerhedsrisiciene i følgende sikkerhedsvejledninger:

L1TF: ADV180018 | Microsoft Guidance for at afhjælpe L1TF-variant

MDS: ADV190013 | Microsoft Guidance to mitigate Microarchitectural Data Sampling vulnerabilities

MMIO: ADV220002 | Microsoft Guidance on Intel Processor MMIO Stale Data Vulnerabilities

Sårbarhed i forbindelse med afsløring af Windows-kerneoplysninger: CVE-2019-11135 | Sårbarhed i forbindelse med afsløring af Windows-kerneoplysninger

Fastsættelse af de handlinger, der er nødvendige for at mindske truslen

De følgende afsnit kan hjælpe dig med at identificere systemer, der er berørt af L1TF- og/eller MDS-sikkerhedsrisiciene, og også hjælpe dig med at forstå og mindske risiciene.

Potentiel påvirkning af ydeevnen

Under test har Microsoft set en vis påvirkning af ydeevnen fra disse afhjælpninger, afhængigt af konfigurationen af systemet, og hvilke afhjælpninger der kræves.

Nogle kunder skal muligvis deaktivere hypertrådning (også kaldet samtidig multitrådning eller SMT) for fuldt ud at håndtere risikoen fra L1TF og MDS. Vær opmærksom på, at deaktivering af hypertråde kan medføre forringelse af ydeevnen. Denne situation gælder for kunder, der bruger følgende:

-

Versioner af Hyper-V, der er tidligere end Windows Server 2016 eller Windows 10 version 1607 (jubilæumsopdatering)

-

VBS-funktioner (Virtualization-based security), f.eks. Credential Guard og Device Guard

-

Software, der tillader udførelse af upålidelig kode (f.eks. en buildautomatiseringsserver eller et delt IIS-hostingmiljø)

Påvirkningen kan variere efter hardware og de arbejdsbelastninger, der kører på systemet. Den mest almindelige systemkonfiguration er at have hyper-threading aktiveret. Påvirkningen af ydeevnen er derfor begrænset for den bruger eller administrator, der udfører handlingen for at deaktivere hypertrådning på systemet.

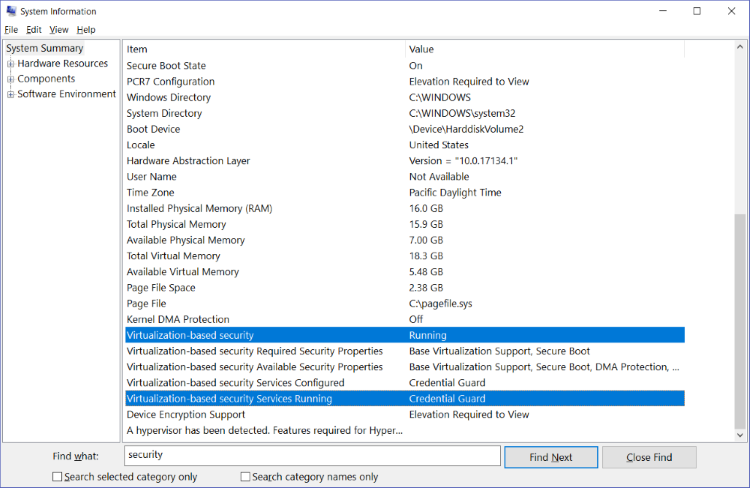

Bemærk: Følg disse trin for at afgøre, om systemet bruger VBS-beskyttede sikkerhedsfunktioner:

-

Skriv MSINFO32 i menuen Start .Bemærk: Vinduet Systemoplysninger åbnes.

-

Skriv sikkerhed i feltet Søg efter.

-

I højre rude skal du finde de to rækker, der er markeret på skærmbilledet, og kontrollere kolonnen Værdi for at se, om Virtualiseringsbaseret sikkerhed er aktiveret, og hvilke virtualiserede-baserede sikkerhedstjenester der kører.

Hyper-V-kernestyringen afhjælper L1TF- og MDS-angrebsvektorer mod virtuelle Hyper-V-maskiner, mens den stadig tillader hypertrådning at forblive aktiveret. Kernestyring er tilgængelig fra og med Windows Server 2016 og Windows 10 version 1607. Dette giver minimal påvirkning af ydeevnen for de virtuelle maskiner.

Kernestyringen afhjælper ikke L1TF- eller MDS-angrebsvektorer mod VBS-beskyttede sikkerhedsfunktioner. Du kan finde flere oplysninger i Mitigation C og følgende artikel i blogartiklen om virtualisering:

Du kan finde detaljerede oplysninger fra Intel om effekten af ydeevnen på følgende Intel-websted:

Identificere berørte systemer og krævede afhjælpninger

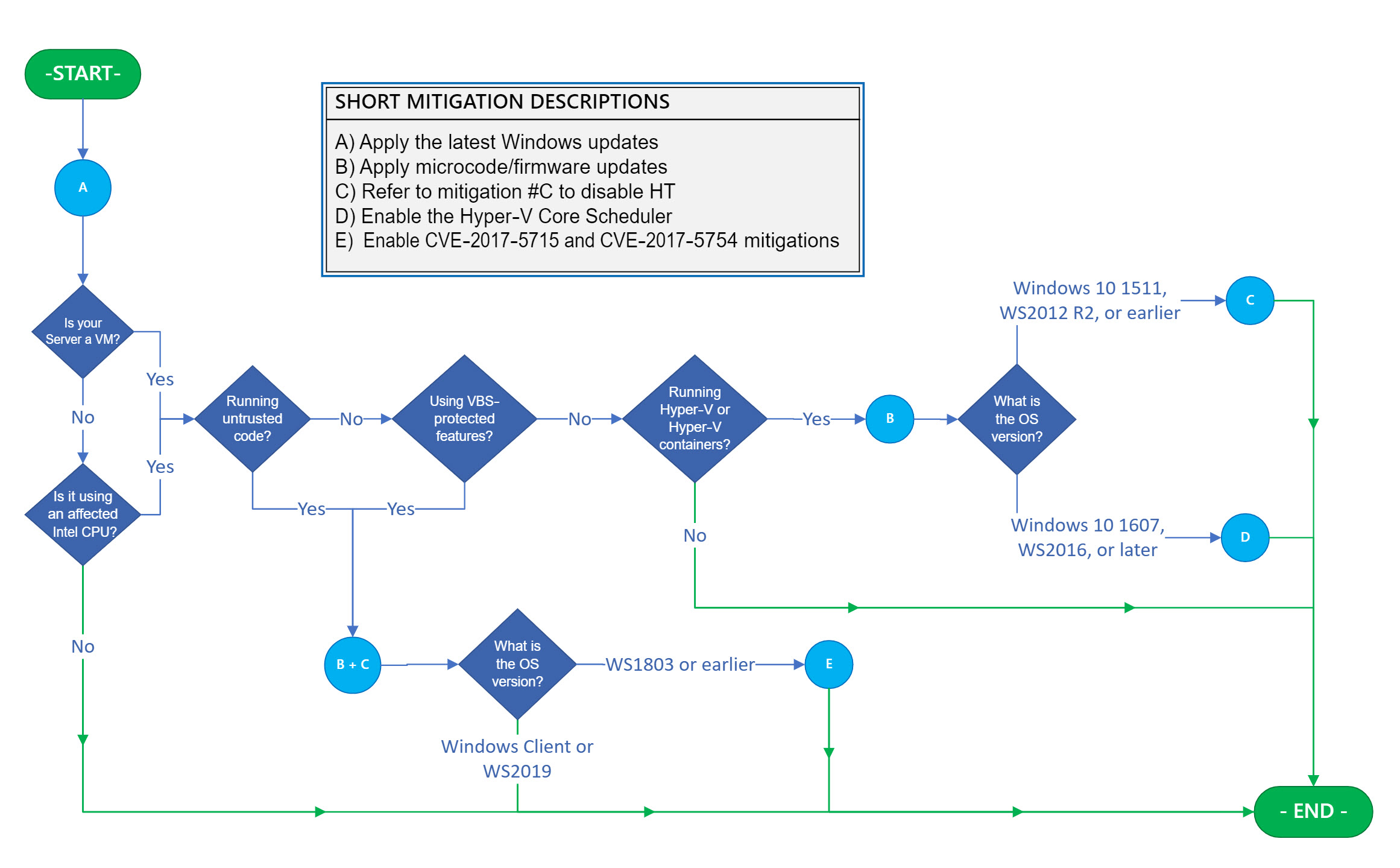

Rutediagrammet i figur 1 kan hjælpe dig med at identificere berørte systemer og bestemme det korrekte sæt handlinger.

Vigtigt: Hvis du bruger virtuelle maskiner, skal du overveje og anvende rutediagrammet på Hyper-V-værter og hver berørt VM-gæst individuelt, da afhjælpninger kan gælde for begge. For en Hyper-V-vært giver trinnene til rutediagrammet inter-VM-beskyttelse og beskyttelse inden for vært. Men anvendelse af disse afhjælpninger på kun Hyper-V-værten er ikke tilstrækkelig til at give intra-VM-beskyttelse. Hvis du vil give beskyttelse inden for VM, skal du anvende rutediagrammet på hver Windows VM. I de fleste tilfælde betyder det, at du skal sørge for, at registreringsdatabasenøglerne er angivet i VM'en.

Når du navigerer i rutediagrammet, vil du støde på bogstaver med blå cirkler, der er knyttet til en handling, eller en række handlinger, der kræves for at afhjælpe L1TF-angrebsvektorer, der er specifikke for dine systemkonfigurationer. Hver handling, du støder på, skal anvendes. Når du støder på en grøn linje, angiver den en direkte sti til slutningen, og der er ingen yderligere afhjælpningstrin.

En kort beskrivelse af hver bogstavbaseret afhjælpning er inkluderet i forklaringen til højre. Du kan finde detaljerede forklaringer til hver afhjælpning, der indeholder trinvise installations- og konfigurationsinstruktioner, i afsnittet "Afhjælpninger".

Afhjælpninger

Vigtigt: I følgende afsnit beskrives afhjælpninger, der kun bør anvendes under de specifikke betingelser, der bestemmes af rutediagrammet i Figur 1 i forrige afsnit. Anvend IKKE disse afhjælpninger, medmindre rutediagrammet angiver, at den specifikke afhjælpning er nødvendig.

Ud over software- og mikrokodeopdateringer kan det også være nødvendigt at foretage manuelle konfigurationsændringer for at aktivere visse beskyttelser. Vi anbefaler desuden, at Enterprise-kunder tilmelder sig sikkerhedsmeddelelsesmailen for at blive advaret om ændringer af indhold. (Se Microsofts tekniske sikkerhedsmeddelelser).

Afhjælpning af A

Hent og anvend de seneste Windows-opdateringer

Anvend alle tilgængelige opdateringer til Windows-operativsystemet, herunder de månedlige Windows-sikkerhedsopdateringer. Du kan se tabellen over berørte produkter i Microsoft Security Advisory | ADV-180018 til L1TF, Security Advisory | ADV-190013 til MDS, Security Advisory | ADV220002 for mmio og sikkerhedsrisiko | CVE-2019-11135 for Sårbarhed i forbindelse med afsløring af Windows-kerneoplysninger.

Afhjælpning B

Hent og anvend de nyeste opdateringer til mikrokode eller firmware

Ud over at installere de nyeste Windows-sikkerhedsopdateringer kan det også være nødvendigt at opdatere processorens mikrokode eller firmware. Vi anbefaler, at du henter og anvender den nyeste mikrokodeopdatering, som passer til din enhed, fra enheds-OEM'en. Du kan få flere oplysninger om mikrokode- eller firmwareopdateringer i følgende referencer:

Bemærk: Hvis du bruger indlejret virtualisering (herunder kørsel af Hyper-V-objektbeholdere i en gæste-VM), skal du udsætte de nye oplysninger om mikrokode for gæsten VM. Dette kan kræve opgradering af VM-konfigurationen til version 8. Version 8 indeholder som standard oplysninger om mikrokode. Du kan få flere oplysninger og de nødvendige trin i følgende artikel Microsoft Docs artikel:

Kør Hyper-V i en virtuel maskine med indlejret virtualisering

Afhjælpning af C

Skal jeg deaktivere hyper-threading (HT)?

L1TF- og MDS-sårbarhederne introducerer en risiko for, at fortroligheden af virtuelle Hyper-V-maskiner og de hemmeligheder, der vedligeholdes af Microsoft Virtualization Based Security (VBS), kan blive kompromitteret ved hjælp af et sidekanalangreb. Når Hyper-Threading (HT) er aktiveret, svækkes de sikkerhedsgrænser, der leveres af både Hyper-V og VBS.

Hyper-V core scheduler (tilgængelig fra og med Windows Server 2016 og Windows 10 version 1607) afhjælper L1TF- og MDS-angrebsvektorer mod virtuelle Hyper-V-maskiner, mens Hyper-Threading stadig er aktiveret. Dette giver minimal påvirkning af ydeevnen.

Hyper-V core scheduler afhjælper ikke L1TF- eller MDS-angrebsvektorer mod VBS-beskyttede sikkerhedsfunktioner. L1TF- og MDS-sårbarhederne introducerer en risiko for, at fortroligheden af VBS-hemmeligheder kan blive kompromitteret via et sidekanalangreb, når Hyper-Threading (HT) er aktiveret, så sikkerhedsgrænsen fra VBS svækkes. Selv med denne øgede risiko giver VBS stadig værdifulde sikkerhedsfordele og afhjælper en række angreb med HT aktiveret. Derfor anbefaler vi, at VBS fortsat bruges på HT-aktiverede systemer. Kunder, der ønsker at fjerne den potentielle risiko for L1TF- og MDS-sårbarheder vedrørende VBS's fortrolighed, bør overveje at deaktivere HT for at mindske denne yderligere risiko.

Kunder, der ønsker at fjerne risikoen for, at L1TF- og MDS-sårbarhederne udgør, uanset om det drejer sig om fortroligheden af Hyper-V-versioner, der er tidligere end Windows Server 2016, eller VBS-sikkerhedsfunktioner, skal afveje beslutningen og overveje at deaktivere HT for at mindske risikoen. Generelt kan denne beslutning baseres på følgende retningslinjer:

-

I Windows 10 version 1607, Windows Server 2016 og nyere systemer, der ikke kører Hyper-V og ikke bruger VBS-beskyttede sikkerhedsfunktioner, bør kunderne ikke deaktivere HT.

-

For Windows 10 version 1607, Windows Server 2016 og nyere systemer, der kører Hyper-V med Core Scheduler, men ikke bruger VBS-beskyttede sikkerhedsfunktioner, bør kunderne ikke deaktivere HT.

-

For Windows 10 version 1511, Windows Server 2012 R2 og tidligere systemer, der kører Hyper-V, skal kunderne overveje at deaktivere HT for at mindske risikoen.

De trin, der kræves for at deaktivere HT, er forskellige fra OEM til OEM. De er dog typisk en del af BIOS- eller firmwarekonfigurations- og -konfigurationsværktøjerne.

Microsoft har også introduceret muligheden for at deaktivere Hyper-Threading-teknologi via en softwareindstilling, hvis det er svært eller umuligt at deaktivere HT i bios- eller firmwareinstallations- og -konfigurationsværktøjerne. Den softwareindstilling, der bruges til at deaktivere HT, er sekundær i henhold til bios- eller firmwareindstillingen og er som standard deaktiveret (hvilket betyder, at HT følger bios- eller firmwareindstillingen). Du kan få mere at vide om denne indstilling, og hvordan du deaktiverer HT ved hjælp af den, i følgende artikel:

4072698 Vejledning i Windows Server for at beskytte mod "speculative execution side-channel-sikkerhedsrisici"

Når det er muligt, anbefales det at deaktivere HT i din BIOS eller firmware for at få den stærkeste garanti for, at HT er deaktiveret.

Bemærk: Hvis du deaktiverer hypertrådning, reduceres CPU-kernerne. Dette kan have en effekt på funktioner, der kræver minimum CPU-kerner for at fungere. F.eks. Windows Defender Application Guard (WDAG).

Afhjælpning D

Aktivér Hyper-V core scheduler, og indstil antallet af VM-hardwaretråde pr. kerne til 2

Bemærk: Disse afhjælpningstrin gælder kun for Windows Server 2016 og Windows 10 versioner før version 1809. Kernestyring er som standard aktiveret på Windows Server 2019 og Windows 10 version 1809.

Brug af kernestyring er en proces i to faser, der kræver, at du først aktiverer planlæggeren på Hyper-V-værten og derefter konfigurerer hver VM til at drage fordel af den ved at indstille deres antal hardwaretråde pr. kerne til to (2).

Hyper-V core scheduler, der blev introduceret i Windows Server 2016 og Windows 10 version 1607, er et nyt alternativ til den klassiske planlægningslogik. Kernestyring tilbyder reduceret ydeevnevariabilitet for arbejdsbelastninger i VM'er, der kører på en HT-aktiveret Hyper-V-vært.

Du kan finde en detaljeret forklaring af Hyper-V's kernestyring og trinnene til at aktivere den i følgende artikel i Windows IT Pro Center:

Forstå og bruge Hyper-V hypervisor-planlægningstyper

Hvis du vil aktivere Hyper-V core scheduler på Windows Server 2016 eller Windows 10, skal du angive følgende kommando:

bcdedit /set HypervisorSchedulerType core

Dernæst skal du beslutte, om du vil konfigurere en given VM's antal hardwaretråde pr. kerne til to (2). Hvis du eksponerer det faktum, at virtuelle processorer er hypertråde på en gæste virtuel maskine, skal du aktivere planlæggeren i VM-operativsystemet og også VM-arbejdsbelastningerne for at bruge HT i deres egen arbejdsplanlægning. Det gør du ved at angive følgende PowerShell-kommando, hvor <VMName> er navnet på den virtuelle maskine:

Set-VMProcessor -VMName <VMName> -HwThreadCountPerCore 2

Mitigation E

Aktivér afhjælpning for rådgivning CVE-2017-5715, CVE-2017-5754 og CVE-2019-11135

Bemærk: Disse afhjælpninger er som standard aktiveret på Windows Server 2019- og Windows-klientoperativsystemer.

Hvis du vil aktivere afhjælpning for vejledninger i CVE-2017-5715, CVE-2017-5754 og CVE-2019-11135, skal du bruge vejledningen i følgende artikler:

Bemærk: Disse afhjælpninger omfatter og aktiverer automatisk afhjælpning af sikre siderammebit for Windows-kernen og også for de afhjælpninger, der er beskrevet i CVE-2018-3620. Du kan finde en detaljeret forklaring af afhjælpningen af sikker siderammebit i følgende artikel i Security Research & Defense Blog:

Referencer

Vejledning til afhjælpning af "speculative execution side-channel-sikkerhedsrisici" i Azure

De tredjepartsprodukter, der beskrives i denne artikel, er produceret af firmaer, der er uafhængige af Microsoft. Vi giver ingen garanti, hverken underforstået eller på anden måde, for ydeevnen eller pålideligheden af disse produkter.

Vi giver dig kontaktoplysninger fra tredjepart for at hjælpe dig med at finde teknisk support. Disse kontaktoplysninger kan ændres uden varsel. Vi garanterer ikke for nøjagtigheden af disse tredjepartskontaktoplysninger.