DŮLEŽITÝ Aktualizaci zabezpečení Windows vydanou 9. července 2024 nebo později byste měli nainstalovat v rámci pravidelného měsíčního procesu aktualizací.

Tento článek se týká organizací, které by měly začít vyhodnocovat zmírnění rizik veřejně zveřejněného obejití zabezpečeného spouštění, které využívá bootkit BlackLotus UEFI. Kromě toho můžete chtít zaujmout proaktivní přístup k zabezpečení nebo se začít připravovat na zavedení. Upozorňujeme, že tento malware vyžaduje fyzický nebo administrativní přístup k zařízení.

OPATRNOST Po povolení zmírnění tohoto problému na zařízení, což znamená, že se použilo zmírnění rizik, nebude možné ho vrátit, pokud na tomto zařízení budete dál používat zabezpečené spouštění. Ani přeformátování disku neodebere odvolání, pokud už byla použita. Než na zařízení použijete odvolání popsaná v tomto článku, mějte na paměti všechny možné důsledky a důkladně je otestujte.

V tomto článku

Shrnutí

Tento článek popisuje ochranu proti veřejně zveřejněné funkci zabezpečení zabezpečeného spouštění, která používá bootkit BlackLotus UEFI sledovaný cve-2023-24932, postup povolení zmírnění rizik a pokyny ke spouštěcím médiím. Bootkit je škodlivý program, který je navržen tak, aby se co nejdříve načetl do spouštěcí sekvence zařízení, aby bylo možné řídit spuštění operačního systému.

Zabezpečené spouštění doporučuje Microsoft, aby vytvořil bezpečnou a důvěryhodnou cestu z rozhraní UEFI (Unified Extensible Firmware Interface) přes důvěryhodnou spouštěcí sekvenci jádra Windows. Zabezpečené spouštění pomáhá zabránit malwaru bootkitu ve spouštěcí sekvenci. Zakázání zabezpečeného spouštění vystavuje zařízení riziku napadení malwarem bootkitu. Oprava obejití zabezpečeného spouštění popsaného v CVE-2023-24932 vyžaduje odvolání správců spouštění. To může způsobit problémy u některých konfigurací spouštění zařízení.

Zmírnění rizik proti obejití zabezpečeného spouštění popsané v CVE-2023-24932 jsou součástí aktualizací zabezpečení systému Windows vydaných 9. července 2024 nebo později. Tato zmírnění rizik ale nejsou ve výchozím nastavení povolená. S těmito aktualizacemi doporučujeme začít vyhodnocovat tyto změny ve vašem prostředí. Úplný plán je popsaný v části Časování aktualizací .

Než povolíte tato zmírnění rizik, měli byste si důkladně projít podrobnosti v tomto článku a určit, jestli musíte povolit zmírnění rizik nebo počkat na budoucí aktualizaci od Microsoftu. Pokud se rozhodnete povolit zmírnění rizik, musíte ověřit, že jsou vaše zařízení aktualizovaná a připravená a pochopit rizika popsaná v tomto článku.

Přijmout opatření

|

Pro tuto verzi byste měli postupovat podle následujících kroků: Krok 1: Nainstalujte aktualizaci zabezpečení Windows vydanou 9. července 2024 nebo později do všech podporovaných verzí. Krok 2: Vyhodnoťte změny a jejich vliv na vaše prostředí. Krok 3: Vynucení změn |

Rozsah dopadu

Všechna zařízení s Windows s povolenou ochranou zabezpečeného spouštění jsou ovlivněna sadou BlackLotus bootkit. Zmírnění rizik jsou k dispozici pro podporované verze Windows. Úplný seznam najdete v cve-2023-24932.

Pochopení rizik

Riziko malwaru: Aby bylo možné zneužití bootkitu BlackLotus UEFI popsané v tomto článku, musí útočník získat oprávnění správce na zařízení nebo získat fyzický přístup k zařízení. To lze provést fyzickým nebo vzdáleným přístupem k zařízení, například pomocí hypervisoru pro přístup k virtuálním počítačům nebo cloudu. Útočník obvykle použije toto ohrožení zabezpečení k tomu, aby mohl dál řídit zařízení, ke kterému už může přistupovat a které může manipulovat. Zmírnění rizik v tomto článku jsou preventivní a nejsou opravná. Pokud už je vaše zařízení ohrožené, požádejte o pomoc poskytovatele zabezpečení.

Médium pro obnovení: Pokud po použití zmírnění rizik narazíte na problém se zařízením a zařízení přestane být možné spustit, možná nebudete moct zařízení spustit nebo obnovit z existujícího média. Médium pro obnovení nebo instalaci bude potřeba aktualizovat tak, aby fungovalo se zařízením, které má použitá omezení rizik.

Problémy s firmwarem: Když systém Windows použije zmírnění rizik popsaná v tomto článku, musí při aktualizaci hodnot zabezpečeného spouštění spoléhat na firmware rozhraní UEFI zařízení (aktualizace se použijí pro klíč databáze a zakázaný podpisový klíč (DBX)). V některých případech máme zkušenosti se zařízeními, u kterých se aktualizace nezdaří. Ve spolupráci s výrobci zařízení tyto aktualizace klíčů otestujeme na co nejvíce zařízeních.

POZNÁMKA Nejprve otestujte tato omezení rizik na jednom zařízení na třídě zařízení ve vašem prostředí, abyste zjistili možné problémy s firmwarem. Před vyhodnocením všech tříd zařízení ve vašem prostředí nenasazujte obecně.

Obnovení nástroje BitLocker: Některá zařízení můžou přejít do obnovení nástrojem BitLocker. Před povolením zmírnění rizik nezapomeňte zachovat kopii obnovovacího klíče nástroje BitLocker .

Známé problémy

Problémy s firmwarem:Ne všechny firmware zařízení úspěšně aktualizují databázi zabezpečeného spouštění nebo DBX. V případech, o kterých víme, jsme problém nahlásili výrobci zařízení. Podrobnosti o protokolovaných událostech najdete v tématu KB5016061: Události aktualizace databáze zabezpečeného spouštění a proměnné DBX . Požádejte výrobce zařízení o aktualizace firmwaru. Pokud zařízení nepodporuje, microsoft doporučuje upgradovat zařízení.

Známé problémy s firmwarem:

POZNÁMKA Následující známé problémy nemají žádný vliv na instalaci aktualizací z 9. července 2024 a nebudou bránit. Ve většině případů se zmírnění rizik nepoužije, pokud existují známé problémy. Podívejte se na podrobnosti uvedené v jednotlivých známých potížích.

-

Koňská síla: Společnost HP zjistila problém s instalací zmírnění rizik na počítačích HP Z4G4 Workstation a v nadcházejících týdnech vydá aktualizovaný firmware UEFI (BIOS) Z4G4. Aby se zajistila úspěšná instalace zmírnění rizik, bude na stolních pracovních stanicích blokována, dokud nebude aktualizace k dispozici. Zákazníci by měli před použitím zmírnění rizik vždy aktualizovat na nejnovější systém BIOS.

-

Zařízení HP s funkcí Sure Start Security: Tato zařízení potřebují k instalaci zmírnění rizik nejnovější aktualizace firmwaru od společnosti HP. Omezení rizik se zablokují, dokud se firmware neaktualizuje. Nainstalujte si nejnovější aktualizaci firmwaru ze stránky podpory HPs – Oficiální ovladače HP a stažení softwaru | Podpora HP.

-

Zařízení založená na ARM64: Zmírnění rizik jsou blokovaná kvůli známým problémům s firmwarem rozhraní UEFI u zařízení založených na Qualcommu. Microsoft spolupracuje s Qualcommem na řešení tohoto problému. Qualcomm poskytne opravu výrobcům zařízení. Obraťte se na výrobce zařízení a zjistěte, jestli je k dispozici oprava tohoto problému. Společnost Microsoft přidá detekci, která umožní použití zmírnění rizik na zařízeních při zjištění pevného firmwaru. Pokud vaše zařízení založené na Arm64 nemá firmware Qualcomm, nakonfigurujte následující klíč registru, aby se povolilo zmírnění rizik.

Podklíč registru

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecureBoot

Název hodnoty klíče

SkipDeviceCheck

Datový typ

REG_DWORD

Data

1

-

Jablko:Počítače Mac s čipem Apple T2 Security Chip podporují zabezpečené spouštění. Aktualizace proměnných souvisejících se zabezpečením rozhraní UEFI je ale dostupná jenom jako součást aktualizací macOS. Očekává se, že uživatelům boot campu se ve Windows zobrazí položka protokolu událostí s ID události 1795 související s těmito proměnnými. Další informace o této položce protokolu najdete v tématu KB5016061: Události aktualizace databáze zabezpečeného spouštění a proměnné DBX.

-

VMware:Ve virtualizačních prostředích založených na VMware se virtuální počítač s procesorem založeným na platformě x86 s povoleným zabezpečeným spouštěním po uplatnění zmírnění rizik nepodaří spustit. Společnost Microsoft spolupracuje s VMware, aby tento problém vyřešila.

-

Systémy založené na čipu TPM 2.0: Tyto systémy se systémem Windows Server 2012 a Windows Server 2012 R2 nemůžou nasadit zmírnění rizik vydaná v aktualizaci zabezpečení z 9. července 2024 kvůli známým problémům s kompatibilitou s měřeními čipu TPM. Aktualizace zabezpečení z 9. července 2024 budou blokovat zmírnění rizik č. 2 (správce spouštění) a č. 3 (aktualizace DBX) v ovlivněných systémech.Microsoft o tomto problému ví a v budoucnu bude vydána aktualizace, která odblokuje systémy založené na čipu TPM 2.0.Pokud chcete zkontrolovat verzi čipu TPM, klikněte pravým tlačítkem na Start, klikněte na Spustit a zadejte tpm.msc. V pravém dolním rohu prostředního podokna v části Informace o výrobci čipu TPM by se měla zobrazit hodnota Verze specifikace.

-

Šifrování koncového bodu Symantec: Zmírnění rizik zabezpečeného spouštění nelze použít u systémů, které mají nainstalované symantec endpoint Encryption. Společnosti Microsoft a Symantec o tomto problému vědí a budou se řešit v budoucí aktualizaci.

Pokyny pro tuto verzi

Pro tuto verzi postupujte podle těchto dvou kroků.

Krok 1: Instalace aktualizace zabezpečení Windows Nainstalujte měsíční aktualizaci zabezpečení Windows vydanou 9. července 2024 nebo později na podporovaná zařízení s Windows. Tyto aktualizace zahrnují zmírnění rizik pro CVE-2023-24932, ale ve výchozím nastavení nejsou povolené. Tento krok by měla dokončit všechna zařízení s Windows bez ohledu na to, jestli plánujete nasadit zmírnění rizik.

Krok 2: Vyhodnocení změn Doporučujeme vám postupovat následovně:

-

Seznamte se s prvními dvěma omezeními rizik, která umožňují aktualizaci databáze zabezpečeného spouštění a správce spouštění.

-

Zkontrolujte aktualizovaný plán.

-

Začněte testovat první dvě zmírnění rizik na reprezentativních zařízeních z vašeho prostředí.

-

Začněte plánovat nasazení.

Krok 3: Vynucení změn

Doporučujeme, abyste porozuměli rizikům, která jsou popsána v části Vysvětlení rizik.

-

Seznamte se s dopadem na obnovení a další spouštěcí média.

-

Začněte testovat třetí zmírnění rizik, které nedůvěřuje podpisovým certifikátům používaným pro všechny předchozí správce spouštění Systému Windows.

Pokyny pro nasazení zmírnění rizik

Než budete postupovat podle těchto kroků pro zmírnění rizik, nainstalujte na podporovaná zařízení s Windows měsíční servisní aktualizaci Windows vydanou 9. července 2024 nebo později. Tato aktualizace zahrnuje zmírnění rizik pro CVE-2023-24932, ale ve výchozím nastavení nejsou povolené. Tento krok by měla dokončit všechna zařízení s Windows bez ohledu na to, co plánujete, aby se zmírnění rizik povolilo.

POZNÁMKA Pokud používáte nástroj BitLocker, ujistěte se, že je váš obnovovací klíč nástroje BitLocker zálohovaný. Z příkazového řádku správce můžete spustit následující příkaz a poznamenejte si 48místné číselné heslo:

manage-bde -protectors -get %systemdrive%

Pokud chcete nasadit aktualizaci a použít odvolání, postupujte takto:

-

Nainstalujte aktualizované definice certifikátů do databáze.

Tento krok přidá certifikát "Windows UEFI CA 2023" do databáze podpisů zabezpečeného spouštění rozhraní UEFI. Po přidání tohoto certifikátu do databáze bude firmware zařízení důvěřovat spouštěcím aplikacím podepsaným tímto certifikátem.

-

Otevřete příkazový řádek správce a zadáním následujícího příkazu nastavte klíč registru tak, aby provedl aktualizaci databáze:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x40 /f

DŮLEŽITÝ Než budete pokračovat kroky 2 a 3, nezapomeňte zařízení dvakrát restartovat, abyste dokončili instalaci aktualizace.

-

Jako správce spusťte následující příkaz PowerShellu a ověřte, že se databáze úspěšně aktualizovala. Tento příkaz by měl vrátit hodnotu True.

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'Windows UEFI CA 2023'

-

-

Aktualizujte na svém zařízení Správce spouštění.

Tento krok nainstaluje na vaše zařízení aplikaci správce spouštění, která je podepsaná certifikátem "Windows UEFI CA 2023".

-

Otevřete příkazový řádek správce a nastavte klíč registru tak, aby nainstaloval správce spouštění podepsaného rozhraním Ca UEFI systému Windows 2023:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x100 /f

-

Restartujte zařízení dvakrát.

-

Jako správce připojte oddíl EFI, abyste ho připravili ke kontrole:

mountvol s: /s

-

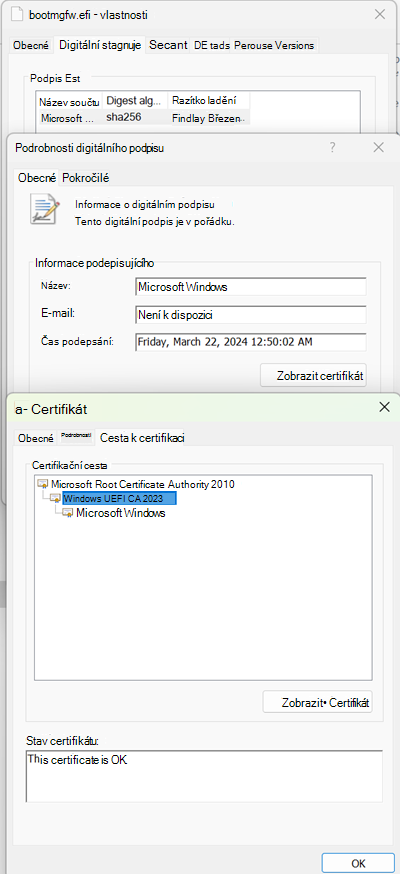

Ověřte, že je soubor s:\efi\microsoft\boot\bootmgfw.efi podepsaný certifikátem "Windows UEFI CA 2023". Postupujte takto:

-

Klikněte na Start, do vyhledávacího pole zadejte příkazový řádek a potom klikněte na Příkazový řádek.

-

V okně příkazového řádku zadejte následující příkaz a stiskněte klávesu Enter:

copy S:\EFI\Microsoft\Boot\bootmgfw.efi c:\bootmgfw_2023.efi

-

Ve Správci souborů klikněte pravým tlačítkem na soubor C:\bootmgfw_2023.efi, klikněte na Vlastnosti a pak vyberte kartu Digitální podpisy .

-

V seznamu Podpis ověřte, že řetěz certifikátů zahrnuje certifikační autoritu UEFI 2023 systému Windows. Řetěz certifikátů by měl odpovídat následujícímu snímku obrazovky:

-

-

-

Povolte odvolání.

Seznam zakázaných rozhraní UEFI (DBX) se používá k blokování načítání nedůvěryhodných modulů UEFI. V tomto kroku aktualizace DBX přidá do DBX certifikát "Windows Production CA 2011". To způsobí, že všichni správci spouštění podepsaní tímto certifikátem už nebudou důvěryhodní.

UPOZORNĚNÍ: Před použitím třetího zmírnění vytvořte flash disk pro obnovení, který lze použít ke spuštění systému. Informace o tom, jak to udělat, najdete v části Aktualizace instalačního média systému Windows.

Pokud se váš systém dostane do nespouštětelného stavu, postupujte podle kroků v části Postup obnovení a obnovte zařízení do stavu před odvoláním.

-

Přidejte certifikát Windows Production PCA 2011 do seznamu zakázaných rozhraní UEFI (DBX) zabezpečeného spouštění. Chcete-li to provést, otevřete okna příkazového řádku jako správce, zadejte následující příkaz a stiskněte klávesu Enter:

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x80 /f

-

Dvakrát restartujte zařízení a ověřte, že se zcela restartovalo.

-

Ověřte, že se instalace a seznam odvolaných certifikátů úspěšně použily, a to vyhledáním události 1037 v protokolu událostí.Informace o události 1037 najdete v tématu KB5016061: Události aktualizace databáze zabezpečeného spouštění a proměnné DBX. Nebo jako správce spusťte následující příkaz PowerShellu a ujistěte se, že vrátí hodnotu True:

[System.Text.Encoding]::ASCII. GetString((Get-SecureBootUEFI dbx).bytes) - match 'Microsoft Windows Production PCA 2011'

-

-

Nainstalujte aktualizaci SVN na firmware. Správce spouštění nasazený v kroku 2 má integrovanou novou funkci odvolání ze sebe. Když se Správce spouštění spustí, provede samoobslužnou kontrolu porovnáním čísla verze zabezpečení (SVN), které je uložené ve firmwaru, s SVN integrovaným ve Správci spouštění. Pokud je svn Správce spouštění nižší než SVN uložený ve firmwaru, Správce spouštění odmítne spustit. Tato funkce brání útočníkovi v vrácení Správce spouštění zpět na starší, neaktualizovala se verze.Pokud se v budoucích aktualizacích opraví významný problém se zabezpečením ve Správci spouštění, zvýší se číslo SVN ve Správci spouštění i při aktualizaci firmwaru. Obě aktualizace budou vydány ve stejné kumulativní aktualizaci, aby se zajistilo, že opravená zařízení jsou chráněná. Při každé aktualizaci SVN bude potřeba aktualizovat všechna spouštěcí média. Od 9. července 2024 se aktualizace SVN ve Správci spouštění navyšují a aktualizují na firmware. Aktualizace firmwaru je volitelná a můžete ji použít podle těchto kroků:

-

Otevřete příkazový řádek správce a spuštěním následujícího příkazu nainstalujte podepsaného správce spouštění "Windows UEFI CA 2023":

reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Secureboot /v AvailableUpdates /t REG_DWORD /d 0x200 /f

-

Restartujte zařízení dvakrát.

-

Spouštěcí médium

Jakmile ve vašem prostředí začne fáze nasazení, bude důležité aktualizovat spouštěcí médium.

Doprovodné materiály k aktualizaci spouštěcího média se chystají s budoucími aktualizacemi tohoto článku. V další části najdete informace o vytvoření USB flash disku pro obnovení zařízení.

Aktualizace instalačního média systému Windows

POZNÁMKA Při vytváření spouštěcí jednotky USB flash disk nezapomeňte jednotku naformátovat pomocí systému souborů FAT32.

Pomocí následujícího postupu můžete použít aplikaci Vytvořit jednotku pro obnovení . Toto médium můžete použít k přeinstalaci zařízení v případě závažného problému, jako je selhání hardwaru, budete moct k přeinstalaci Windows použít jednotku pro obnovení.

-

Přejděte na zařízení, na kterém byly použity aktualizace z 9. července 2024 a první krok pro zmírnění rizik (aktualizace databáze zabezpečeného spouštění).

-

V nabídce Start vyhledejte aplet ovládacího panelu "Vytvořit jednotku pro obnovení" a podle pokynů vytvořte jednotku pro obnovení.

-

S připojeným nově vytvořeným flash diskem (například jako jednotka D:) spusťte jako správce následující příkazy. Zadejte každý z následujících příkazů a stiskněte klávesu Enter:

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

Pokud spravujete instalovatelná média ve svém prostředí pomocí pokynů Aktualizace instalačního média Windows pomocí dynamické aktualizace , postupujte podle těchto kroků. Tyto další kroky vytvoří spouštěcí flash disk, který používá spouštěcí soubory podepsané podpisovým certifikátem "Windows UEFI CA 2023".

-

Přejděte na zařízení, na kterém byly použity aktualizace z 9. července 2024 a první krok pro zmírnění rizik (aktualizace databáze zabezpečeného spouštění).

-

Podle pokynů na následujícím odkazu vytvořte média s aktualizacemi z 9. července 2024. Aktualizace instalačního média windows pomocí dynamické aktualizace

-

Obsah média umístěte na usb flash disk a připojte ho jako písmeno jednotky. Připojte například jednotku s palcem jako "D:".

-

Jako správce spusťte z příkazového okna následující příkazy. Zadejte každý z následujících příkazů a stiskněte klávesu Enter.

COPY D:\EFI\MICROSOFT\BOOT\BCD D:\EFI\MICROSOFT\BOOT\BCD.BAK

bcdboot c:\windows /f UEFI /s D: /bootex

COPY D:\EFI\MICROSOFT\BOOT\BCD.BAK D:\EFI\MICROSOFT\BOOT\BCD

Pokud má zařízení po použití zmírnění rizik resetování nastavení zabezpečeného spouštění na výchozí hodnoty, zařízení se nespustí. Pokud chcete tento problém vyřešit, je součástí aktualizací z 9. července 2024 aplikace pro opravu, která se dá použít k opětovnému použití certifikátu "Windows UEFI CA 2023" na databázi (zmírnění č. 1).

POZNÁMKA Tuto aplikaci pro opravu nepoužívejte na zařízení nebo systému popsaném v části Známé problémy .

-

Přejděte na zařízení, na kterém byly použity aktualizace z 9. července 2024.

-

V příkazovém okně zkopírujte aplikaci pro obnovení na flash disk pomocí následujících příkazů (za předpokladu, že flash disk je jednotka "D:"). Zadejte každý příkaz samostatně a stiskněte Enter:

md D:\EFI\BOOT

copy C:\windows\boot\efi\securebootrecovery.efi

D:\EFI\BOOT\bootx64.efi

-

Na zařízení, které má nastavení zabezpečeného spouštění obnovené na výchozí hodnoty, vložte flash disk, restartujte zařízení a spusťte ho z flash disku.

Načasování aktualizací

Aktualizace se vydávají takto:

-

Počáteční nasazení Tato fáze začala aktualizacemi vydanými 9. května 2023 a poskytovala základní zmírnění rizik s ručními kroky pro povolení těchto zmírnění.

-

Druhé nasazení Tato fáze začala aktualizacemi vydanými 11. července 2023, které přidaly zjednodušené kroky pro zmírnění tohoto problému.

-

Fáze vyhodnocení Tato fáze začne 9. dubna 2024 a přidá další zmírnění rizik správce spouštění.

-

Fáze nasazení V tomto případě budeme všem zákazníkům doporučovat, aby začali nasazovat zmírnění rizik a aktualizovat média.

-

Fáze vynucení Fáze vynucení, díky které bude zmírnění rizik trvalá. Datum pro tuto fázi bude oznámeno později.

Poznámka Plán vydávání verzí se může podle potřeby upravit.

Tato fáze byla nahrazena vydáním aktualizací zabezpečení systému Windows 9. dubna 2024 nebo později.

Tato fáze byla nahrazena vydáním aktualizací zabezpečení systému Windows 9. dubna 2024 nebo později.

V této fázi vás žádáme, abyste tyto změny otestují ve svém prostředí, abyste se ujistili, že změny fungují správně s reprezentativními ukázkovými zařízeními, a získali zkušenosti se změnami.

POZNÁMKA Místo toho, abychom se pokusili vyčerpávajícím způsobem vypsat a oddělovat nedůvěryhodné správce spouštění, jako jsme to udělali v předchozích fázích nasazení, přidáváme podpisový certifikát "Windows Production PCA 2011" do seznamu DBX (Secure Boot Disallow List), aby všichni správci spouštění podepsaní tímto certifikátem nedůvěřovali. Jedná se o spolehlivější metodu, která zajistí, že všichni předchozí správci spouštění budou nedůvěryhodní.

Aktualizace pro Windows vydané 9. dubna 2024 nebo později:

-

Tři nové ovládací prvky pro zmírnění rizik, které nahrazují zmírnění rizik vydaná v roce 2023. Nové ovládací prvky pro zmírnění rizik:

-

Ovládací prvek pro nasazení certifikátu "Windows UEFI CA 2023" do databáze zabezpečeného spouštění, aby se přidala důvěryhodnost pro správce spouštění Systému Windows podepsané tímto certifikátem. Všimněte si, že certifikát Windows UEFI CA 2023 mohl být nainstalován dřívější aktualizací systému Windows.

-

Ovládací prvek pro nasazení správce spouštění podepsaného certifikátem "Windows UEFI CA 2023".

-

Ovládací prvek pro přidání "Windows Production PCA 2011" do dbX zabezpečeného spouštění, který zablokuje všechny správce spouštění Windows podepsané tímto certifikátem.

-

-

Možnost nezávisle povolit nasazení zmírnění rizik ve fázích, abyste umožnili větší kontrolu při nasazování zmírnění rizik ve vašem prostředí na základě vašich potřeb.

-

Zmírnění rizik jsou vzájemně propojená, takže je nelze nasadit v nesprávném pořadí.

-

Další události, které znají stav zařízení, když používají zmírnění rizik. Další podrobnosti o událostech najdete v tématu KB5016061: Události aktualizace databáze zabezpečeného spouštění a proměnné DBX.

V této fázi doporučujeme zákazníkům, aby začali nasazovat zmírnění rizik a spravovat aktualizace médií. Aktualizace zahrnují následující změny:

-

Přidání podpory pro zabezpečené číslo verze (SVN) a nastavení aktualizovaného SVN ve firmwaru.

Následuje přehled kroků pro nasazení v podniku.

Poznámka Další pokyny k pozdějším aktualizacím tohoto článku

-

Nasaďte první zmírnění rizik na všechna zařízení v podniku nebo spravovaná skupina zařízení v podniku. To zahrnuje následující:

-

Vyjádření souhlasu s prvním zmírněním rizik, které přidá podpisový certifikát "Windows UEFI CA 2023" do firmwaru zařízení.

-

Monitorování, že zařízení úspěšně přidala podpisový certifikát "Windows UEFI CA 2023".

-

-

Nasaďte druhé zmírnění rizik, které na zařízení použije aktualizovaného správce spouštění.

-

Aktualizujte všechna média pro obnovení nebo externí spouštěcí média používaná s těmito zařízeními.

-

Nasaďte třetí zmírnění rizik, které umožňuje odvolání certifikátu "Windows Production CA 2011", a to tak, že ho přidáte do DBX ve firmwaru.

-

Nasaďte čtvrté zmírnění rizik, které aktualizuje číslo zabezpečené verze (SVN) na firmware.

Fáze vynucení bude nejméně šest měsíců po fázi nasazení. Při vydání aktualizací pro fázi vynucení budou zahrnovat následující:

-

Certifikát "Windows Production PCA 2011" se automaticky odvolá přidáním do seznamu zakázaných rozhraní UEFI pro zabezpečené spouštění (DBX) na zařízeních s podporou. Tyto aktualizace budou programově vynucovány po instalaci aktualizací pro Windows do všech ovlivněných systémů bez možnosti zakázání.

Chyby protokolu událostí systému Windows související s CVE-2023-24932

Položky protokolu událostí systému Windows související s aktualizací databází a DBX jsou podrobně popsány v KB5016061: Události aktualizace databáze zabezpečeného spouštění a proměnné DBX.

Události "úspěchu" související s použitím zmírnění rizik jsou uvedeny v následující tabulce.

|

Krok omezení rizik |

ID události |

Poznámky |

|

Instalace aktualizace databáze |

1036 |

Certifikát PCA2023 byl přidán do databáze. |

|

Aktualizace správce spouštění |

1799 |

Použil se správce spouštění podepsaný PCA2023. |

|

Instalace aktualizace DBX |

1037 |

Byla použita aktualizace DBX, která nedůvěřuje PCA2011 podpisový certifikát. |

Nejčastější dotazy

-

Pokud chcete zařízení obnovit, přečtěte si část Postup obnovení.

-

Postupujte podle pokynů v části Řešení potíží se spouštěním .

Než použijete odvolání, aktualizujte všechny operační systémy Windows aktualizacemi vydanými 9. července 2024 nebo později. Po použití odvolání se může stát, že nebudete moct spustit žádnou verzi Windows, která nebyla aktualizována alespoň na aktualizace vydané 9. července 2024. Postupujte podle pokynů v části Řešení potíží se spouštěním .

Projděte si část Řešení potíží se spouštěním .

Řešení potíží se spouštěním

Po použití všech tří zmírnění rizik se firmware zařízení nespustí pomocí správce spouštění podepsaného windows production PCA 2011. Selhání spouštění hlášená firmwarem jsou specifická pro zařízení. Projděte si část Postup obnovení .

Postup obnovení

Pokud se při uplatňování zmírnění rizik něco pokazí a zařízení se vám nedaří spustit nebo potřebujete spustit z externího média (například z jednotky s palcem nebo spuštění pomocí technologie PXE), vyzkoušejte následující návrhy:

-

Vypněte zabezpečené spouštění.Tento postup se liší mezi výrobci zařízení a modely. Zadejte nabídku UEFI BIOS zařízení, přejděte do nastavení zabezpečeného spouštění a vypněte ho. Podrobnosti o tomto procesu najdete v dokumentaci od výrobce zařízení. Další podrobnosti najdete v tématu Zakázání zabezpečeného spouštění.

-

Obnovte klíče zabezpečeného spouštění na výchozí tovární nastavení.

Pokud zařízení podporuje resetování zabezpečených spouštěcích klíčů na výchozí tovární nastavení, proveďte tuto akci.

POZNÁMKA Někteří výrobci zařízení mají pro proměnné zabezpečeného spouštění možnost Vymazat i Obnovit. V tomto případě by se mělo použít resetování. Cílem je vrátit proměnné zabezpečeného spouštění zpět na výchozí hodnoty výrobce.

Vaše zařízení by se mělo spustit hned, ale mějte na paměti, že je ohrožené malwarem spouštěcí sady. Nezapomeňte dokončit krok 5 tohoto procesu obnovení, abyste znovu povolili zabezpečené spouštění.

-

Zkuste spustit Systém Windows ze systémového disku.

-

Přihlaste se k Windows.

-

Spuštěním následujících příkazů z příkazového řádku správce obnovte spouštěcí soubory ve spouštěcím oddílu systému EFI. Zadejte každý příkaz samostatně a stiskněte Enter:

Mountvol s: /s

del s:\*.* /f /s /q

bcdboot %systemroot% /s S:

-

Spuštění příkazu BCDBoot vrátí zprávu o úspěšném vytvoření spouštěcích souborů. Po zobrazení této zprávy restartujte zařízení zpět do Windows.

-

-

Pokud krok 3 úspěšně neobnoví zařízení, přeinstalujte systém Windows.

-

Spusťte zařízení z existujícího média pro obnovení.

-

Pokračujte instalací Windows pomocí média pro obnovení.

-

Přihlaste se k Windows.

-

Restartujte Windows a ověřte, že se zařízení spustí zpátky do Windows.

-

-

Znovu povolte zabezpečené spouštění a restartujte zařízení.Zadejte nabídku UEFI zařízení, přejděte do nastavení zabezpečeného spouštění a zapněte ho. Podrobnosti o tomto procesu najdete v dokumentaci od výrobce zařízení. Další informace najdete v části Opětovné povolení zabezpečeného spouštění.

Reference

-

Pokyny pro vyšetřování útoků pomocí CVE-2022-21894: Kampaň BlackLotus

-

Povolení zabezpečeného spouštění na zaregistrovaných zařízeních s Windows

-

Informace o událostech, které se generují při instalaci aktualizací DBX, najdete v tématu KB5016061: Řešení ohrožení zabezpečení a odvolávání správců spouštění.

Produkty třetích stran, které tento článek popisuje, pocházejí od společností, které jsou nezávislé na společnosti Microsoft. Neposkytujeme žádnou záruku, předpokládanou ani jinou, týkající se výkonu nebo spolehlivosti těchto produktů.

Poskytujeme kontaktní informace třetích stran, které vám pomůžou najít technickou podporu. Tyto kontaktní informace se můžou bez upozornění změnit. Nezaručujeme přesnost těchto kontaktních informací třetích stran.

|

Datum změny |

Popis změny |

|

9. července 2024 |

|

|

9. dubna 2024 |

|

|

úterý 16. prosince 2023 |

|

|

15. května 2023 |

|

|

11. května 2023 |

|

|

10. května 2023 |

|

|

9. května 2023 |

|

|

úterý 27. června 2023 |

|

|

11. července 2023 |

|

|

úterý 25. srpna 2023 |

|